课程学习

第1章 网络攻防技术概述

1.系统安全攻防的生命周期包括7个部分

(1)安全漏洞研究与挖掘

(2)渗透攻击代码开发与测试

(3)安全漏洞和渗透攻击代码在封闭团队中流传

(4)安全漏洞和渗透攻击代码开始扩散

(5)恶意程序出现并开始传播

(6)渗透攻击代码/恶意程序大规模传播并危害互联网

(7)渗透攻击代码/攻击工具/恶意程序逐渐消亡

第2章 网络攻防实验环境

1.一个基础的网络攻防实验环境需要靶机,攻击机,攻击检测、分析与防御平台,和网络连接。

2.靶机:包含系统和应用程序漏洞,并作为攻击目标的主机。

3.攻击机:安装专用攻击软件,用于发起网络攻击的主机。

4.攻击检测、分析与防御平台:最佳位置是靶机的网关,可基于Linux构建网关主机,并集成各种软件具备网络攻击检测。

5.网络连接:通过网络将靶机、攻击机、和具备检测分析防御功能的网关连接。

实践:配置网络攻防实验环境

1.网络配置:

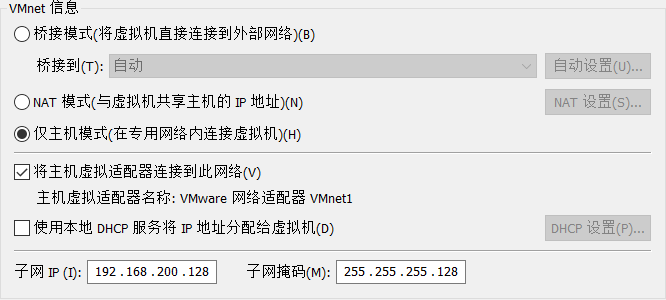

(1)在VMware中编辑—虚拟网络编辑器,选择VMnet1,设置如下:

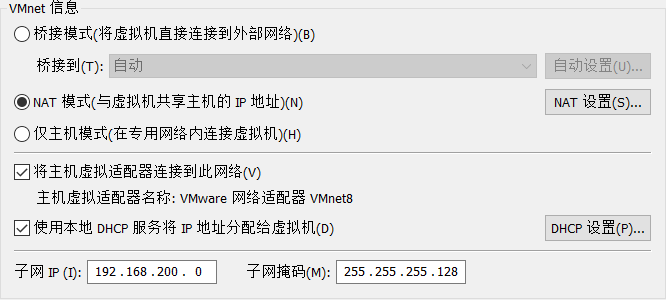

(2)VMnet8,设置如下:

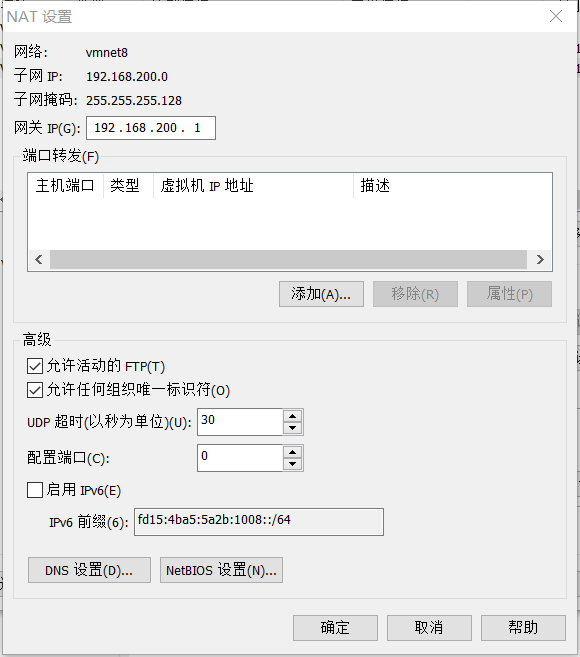

(3)NAT设置:

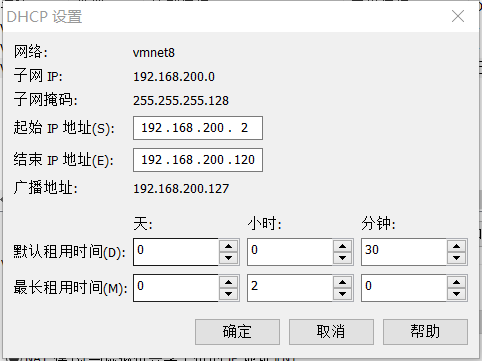

(4)DHCP设置:

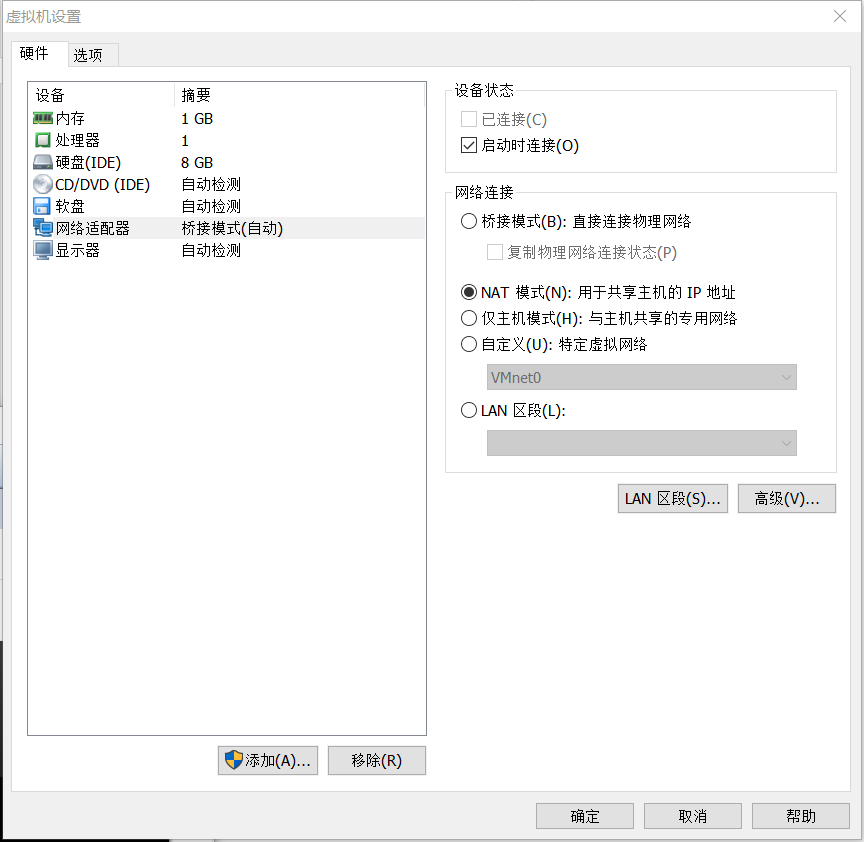

2.攻击虚拟机(WinXPAttacker):

DHCP分配给攻击虚拟机的IP:192.168.200.2

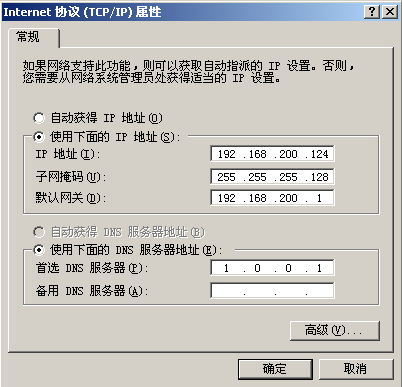

3.靶机(Win2kServer_SP0_target):

配置靶机虚拟机的 ip 和网关

找一个在 192.168.200.0/25 网段的,且不在图 9 的 DHCP 分配范围的 ip,我们这里选择

192.168.200.124,配置如下 :

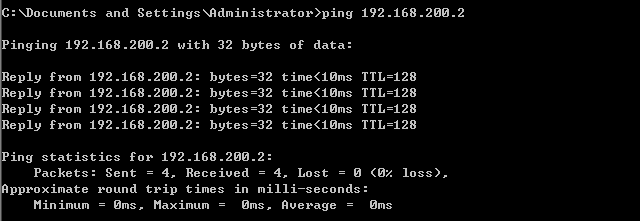

4.网络连通性测试

ping通,没有问题。

视频学习

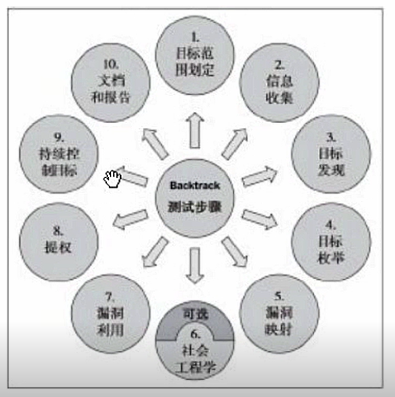

一、Kali安全渗透测试的一般流程

1.流程图如下:

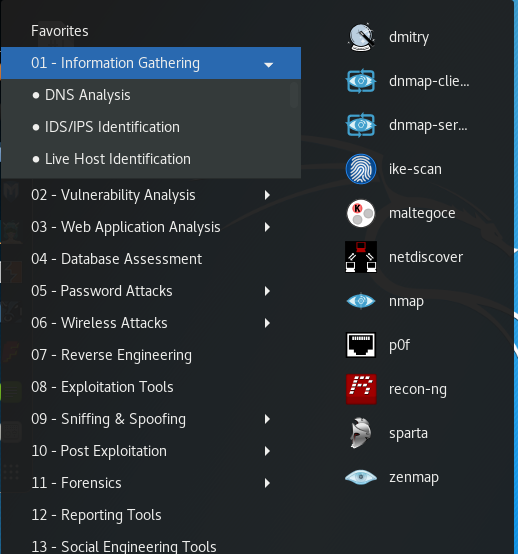

(1)信息收集

这是选择目标的过程,也是对目标信息进行收集整理的过程。信息收集过程包括不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。而这一过程大多借助搜索引擎、社会工程学和基本的扫描工具实现。只有建立在足够信息分析的基础上,渗透工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集的侧重点也不同。

对于Web网站,你需要得到目标主机的服务器操作系统,Web服务器类型,Web后端语言,数据库系统等信息。对软件应用,更多的可能是关心应用程序本身是否存在某些漏洞如缓冲区溢出。

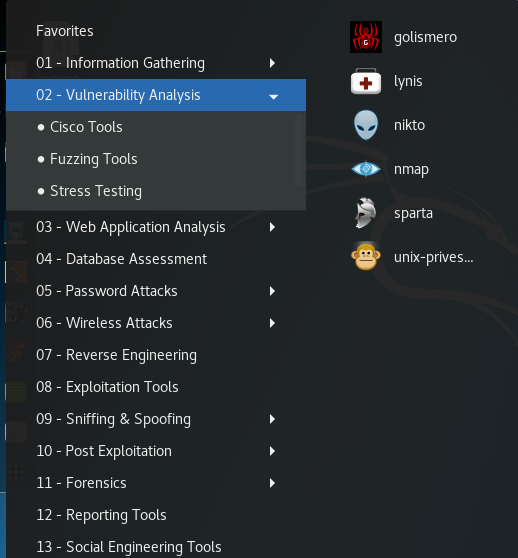

(2)漏洞分析

在收集了足够的信息之后,我们要判断目标可能会存在哪些漏洞,这里需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中就知道对方站点使用WodePress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。有很多专业记录漏洞信息的站点如Exploit-DB,里面有很多值得我们留意的最新漏洞信息。我们也可利用其进行针对性的漏洞扫描。此时专门的漏洞扫描工具比通用工具来的更实际和高效。

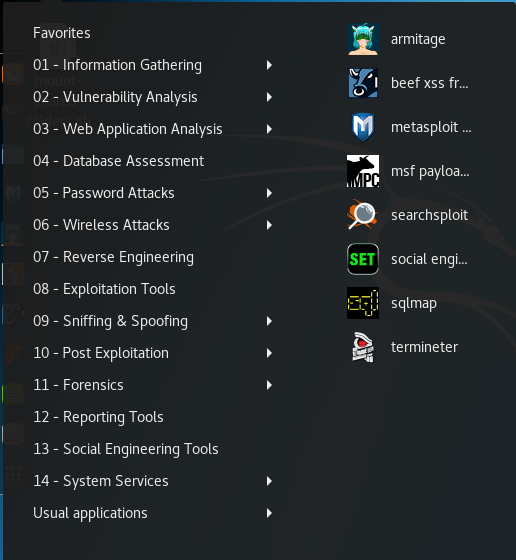

(3)漏洞利用

得到漏洞信息后,基本都可以找到对应的攻击方法。Kali Linux中也提供了很多现成的工具,来帮助我们顺利的攻击目标。这一步包含两个方面:一是对心有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。要注意,这个过程中要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。对于攻击行为,还包括一个重要的内容,就是如何隐藏攻击行为或清除攻击日志。让对方很难通过反追踪技术查找到攻击者。

(4)权限维持

权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门,通常会通过创建高权限的隐藏账户或者安装后门程序实现。

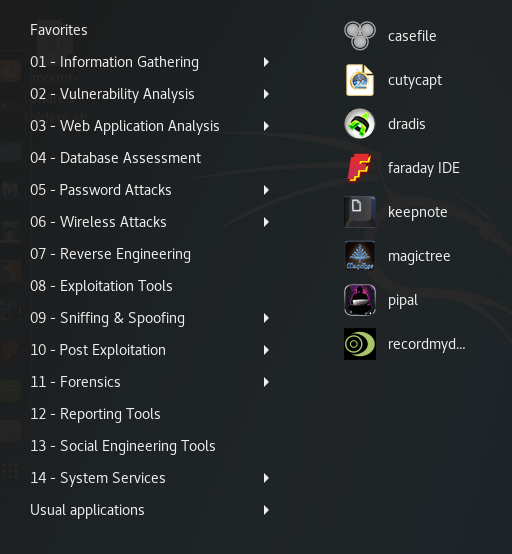

(5)文档编辑

渗透测试最终简要将得到的信息、漏洞等归档化,这样会形成知识的积累。当然如果你即将成为专业的渗透测试工程师或者项目为渗透测试,那么标准文档更是必不可少的。

(6)其他相关项

在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也为渗透测试流程填砖。

一如从无线网络渗透测试公司内网,则需要无线攻击审计部分。

二、Kali 信息搜集之目标获取

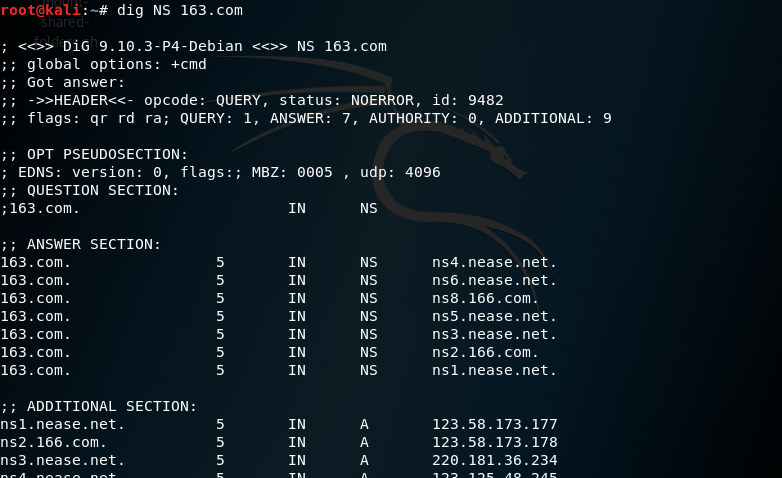

1.使用dig进行域名解析

2.Dig继行域传送漏洞测试

测试之后没有漏洞。

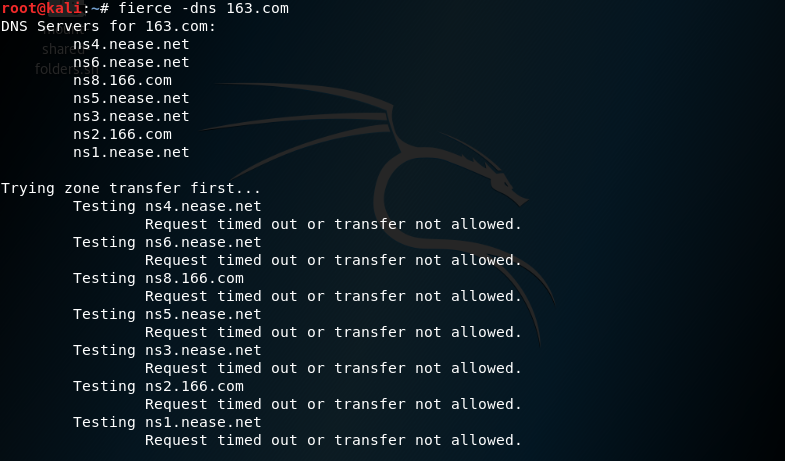

3.DNS分析工具

用 fierce -dns 163.com出现如下结果:

首先请求用到的DNS服务器,然后尝试有没有域传送漏洞,测试完后无漏洞,然后开始暴力枚举。

dnsmap速度最快,且分类明显,亦可指定字典进行枚举。

遇到的问题及解决过程:

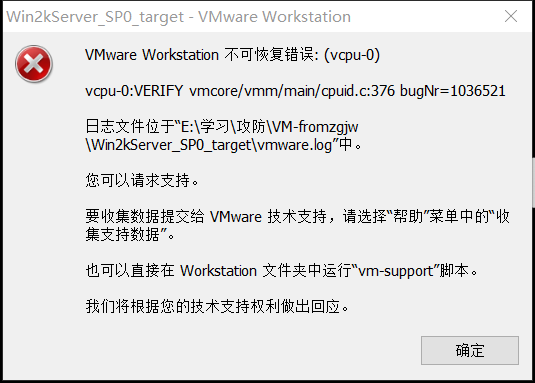

1.使用Win2kServer_SP0_target时,无法打开

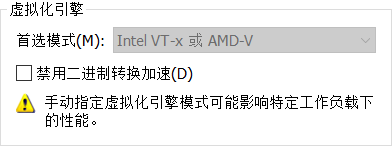

解决方法:在虚拟机的虚拟化引擎首选模式中选择Intel VT-x或AMD-V就可以了。

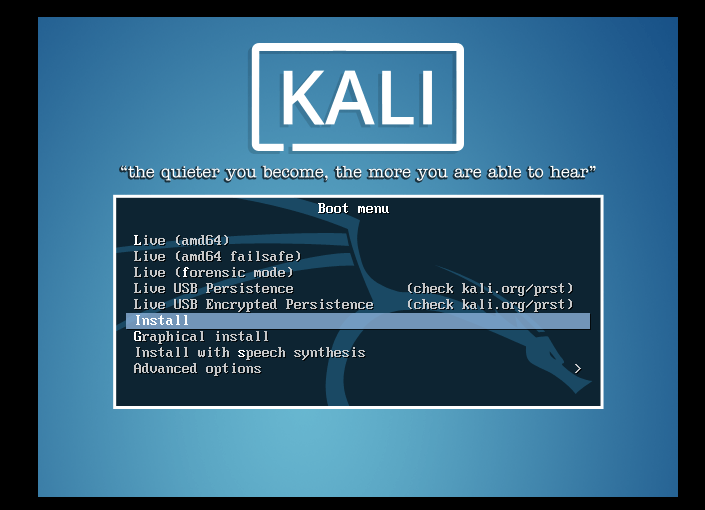

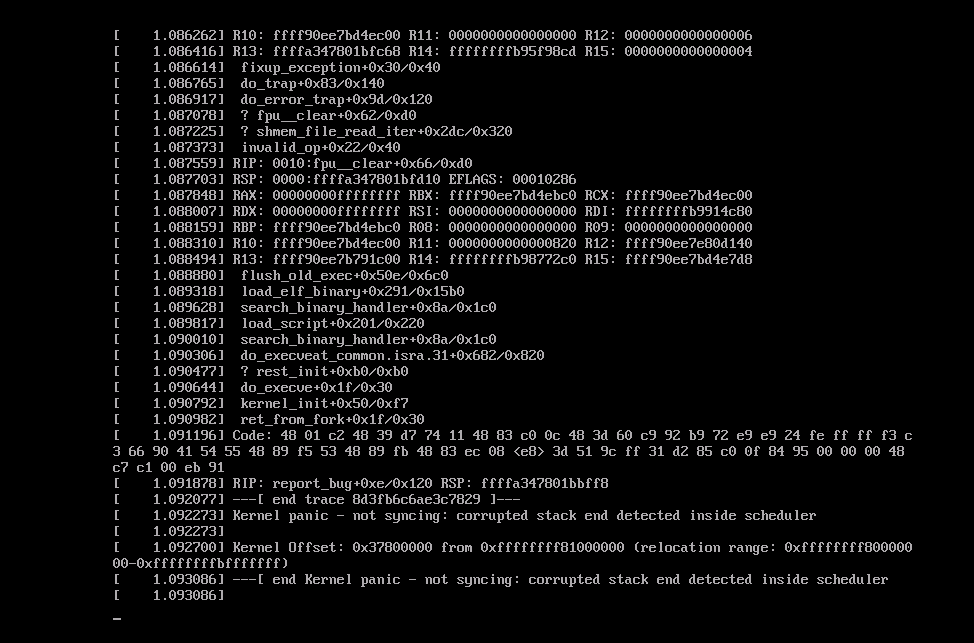

2.安装Kali linux时选完installl或者graphical install之后加载就卡住了。

解决方法:可能是镜像不兼容,找同学考了新的vm后就可以了。