PS:这篇只是个人的笔记,比较菜,总结的也很不到位,以后有了新的收获会继续添加进来,大佬轻喷

0x01漏洞介绍

SSRF(Server-Side Request Forgery:服务器端请求伪造)

其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能, 但又没有对目标地址做严格过滤与限制导致攻击者可以传入任意的地址来 让后端服务器对其发起请求,并返回对该目标地址请求的数据

数据流:攻击者----->服务器---->目标地址

0x02 漏洞可能出现的地方

1、社交分享功能:获取超链接的标题等内容进行显示

2、翻译功能:通过url地址翻译对应文本的内容

3、图片加载和下载:通过url地址加载或下载图片

4、未公开的api实现及其调用url的功能

PS:还有别的功能地方存在,但是因为没有碰见过也没查到过相关记录,就 没有记下来,如果以后找到相关案例会再记录下来

一些的url中的关键字:share、wap、url、link、src、source、targetu、 3g、display、sourceURl、imageURL、domain……

0x03 相关函数及其利用方法

PHP中下面函数的使用不当会导致SSRF:

fsockopen()

curl_exec()

file_get_contents()

一、扫描内网端口

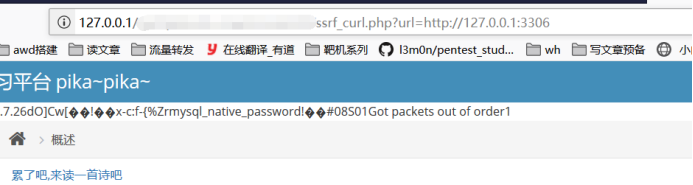

这里借助靶场pikachu来复现一下,因为网站基于phpstudy搭建,所以3306是开放的,所以返回时间特别快,而且有回显

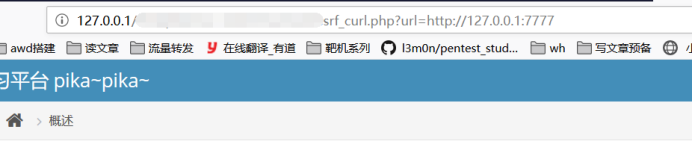

当访问一个不存在的端口时,返回时间慢,而且没回显

二、访问内网文件

可以使用file、dict、gopher[11]、ftp协议进行请求访问相应的文件

当访问的文件存在时,会直接将文件返回回来,否则会返回not found