edusrc漏洞平台到了高级白帽,暂时就先不挖漏洞了,选择提高自己吧

一,ACL权限

1,ACL权限简介与开启

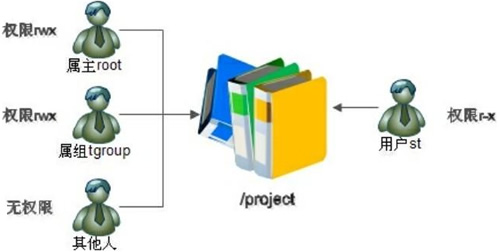

在普通权限中,用户对文件只有三种身份,就是属主、属组和其他人;每种用户身份拥有读(read)、写(write)和执行(execute)三种权限。但是在实际工作中,这三种身份实在是不够用,我们举个例子来看看。

图 1 的根目录中有一个 /project 目录,这是班级的项目目录。班级中的每个学员都可以访问和修改这个目录,老师也需要对这个目录拥有访问和修改权限,其他班级的学员当然不能访问这个目录。需要怎么规划这个目录的权限呢?应该这样:老师使用 root 用户,作为这个目录的属主,权限为 rwx;班级所有的学员都加入 tgroup 组,使 tgroup 组作为 /project 目录的属组,权限是 rwx;其他人的权限设定为 0。这样这个目录的权限就可以符合我们的项目开发要求了。

有一天,班里来了一位试听的学员 st,她必须能够访问 /project 目录,所以必须对这个目录拥有 r 和 x

权限;但是她又没有学习过以前的课程,所以不能赋予她 w 权限,怕她改错了目录中的内容,所以学员 st 的权限就是

r-x。可是如何分配她的身份呢?变为属主?当然不行,要不 root 该放哪里?加入 tgroup 组?也不行,因为 tgroup 组的权限是

rwx,而我们要求学员 st 的权限是 r-x。如果把其他人的权限改为 r-x 呢?这样一来,其他班级的所有学员都可以访问 /project

目录了。

当出现这种情况时,普通权限中的三种身份就不够用了。ACL 权限就是为了解决这个问题的。在使用 ACL 权限给用户 st 陚予权限时,st 既不是

/project 目录的属主,也不是属组,仅仅赋予用户 st 针对此目录的 r-x 权限。这有些类似于 Windows

系统中分配权限的方式,单独指定用户并单独分配权限,这样就解决了用户身份不足的问题。

ACL是Access Control List(访问控制列表)的缩写,不过在Linux系统中,ACL用于设定用户针对文件的权限,而不是在交换路由器中用来控制数据访问的功能(类似于防火墙)。

查看分区ACL权限是否开启,

dumpe2fs -h /dev/sda3

dumpe2fs 命令是查询制定分区详细文件系统信息的命令选项

-h 仅显示超级块中的信息,而不显示磁盘块组的详细信息

如果没有dumpe2fs这个命令的话,在centos7里面可以使用xfs_growfs /dev/sda1

临时开启分区ACL权限

mount -o remount,acl /

重新挂载根分区,并挂载加入acl权限

永久开启分区ACL权限

vi /etc/fstab

修改/etc/fstab文件里面的ACL设置

mount -o remount /

重新挂载文件系统或者重新启动系统,使修改生效

2,ACL权限 查看与设定(ACL权限 主要用于解决身份不足的时候)

1,查看ACL命令

getfacl 文件名 (查看ACL权限)

2,设定ACL权限的命令

setfacl 选项 文件名

选项:

-m 设定ACL权限

-x 删除指定的ACL权限

-b 删除所有的ACL权限

-d 设定默认的ACL权限

-k 删除默认的ACL权限

-R 递归设定ACL权限

例如:

给用户设定ACL权限

setfacl -m u:st:rx /project

给用户组设定ACL权限

setfacl -m g:tgroup2:rwx project

3,最大有效权限与删除ACL权限

1,最大有效权限mask

mask是用来指定最大有效权限的,如果我给用户赋予了ACL权限,是需要和mask的全向"相与"才能得到用户的真正权限

修改最大有效权限 setfacl -m m:rx 文件名

2,删除ACL权限

setfacl -x u:用户名 文件名

setfacl -x g:组名 文件名

setfacl -b 文件名 (删除这个文件下所有的ACL权限)

4,默认ACL权限和递归ACL权限

1,递归ACL权限:

1,递归父目录在设定ACL权限时,所有的子文件和子目录,也会拥有相同的ACL权限

2,setfacl -m u:用户:权限 -R 文件名 (-R只能放在文件名的前面)

2,默认ACL权限

1,默认ACL权限的作用是如果给父目录设定了默认ACL权限,那么父目录中所有新建的子文件都会继承父目录的ACL权限

2,setfacl -m d:u:用户名:权限 文件名 (default)

二,文件特殊权限

1,SetUID的功能

1,只有可以执行的二进制程序才能设定SUID权限

2,命令执行者要对该程序拥有x执行权限

3,命令执行者在执行该程序时获得该程序文件属主的身份(在执行程序的过程中暂时为文件的属主)

4,SetUID权限只在该程序执行过程中有效,也就是说身份改变只在程序执行中有效

例如:

passwd命令用友SetUID权限,所以普通用户可以修改自己密码

cat命令没有SetUID权限,所以普通用户不能查看/etc/shadow文件里面的内容

2,设定SetUID的方法

4代表SUID

chmod 4755文件名

chmod u+s 文件名

3,取消SetUID的方法

chmod 755 文件名

chmod u-s 文件名

4,危险的SetUID

1,关键目录应该严格控制写权限,比如 / , /usr 等等

2,用户的密码设置要严格遵守密码三原则

3,对系统中默认应该具有SetUID权限的文件作一列表,定期检查有没有这之外的文件被设置了SetUID权限

1,SetGID针对文件的作用

1,只有可执行的二进制程序才能设置SGID权限

2,命令执行者要对该程序拥有x(执行)权限

3,命令执行在执行程序的时候,组身份升级为该程序文件的属组

4,SetGID权限同样只在该程序执行中有效,也就是说组身份改变只在程序执行过程中有效

/usr/bin/locate 是可执行二进制程序,可以赋予SGID

执行用户 lamp 对 /usr/bin/locate 命令用友执行权限

执行 /usr/bin/locate 命令时,组身份会升级为slocate组,而slocate组队 /var/lib/mlocate/mlocate.db

数据库拥有r权限,所以普通用户可以使用locate命令查询mlocate.db数据库

命令结束,lamp用户的组身份返回到lamp组

2,SetGID针对目录的作用

1,普通用户必须对此目录拥有r和x权限,才能进入此目录

2,普通用户在此目录中的有效组会编程此目录的属组

3,若普通用户对此目录拥有w权限时,新建的文件的默认属组是这个目录的属组

3,设定SGID

chmod 2775 文件名

chmod g+s 文件名

4,取消SGID

chmod 755 文件名

chmod g-s 文件名

1,SBIT粘着位作用(Sticky BIT权限)

1,粘着位目前只对目录有效

2,普通用户对该目录拥有w和x权限,即普通用户可以在此目录拥有写入权限

3,如果没有粘着位,因为普通用户拥有w权限,所以可以删除此目录下的所有文件,包括其他用户建立的文件,一旦富裕了粘着位,除了root可以删除所有文件,普通用户就算拥有w权限,也只能删除自己建立的文件,但是不能删除其他用户建立的文件

2,设置与取消粘着位

1,设置粘着位

chmod 1755 目录名

chmod o+t 目录名

2,取消粘着位

chmod 777 目录名

chmod o-t 目录名

三,文件系统属性 chattr权限

【可限制所有用户,包括root,防止误操作】

1,chattr 命令格式

chattr [+-=] [选项] 文件或目录名

+:增加权限

-:删除权限

=:等于某权限

选项:

1,i:如果对文件设置i属性,那么不允许对文件进行删除,改名,也不能添加和修改数据;如果对目录设置i属性,那么只能修改目录下文件的数据,但不允许建立和删除文件

2,a:如果对文件设置a属性,那么只能在文件中增加数据,但是不能删除也不能修改数据;如果对目录设置a属性,那么只允许在目录中建立和修改文件,但是不允许删除

2,查看文件系统属性:

lsattr 选项 文件名

选项:

-a 显示所有文件和目录

-d 若目标是目录,列出目录本身的属性,而不是子文件的

四,系统命令sudo权限

1,sudo权限

1,root把本来只能超级用户执行的命令赋予普通用户执行

2,sudo的操作对象是系统命令

2,sudo使用

visudo

实际修改的是/etc/sudoers 文件 ,我们也可以直接 vi /etc/sudoers

例子:

root ALL = (ALL) ALL

用户名 被管理主机的地址 可使用的身份 授权命令(绝对路径)

%wheel ALL = (ALL) ALL

组名 被管理主机的地址 可使用的身份 授权命令(绝对路径)

3,授权sc用户可以重启服务器

(想要找到需要授权的命令的绝对路径的时候,我们可以使用whereis 命令 来快速找到绝对路径)

visudo

sc ALL=/sbin/shutdown -r now

4,普通用户执行sudo赋予的命令

su - sc 切换成sc用户

sudo -l 查看可用的sudo命令

sudo /sbin/shutdown -r now 普通用户执行sudo赋予的命令