Ransomware勒索病毒分析报告

样本名 | Ransomware.exe |

班级 | 34期 |

作者 | 梅源 |

时间 | 2019年10月25日 |

平台 | VM Windows 7 32位 |

15PB信息安全研究院(协议分析报告)

1.样本概况

1.1 应用程序信息

应用程序名称:Radamant勒索病毒

大小: 85824 bytes

修改时间: 2019-10-26 12:06:22

MD5值: 9b7b16867eeab851d551bfa014166e1a

SHA1值: be080d99a299a8708461efce76b524b82142fb28

简单功能介绍:安装自身到C:User15pb-win7AppDataRoaming目录下并重命名为DirectX.exe并将文件属性设置为隐藏后执行,删除自身 ,修改注册表自启动,checkip.dyndns.org发送get请求,接收来自服务器的指令,并执行(病毒更新,发送宿主机信息,加密电脑文件,解密电脑文件)

1.2 分析环境及工具

系统环境:VM Windows 7 32位

工具: PC-Hunter,OD,IDAPro,PEID,Hash,火绒剑

1.3 分析目标

能进行更新病毒,远程操控宿主机,并加密文件

2.具体分析过程

2.1 提取样本

• 使用ARK(PC-Hunter)工具查看可以进程

• 使用ARK(PC-Hunter)工具查看启动项

• 使用ARK工具查看服务

未发现可疑项

• 使用ARK工具查看驱动

未发现可疑项

• 使用ARK工具查看内核

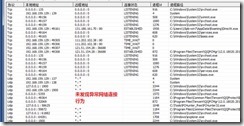

• 使用ARK工具查看网络连接,其他杂项

发现网络连接有异常行为

• 使用抓包工具(WSExplorer)查看可以流量

也无流量操作

提取样本:

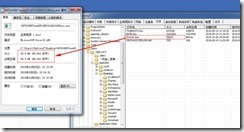

将路径下文件提取到本地,并修改扩展名未vir

C:Users15pb-win7AppDataRoamingDirevtX.exe

C:Users15pb-win7AppDataRoamingDirevtX.vir

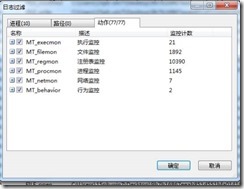

2.1.1 行为分析

1. 文件操作

可以看到对文件进行了很多操作首先由少到多进行观察,具体行为

查看删除,创建,重命名文件的操作

发现创建文件,观察文件部分文件与样本大小一致

1. 注册表监控

查看操作注册表键表项值

1. 进程监控

创建进程

1. 网络监控

无有价值内容

2.2 详细分析

1. PEID查壳,无壳

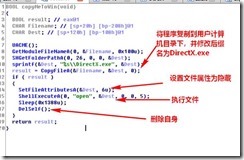

程序首先检查是否以存在感染文件

若不存在感染文件,程序就会复制自身到C:Users15pb-win7Roaming目录下,并修改文件名为DirectX.exe,修改文件属性为隐藏,并删除自身

检查注册表启动项中是否存在Directx.exe

创建互斥体,打开cmd并以管理员方式运行脚本

随后再次检查注册表启动项,判断DirectX.exe是否已存在,若不存在就添加为注册表启动项

创建互斥体检查是否以存在,获取hash值,获取MD5值,在解密域名

循环三次连接服务器,如果连接失败,则再次尝试,如果成功则,接收数据

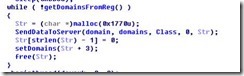

判断是否存在注册表项,若无,则向服务器发送post请求给服务器,将最终操纵病毒的服务器的域名等信息写入注册表项

创建线程,执行病毒操作,向服务器发送post请求,获取命令,对计算机,执行文件加密,锁屏,以及弹窗提示,并在此函数中进行判断是否解密,并对文件进行解密。若服务器请求发送失败,就在桌面创建url文件名为YOUR_FILES.url诱惑用户点击

若开始请求服务器更新注册表键值时请求失败,则同样创建桌面文件YOUR_FILES_url尝试欺骗用户点击,

1. 总结

Radamant勒索病毒主要分成了两个部分

第一部分:自我复制

拷贝自己到C:Users15pb-win7AppDataRoamingDirevtX.exe,将文件属性设置为隐藏并删除自身源文件

第二部分:病毒感染

添加注册表启动项,向服务器发送请求,获取指令操作系统修改注册表项,加密系统源文件,若自己连接服务器失败则创建YOUR_FILE.url诱惑用户点击尝试连接服务器,以达到勒索用户的目的