公开可获取的信息,不与目标系统产生交互,避免留下痕迹

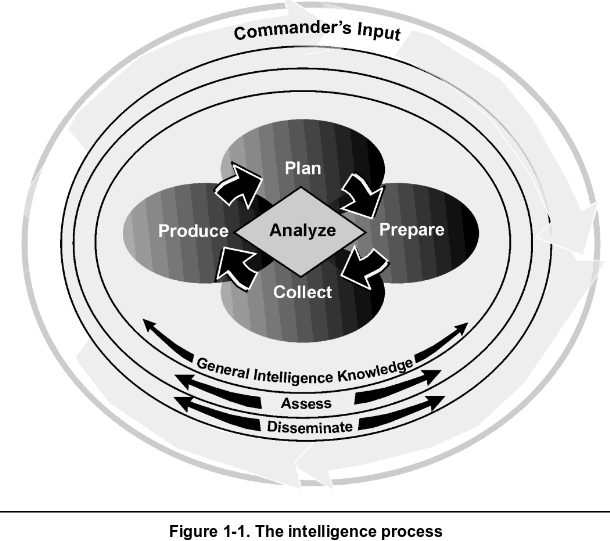

下图来自美军方 pdf链接:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf

信息收集内容(可利用信息来进行社会工程学,或者利用物理缺陷肉身翻墙,横向扩展思路)

ip地址段

域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话/传真号码

人员姓名/职位

目标系统使用的技术架构

公开的商业信息

信息收集-------DNS

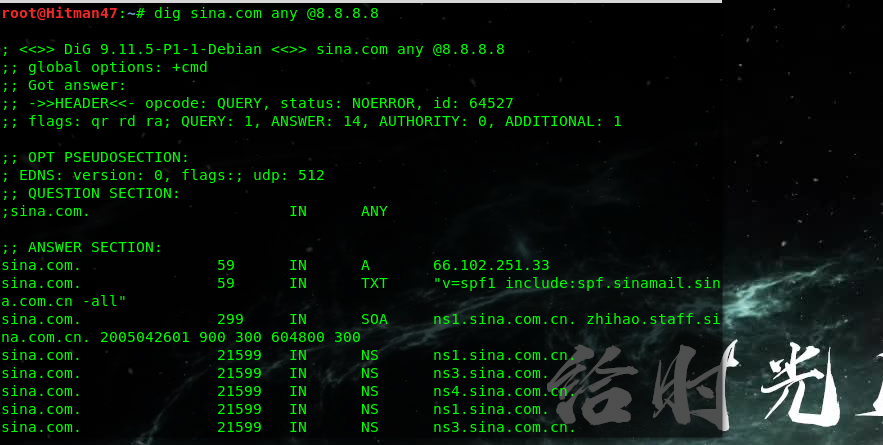

域名记录:A(主机),CNMAE(别名),NS(名称记录),MX(邮件记录),PTR(反向记录),ANY(所有记录)

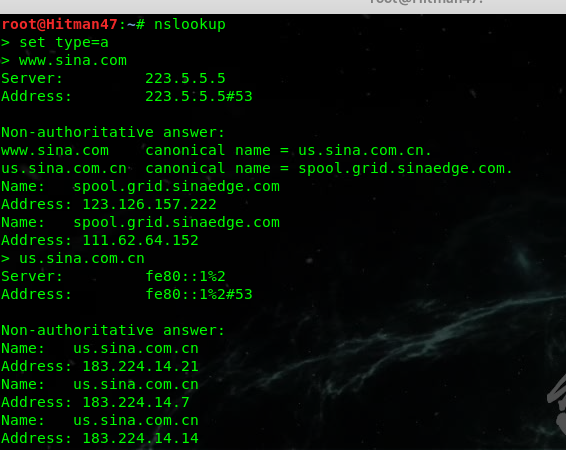

nslookup命令

set type=a(查找a记录)

www.xxx.com

dig命令

常用参数

-x 反向查询

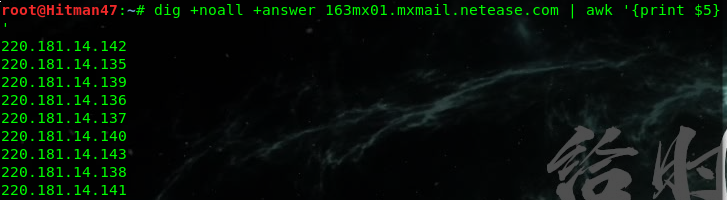

+noall 什么结果都不输出

+answer 只看answer信息(和awk配合使用)

+trace 进行追踪

axfr 差异化的记录传输

dig 域名 记录 @指定dns服务器查询

反向查询,先查询域名信息,接着通过ip反向查询

除了answer信息,不显示任何内容,awk并且只输出第五列的内容

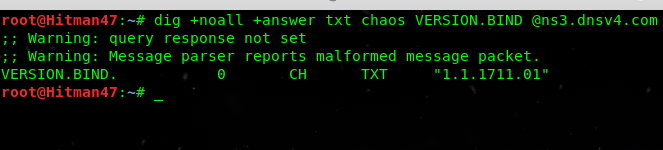

bind版本信息

VERSION.BIND是bind版本信息,在dns服务器里面是对应记录的,记录类型是txt,chaos是记录类级别,bind信息对应的类是chaos,txt是记录类型,后面跟随ns服务器,查询版本出来后即可查询版本对应的漏洞去测试

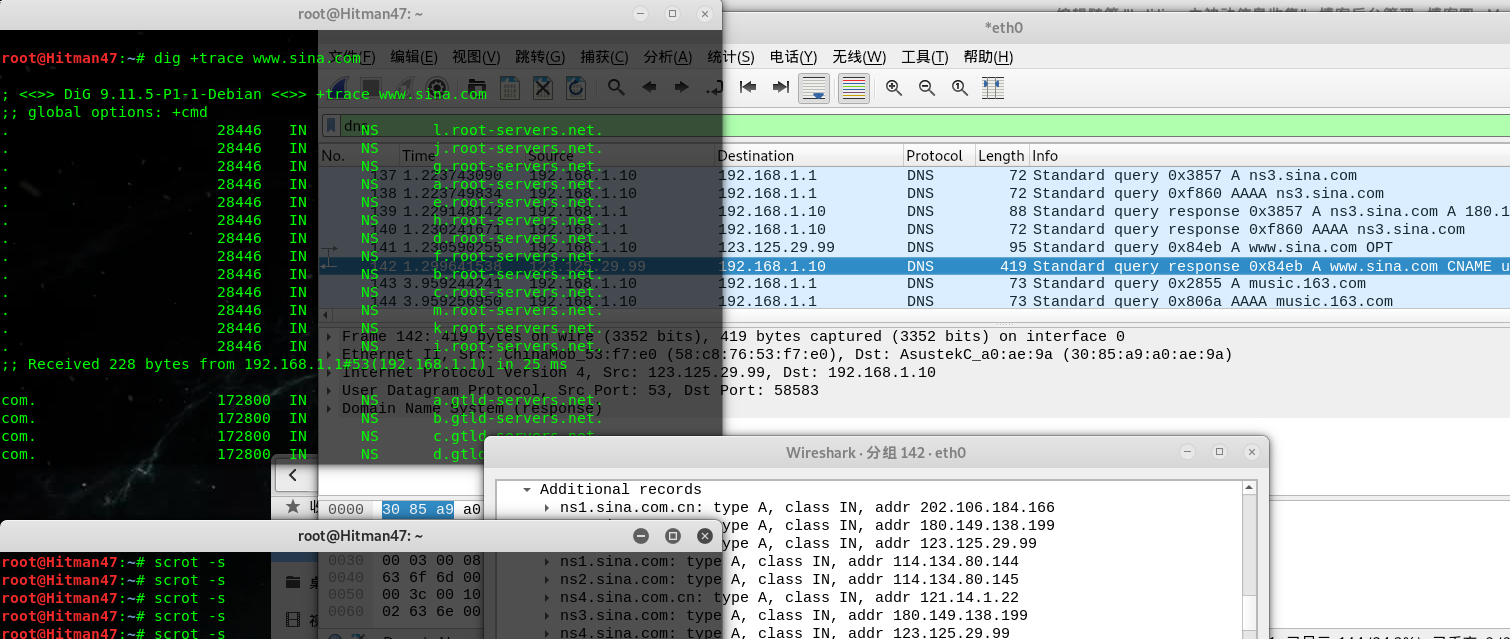

dns追踪

参数+trace配合抓包工具进行追踪

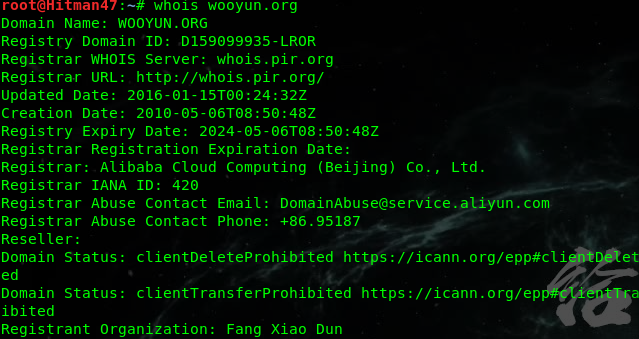

dns注册信息

whois

dns区域传输(区域传输只发生在本域的域名服务器之间,有的dns服务器配置有缺陷或者错误,那么任何人都能拿到此域下的主机记录的ip地址和名称)

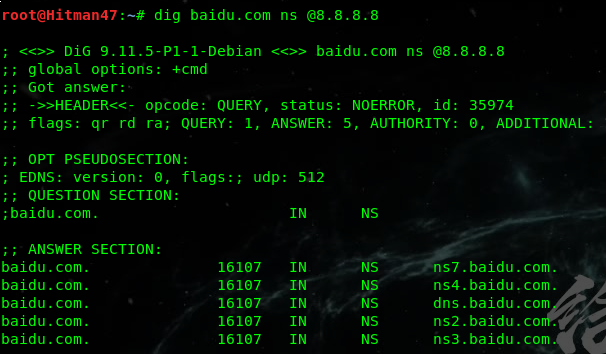

先查询baidu的ns记录,然后从中挑选一个ns记录来执行测试区域传输

挑选ns3.baidu.com服务器来下载baidu.com的所有域名注册记录,axfr 差异化的记录传输(因为baidu没有配置错误,所以下载不到)

host命令也可以检测dns区域传输

常用参数:

-l 进行axfr的全区域传输

-T 使用tcp的传输方式

dns字典爆破(kali集成很多,关键还是靠字典,掌握其中一个工具就差不多了)

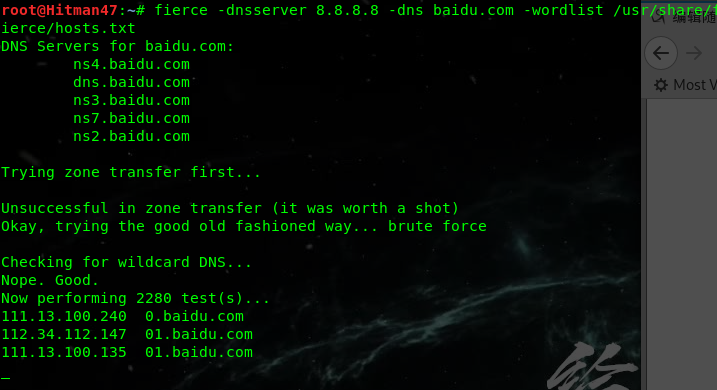

fierce命令

常用参数:

-dnsserver 使用指定的dns服务器查询

-dns 要枚举的目标

-wordlist 使用的字典路径

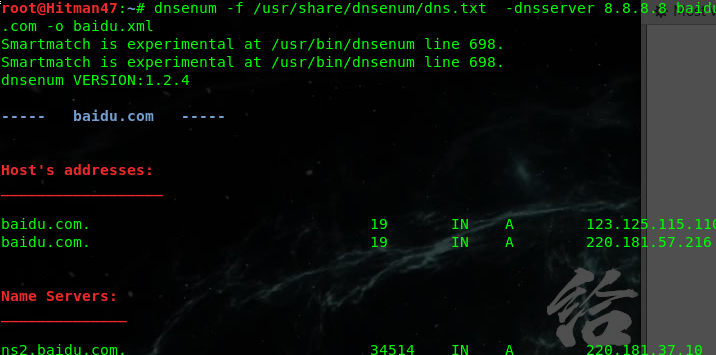

dnsenum命令

常用参数:

-f 使用的字典路径

-o 执行结果导出成自定义文件

-dnsserver 使用指定的dns服务器查询

dnsmap命令

常用参数:

-w 使用的字典路径

-dnsserver 使用指定的dns服务器查询

dnsrecon命令

常用参数:

--lifetime 设置超时时间

-d 设置目标域名

-t 查询强度(brt--使用内置字典,std--默认的标准查询,tld--删除并尝试所有顶级域名(iana),srv--只查srv记录 (ad,voip电话))

-D 使用字典的路径

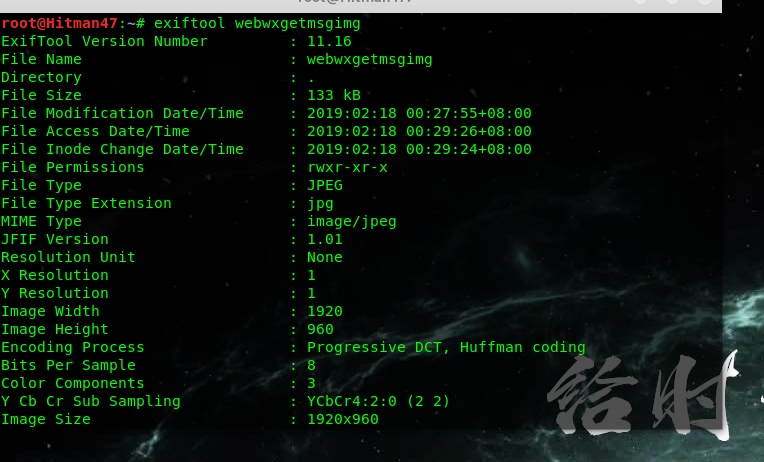

exif图片信息

EXIF信息,是可交换图像文件的缩写,是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。EXIF可以附加于JPEG、TIFF、RIFF等文件之中,为其增加有关数码相机拍摄信息的内容和索引图或图像处理软件的版本信息。

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn