2020-2021第一学期20202411《网络空间安全导论》第十二周自习总结

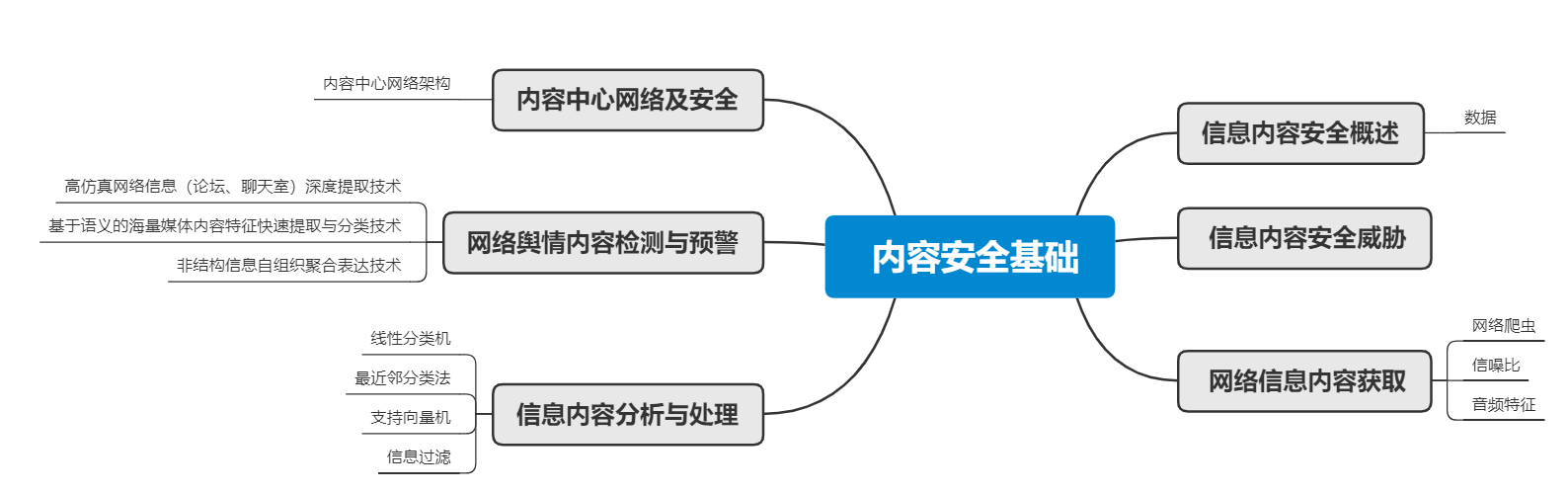

自习内容:内容安全基础 和 应用安全基础

这两章将分别从信息内容安全、信息内容安全威胁、信息内容获取和分析处理基本技术和应用安全的一些重要和新兴技术对网络空间安全进行介绍。

5.1 信息内容安全概述

互联网朝着开放性、异构性、移动性、动态性、并发性的方向发展。数据成为互联网中心的关注点。

信息内容安全:研究利用计算机从包含海量信息并且迅速变化的网络中对特定的安全主题相关信息进行自动获取、识别和分析的技术。根据它所处的网络环境,也称为网络内容安全。

5.2 信息内容安全威胁

内容安全建立在保密性、完整性、可用性之上。

命名攻击可以分为监视攻击和嗅探攻击。

5.3 网络信息内容获取

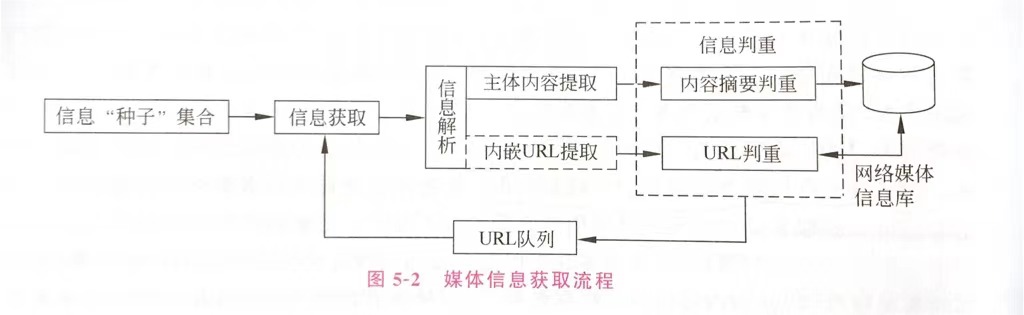

早期传统网络媒体信息获取的方法的技术的实质,可以统一归属于采用网络交互过程编程重构机制实现网络媒体信息获取。

网络爬虫是在互联网上实施信息获取的主要工具。网络爬虫是一种按照一定的规则,自动抓取互联网信息的程序或者脚本。

一类爬虫是服务于搜索引擎等搜索类应用的网络爬虫。另一类是服务于针对性进行信息收集的应用的网络爬虫。

网络爬虫通常采用分布式机制来保证信息获取的全面性和时效性。

降噪比源于信号处理领域,表示信号强度与背景噪声的差值。

基于帧的音频特征主要有以下几种:

1.MFCC

2.频域能量

3.子带能量比

4.过零比

5.基音频率

常见的基于片段的音频特征主要有以下几种:

1.静音帧频

2.高过零帧频

3.低能量帧频

4.谱通量

5.和谐度

颜色直方图仅仅从某种颜色出现的概率来描述图像的颜色特征。

5.4 信息内容分析与处理

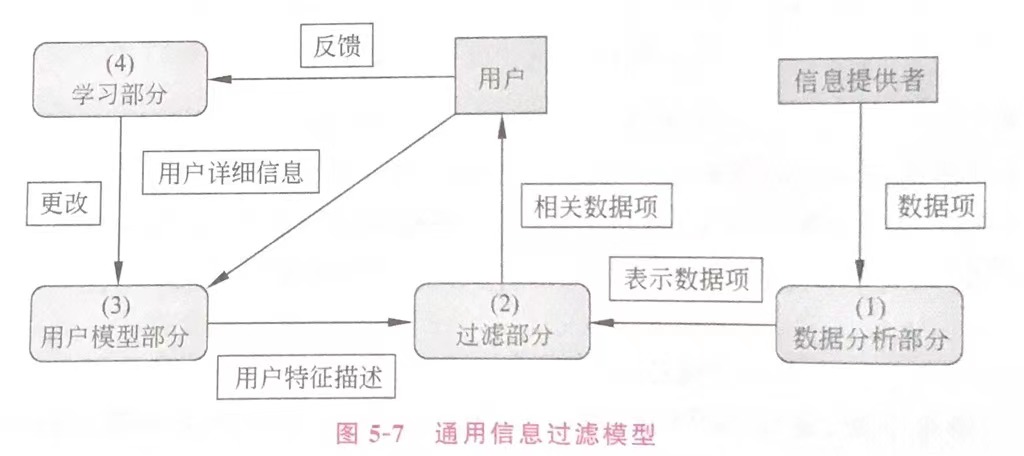

海量信息内容分析的基本处理环节可以归结为分类和过滤。学习可分为监督学习和无监督学习。

1.线性分类器

2.最近邻分类法

3.支持向量机

信息过滤是大规模内容处理的一种典型操作:从动态的信息流中将满足用户兴趣的信息挑选出来,用户的兴趣一般在较长一段时间内不会改变(静态)。

信息内容过滤的常见应用:

1.Internet搜索结果的过滤

2.用户电子邮件过滤

3.服务器/新闻组过滤

4.浏览器过滤

5.专为未成年人的过滤

6.为客户的过滤

5.5 网络舆论内容检测与预警

网络舆论检测技术的发展趋势可归为:

1.针对信息源的深入信息采集

2.异构信息的融合分析。

3.非结构的结构化表达

互联网信息的一大特征就是高度的异构化。所谓异构化,指的是互联网信息在编码、数据格式以及结构组成方面都存在巨大的差异。

互联网信息的一大特征就是高度的异构化和非结构化。

1.高仿真网络信息(论坛、聊天室)深度提取技术

2.基于语义的海量媒体内容特征快速提取与分类技术

3.非结构信息自组织聚合表达技术

一方面,异构信息归一化存储是后续各类信息处理工作的根本保障。另一方面,基于海量数据实现网络热点自动发现,更有利于互联网媒体监控人员全面把握互联网舆情分布情况。

5.6 内容中心网络及安全

内容中心网络通过提供面向内容本身的网络协议,包括以内容为中心的订阅机制和语义主导的命名、路由和缓存策略。

内容中心网络架构

内容信息对象。信息对象是指内容本身,是CCN的关注焦点。

命名

路由

缓存,原则:统一性、民主性、普遍存在的

应用程序编程接口

路由相关攻击可分为分布式拒绝攻击和欺骗攻击。DDoS攻击可分为资源耗尽和时间攻击,欺骗攻击可分为阻塞攻击、劫持攻击和拦截攻击。

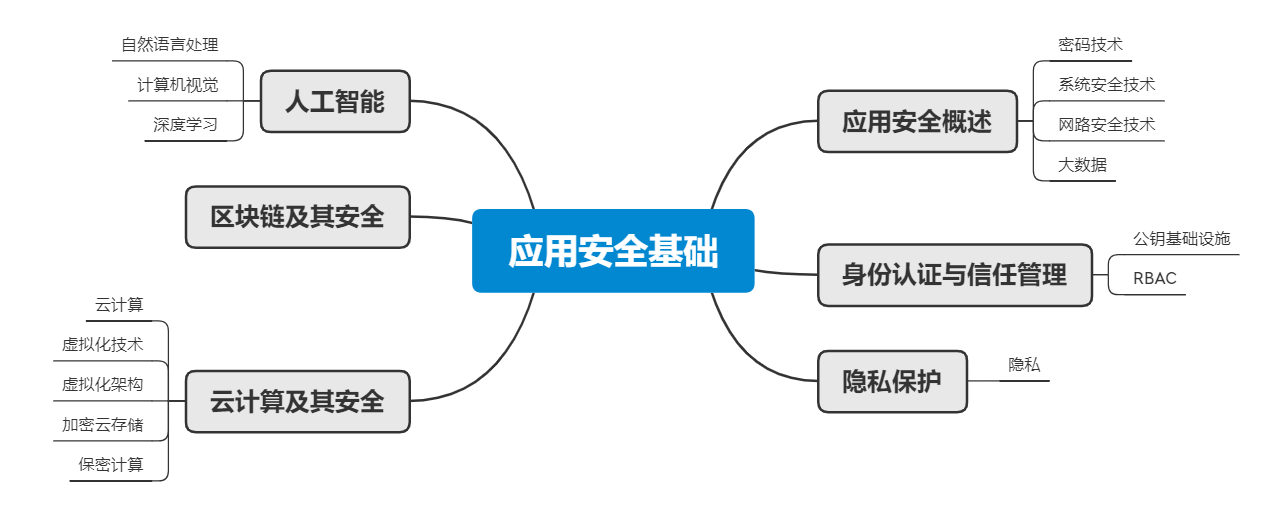

6.1 应用安全概述

密码技术是应用安全的核心支撑技术,系统安全技术与网络安全技术则是应用安全技术的基础和关键技术。

大数据本质上是一种方法论,是组合分析多源异构的数据来进行更好的决策,获得的数据越多越能发现数据中蕴含的知识、价值和规律。

6.2 身份认证与信任管理

口令的变换值一般是单向的,常用的变换方法是Hash函数。

生物特征认证与密码认证的不同特点还在于识别准确率和误识率的折中问题,这实际是安全性和方便性的平衡,本质是假设检验问题。

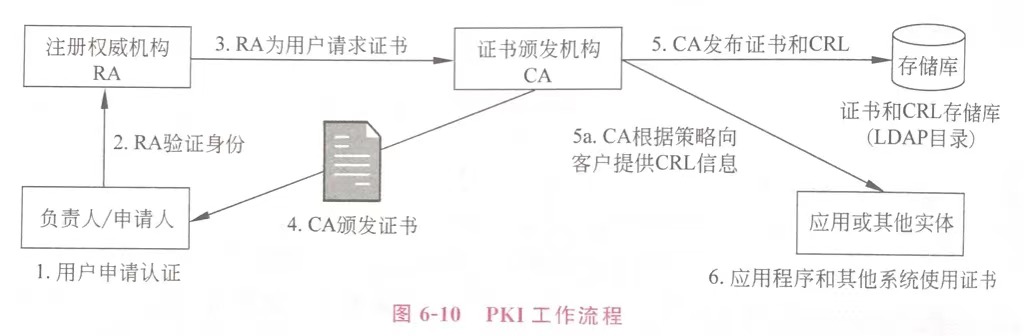

公钥基础设施:支撑公钥应用的一系列安全服务的集合。

跟CA使用自身的私钥为自己签发证书,是整个信任体系的锚点

远程认证拨入业务协议RADIUS用于接入认证和计费服务。

RBAC中相关概念包括:

主体

客体

用户

角色

权限

用户角色分配

角色权限分配

会话

零信任模型的谷歌BeyondCorp特点包括:

1.内网应用程序和服务不再对公网可见

2.企业内网的边界消失

3.基于身份、设备、环境认证的精准访问控制

4.提供网络通信的端到端加密

6.3 隐私保护

隐私:个体的敏感信息,群体或组织的信息可以表示为个体的公共敏感信息。信息可分为:公开信息、秘密信息、隐私信息。

隐私保护方法主要分为:基于数据扰乱的方法和基于密码的方法。

6.4 云计算及其安全

云计算:一种基于网络和共享使用的,已按需分配和自服务置备等方式对可伸缩、弹性的共享物理和虚拟资源池等计算资源供应和管理的模式。

云计算的3中服务模式:基础设施即服务、平台即服务、软件即服务。

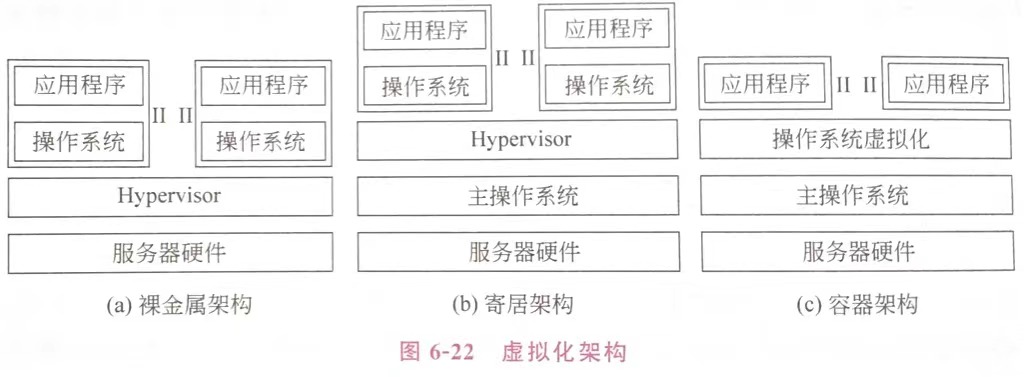

虚拟化技术是云计算的基础。虚拟化技术分为两类:虚拟机和容器。

虚拟化架构分为:寄居架构、裸金属架构和容器架构。裸金属架构分为独立型、混合型、组合型。

基于云计算构建的信息系统,底层基础设施由云服务商提供,而上层的业务和数据则有云租户建设并维护。

加密云存储是保护云数据安全的基本手段。

“秦盾”云加密数据库系统的核心功能基于明文索引结构的密钥管理、自适应可定制的数据列安全分级加密、基于属性的细粒度访问。

保密计算可以让加密数据在内存中处理,其他用户无法访问,降低其在系统的其他部分被泄露的风险。

6.5 区块链及其安全

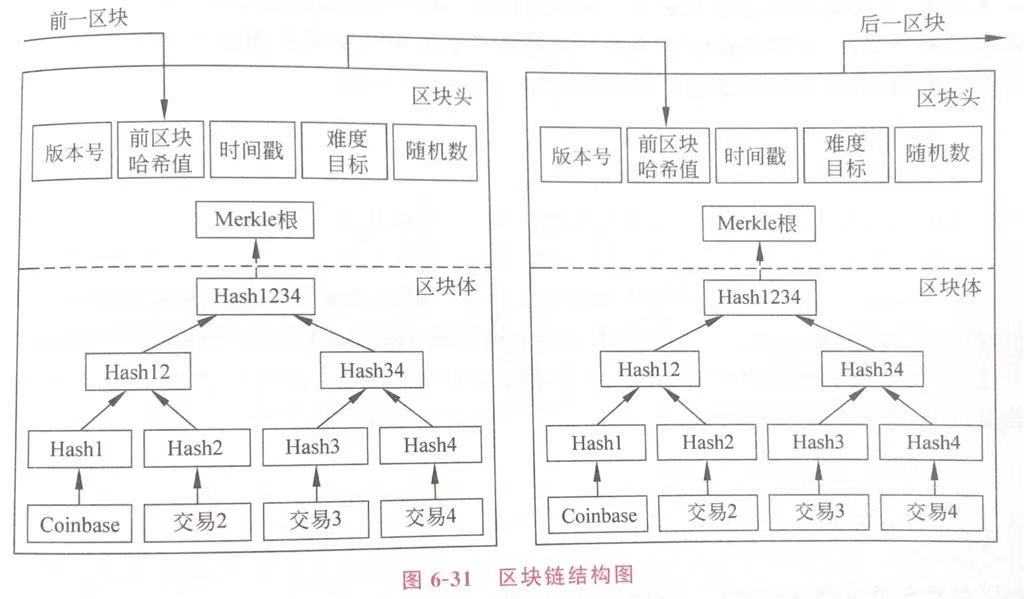

区块链:采用了密码技术的去中心化的分布式数据库,在区块链网络中没有中心节点,所有节点地位相同。

当与以太坊交互时,其实就是在执行交易、改变系统状态。

区块链具有不可篡改性、不可伪造性和可验证性。

6.6 人工智能及其安全

自然语言处理

计算机视觉

深度学习,包括卷积神经网络,循环神经网络、对抗神经网络和强化学习等。

Q&A见小组讨论