目录遍历

概述

在web功能设计中,很多时候我们会要将需要访问的文件定义成变量,从而让前端的功能便的更加灵活。 当用户发起一个前端的请求时,便会将请求的这个文件的值(比如文件名称)传递到后台,后台再执行其对应的文件。 在这个过程中,如果后台没有对前端传进来的值进行严格的安全考虑,则攻击者可能会通过“../”这样的手段让后台打开或者执行一些其他的文件。 从而导致后台服务器上其他目录的文件结果被遍历出来,形成目录遍历漏洞。

看到这里,你可能会觉得目录遍历漏洞和不安全的文件下载,甚至文件包含漏洞有差不多的意思,是的,目录遍历漏洞形成的最主要的原因跟这两者一样,都是在功能设计中将要操作的文件使用变量的 方式传递给了后台,而又没有进行严格的安全考虑而造成的,只是出现的位置所展现的现象不一样,因此,这里还是单独拿出来定义一下。

需要区分一下的是,如果你通过不带参数的url(比如:http://xxxx/doc)列出了doc文件夹里面所有的文件,这种情况,我们成为敏感信息泄露。 而并不归为目录遍历漏洞。(关于敏感信息泄露你你可以在"i can see you ABC"中了解更多)

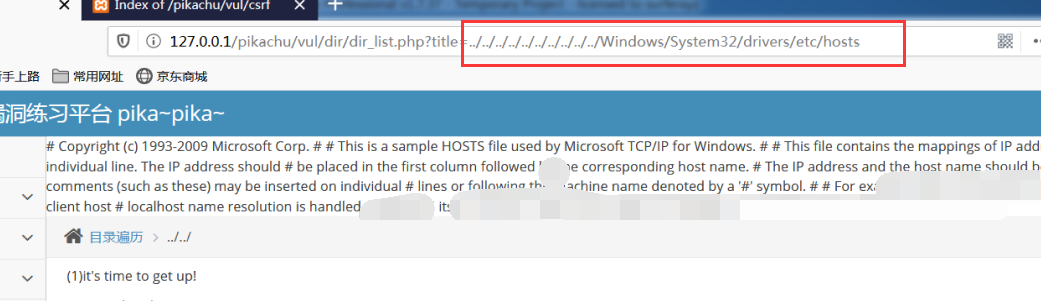

打开pikachu靶场,点击页面的超链接,可以发现URL中的title上传了一个文件名到后台,后台读取后返回数据到前端

接下来,我们可以像文件包含漏洞的操作一样,通过输入payload跳转到后台服务器的根目录下,获取我们想要的文件信息(注:输入的payload得是后台服务器对应系统的目录路径)

../../../../../../../../../../Windows/System32/drivers/etc/hosts

把payload替换掉前端上传的文件名然后提交,从而获取后台服务器的hosts文件信息

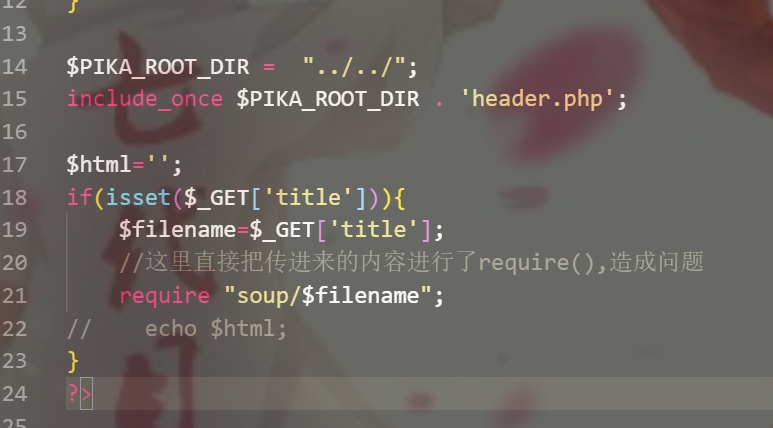

查看后台源代码:可以看出它收到前端的get请求后,并没有做任何的安全措施考虑,直接就读取执行了,这样就很容易让用户直接从前端绕过,从而获取后台服务器的信息

敏感信息泄露

概述

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。 比如:

---通过访问url下的目录,可以直接列出目录下的文件列表;

---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息;

---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等;

类似以上这些情况,我们成为敏感信息泄露。敏感信息泄露虽然一直被评为危害比较低的漏洞,但这些敏感信息往往给攻击着实施进一步的攻击提供很大的帮助,甚至“离谱”的敏感信息泄露也会直接造成严重的损失。 因此,在web应用的开发上,除了要进行安全的代码编写,也需要注意对敏感信息的合理处理。

打开pikachu靶场,打开页面的源代码。发现有一个备注测试账号密码,这个可能是开发者为了方便自己用写的,但他没想到写的前端测试代码包括注释,都可以在前端看到的

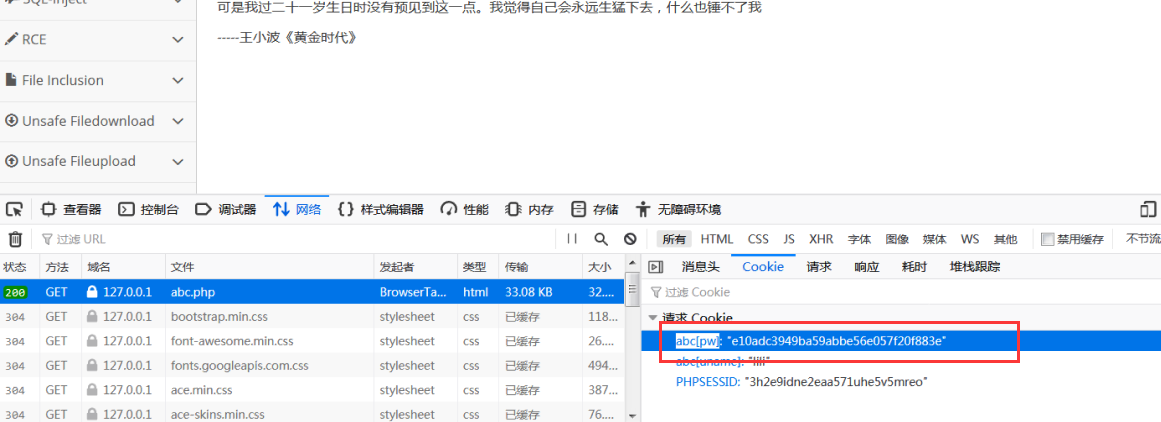

登录页面源代码显示的账号密码,F12打开web控制台,打开网络,点击对应的请求,可以看到它的Cookie里面显示了abc[pw]密码字段和账号

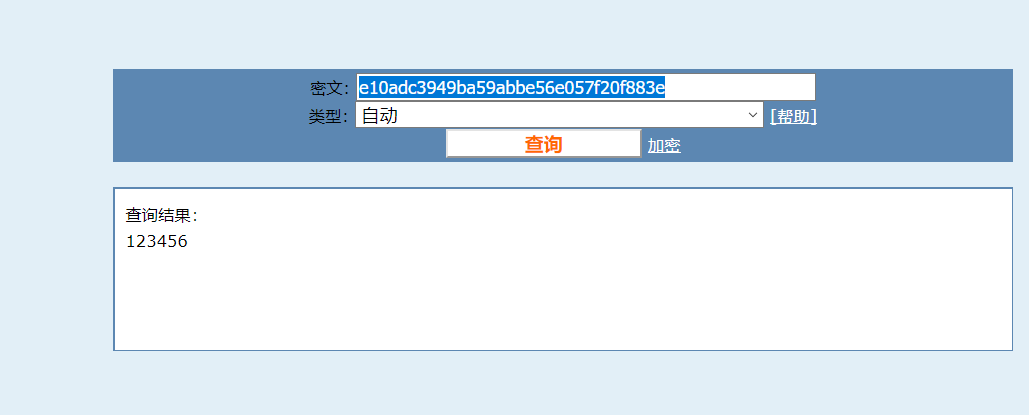

如果abc[pw]的值是MD5加密的,我们可以到网上专门的解密网站进行解密,这样就能拿到对应账号的密码了

还有一种方法就是在URL里面输入错误的地址参数,从而去获取服务器的操作系统、中间件版本等等。

http://127.0.0.1/pikachu/vul/csrf/

输入上面错误的地址参数,可以看到页面显示出了很多信息。因为中间件apache采用的是默认配置,导致用户可以访问文件目录,从而去获取那些泄露的信息。而页面也泄露了操作系统、PHP、中间件和其他的版本信息,攻击者就可以根据这些版本的公开漏洞去做针对性的攻击!

我们也可以更改URL中的文件名去尝试登录。注意看URL的变化,没登录前他是findabc.php,登录后是abc.php。当修改文件名登录后,我们可以像前面一样打开web控制台,通过查看cookie,从而去获取它的登录账号密码。

防范措施:除了要进行安全的代码编写,也需要注意对敏感信息的合理处理,比如:可以把错误的信息屏蔽掉,对代码的注释进行处理,敏感的信息不要公开。