定了学习计划了,提升能力,保证好身体健康的情况下提升技术,系统性学习WEB漏洞,文章参考的https://xie1997.blog.csdn.net/ 主要是作为笔记回顾。

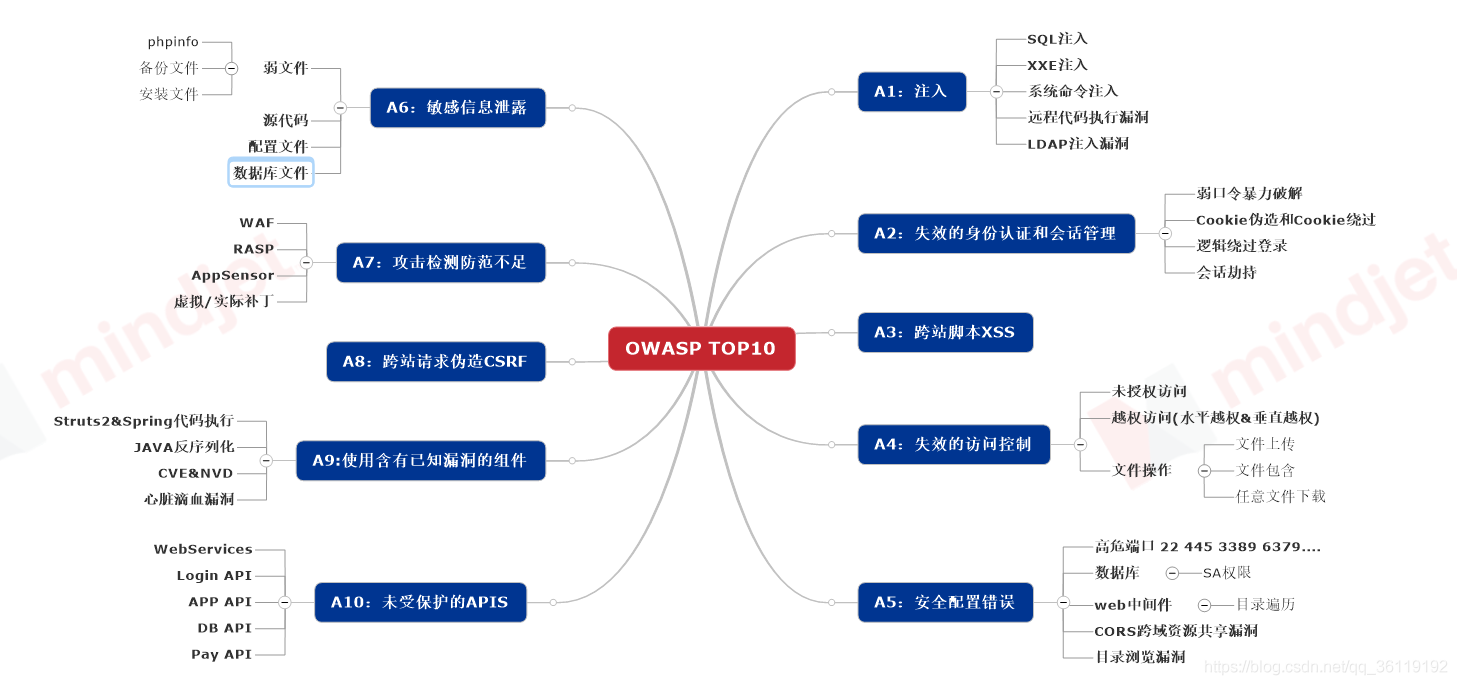

WEB漏洞,自然而然不能忽略了OWASP TOP 10。最新版的OWASP TOP10是2017年公布的。如下:

-

注入

-

失效的身份认证

-

敏感信息泄露

-

XML外部实体(XXE)

-

失效的访问控制

-

安全配置错误

-

跨站脚本(XSS)

-

不安全的反序列化

-

使用含有已知漏洞的组件

-

不足的日志记录和监控

注入类漏洞

-

SQL注入漏洞

-

XXE(XML外部实体注入)、XXE漏洞利用

-

CRLF注入

-

命令执行和代码执行漏洞

注入类漏洞是应用违背了"数据与代码分离原则"导致的结果。它有两个条件:一是用户能够控制数据的输入,二是代码拼凑了用户输入的数据。把数据当成代码执行了。在对抗注入攻击时,只需要牢记"数据与代码分析原则",在拼凑的地方进行安全检查。

文件类漏洞

-

文件上传漏洞

-

文件解析漏洞

-

文件包含漏洞

-

目录遍历漏洞和任意文件读取/下载漏洞

跨站类漏洞

-

SSRF(服务端请求伪造漏洞)

-

CORS跨域资源共享漏洞

-

JSONP跨域资源共享的安全问题

-

XSS(跨站脚本攻击)详解

-

CSRF(跨站请求伪造)

配置错误漏洞

-

未授权访问漏洞

-

不安全的HTTP方法

-

HOST头部攻击

-

CRLF注入

-

目录遍历漏洞和任意文件读取/下载漏洞

-

HTTP响应头相关漏洞

反序列化漏洞

-

PHP反序列化漏洞

-

JAVA反序列化漏洞

逻辑类漏洞

-

注册、登录、密码修改页面渗透测试经验

-

条件竞争漏洞

-

HTTP参数污染(HPP)漏洞

-

逻辑漏洞之越权访问漏洞

WEB服务器漏洞

-

Web服务器漏洞和安全(Apache/Tomcat/IIS/Ningx/Weblogic)

第三方库漏洞

-

JQuery跨站脚本漏洞

-

OpenSSL相关漏洞

-