前言

在不使用AWS向导的情况下建立一个EC2实例

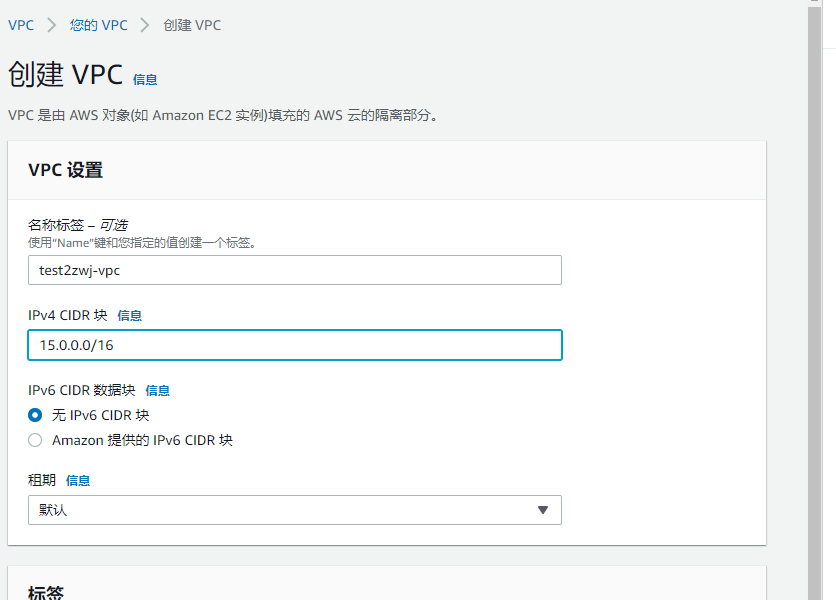

0x01 设置VPC

创建VPC--创建网关--创建路由表--划分子网--检查配置是否到新的VPC中

1.创建VPC

CIDR(Classless Inter Domain Routing无类域间路由)改进了传统的IPv4地址分类。传统的IP分类将IP地址直接对应为默认的分类,从而将Internet分割为网络。

CIDR在路由表中增加了子网掩码(subnet masking),从而可以更细分网络。利用CIDR,我们可以灵活的将某个范围的IP地址分配给某个网络。

为VPC指定的IPV4地址范围是以CIDR块的形式指定,例如10.0.0.0/16的子网掩码必须介于/16和/28之间。

添加完毕:

1)这里的主路由表是系统自创建的默认路由表

2)网络访问控制列表 (ACL) 是 VPC 的一个可选安全层,可用作防火墙来控制进出一个或多个子网的流量。

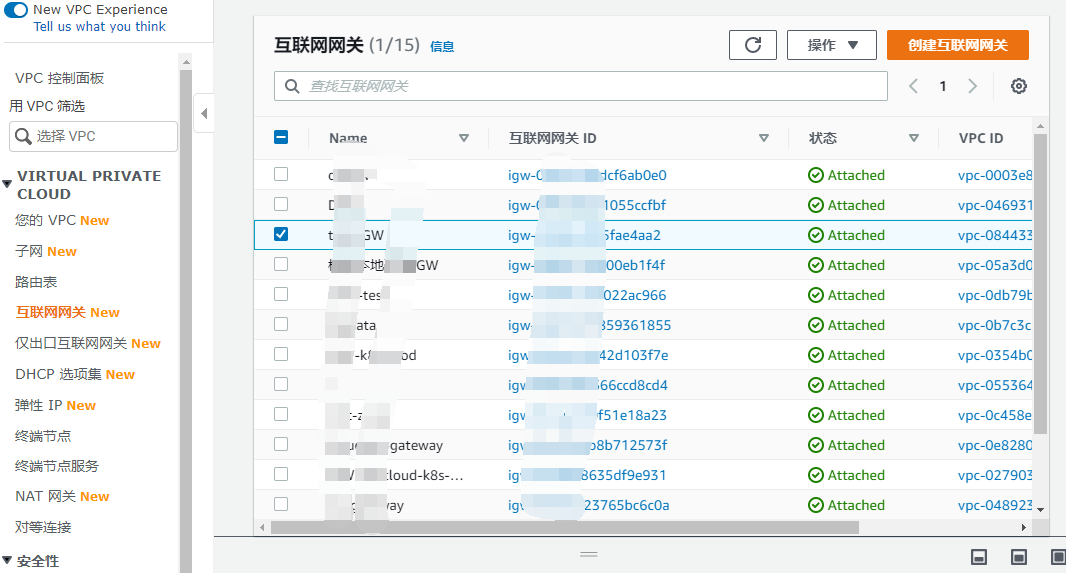

2. 选择互联网网关,网关加入VPC

打好标签:

3. 创建路由表,再连上VPC

4.创建子网,加入到VPC,并为该子网指定CIDR块和可用区

5.VPC就搭建好了,具体信息如下:

0x02启动新的一个EC2实例,使用刚刚创建好的VPC

1. 创建一个新的EC2。

根据向导一步一步配置

2.在步骤三中,是配置实例的详细信息。在“网络”选择第一部分建立的VPC

自动分配公有ip:

从 Amazon 的公有 IP 地址池中申请一个公有 IP 地址,从而能够通过 Internet 访问您的实例。在大多数情况中,公有 IP 地址与实例相关联,直到它停止或终止,此后您将无法继续使用它。如果您需要一个可以随意关联或取消关联的永久公有 IP 地址,则应该使用弹性 IP 地址 (EIP)。您可以分配自己拥有的 EIP,并在启动后将其与您的实例相关联

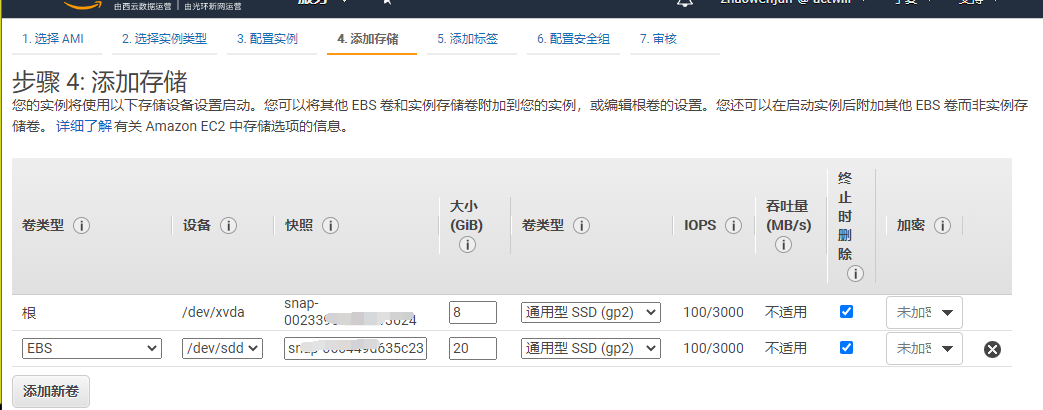

3.添加存储,如果是添加一个EBS的话,要大于20G。之后再添加标签。

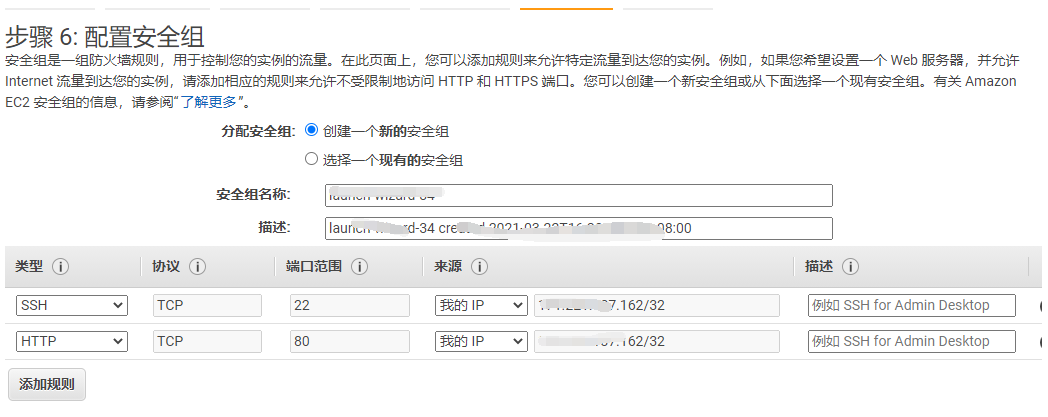

4.配置安全组。安全组的规则控制允许达到该安全组相关联实例的入站流量。这些规则还控制允许离开实例的出站流量。

https://docs.amazonaws.cn/AWSEC2/latest/UserGuide/security-group-rules.html

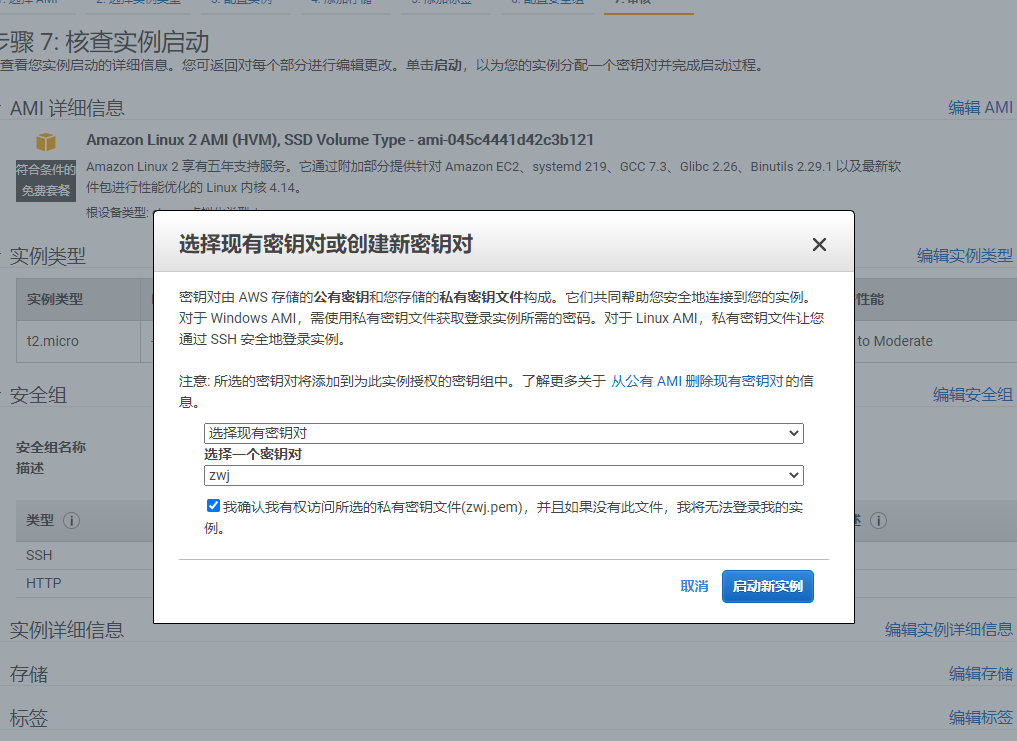

5.配置完上述步骤后,最后一步是检查配置。检查确认无误后,设置登录实例密钥,则这个实例便创建完毕。

0x03 通过xshell连接EC2

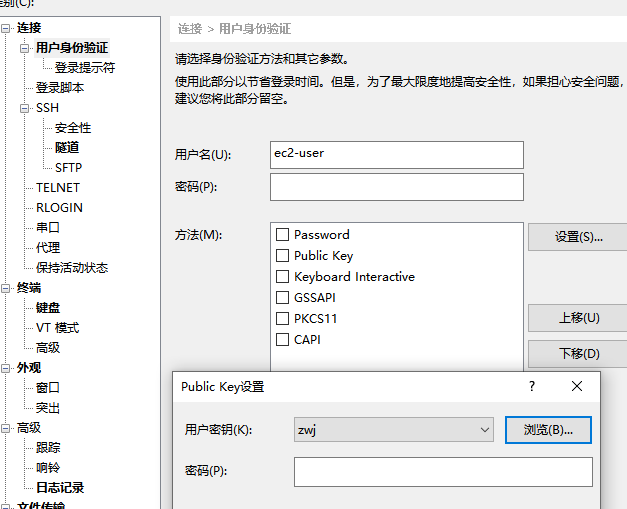

1.xshell连接时,用户名必须为ec2-user

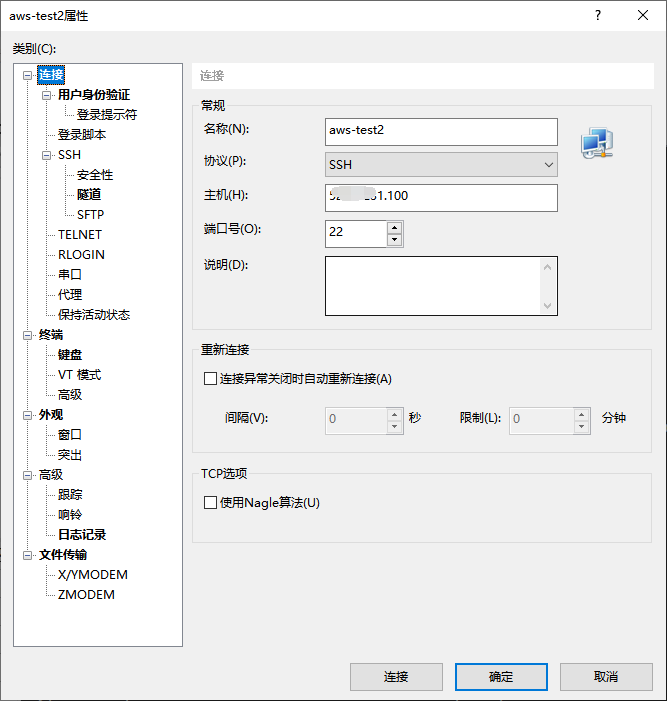

2.主机名就是ip

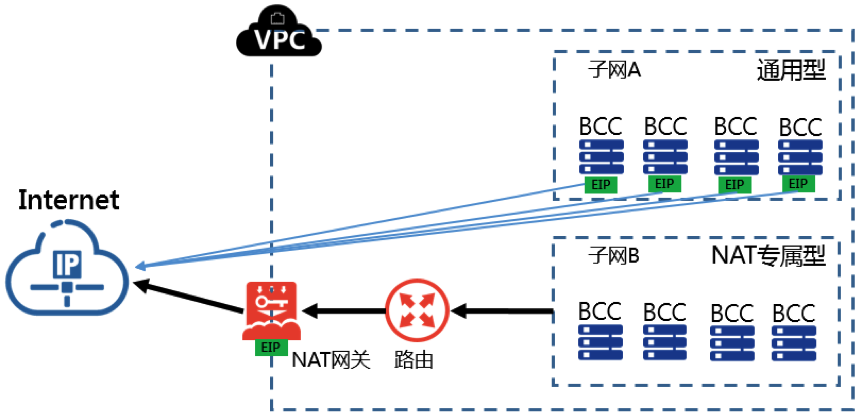

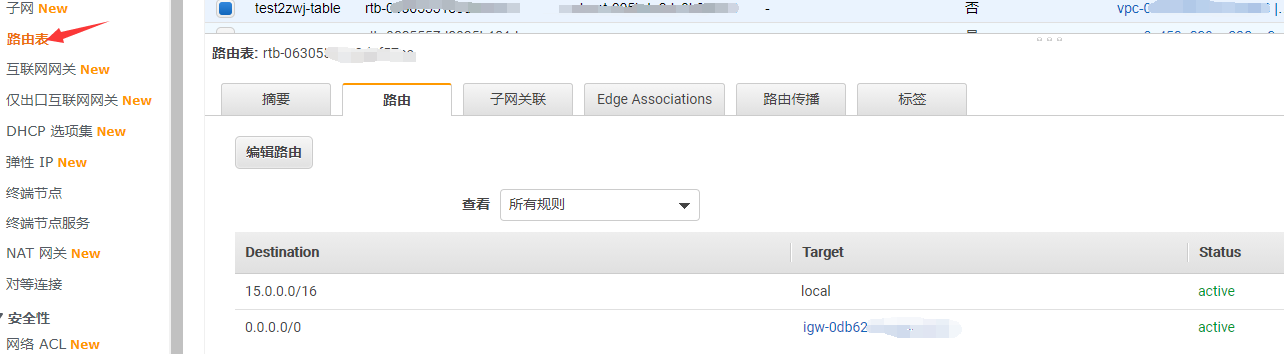

3.这边连xshell时,一直有问题,完全连不上。结果是我的ip一直在私有网络里面跑,我只设置了15.0.0.0/16,规则是local(本地),EC2实例的流量只是在私有子网里面跑,没有上公网。这时我们则需要添加一条路由规则,让私有子网里面的流量出来到公网。

目标设置为0.0.0.0/0,规则设置为互联网网关(igw)

查看路由表的规则:

4.重新连接xshell,成功

0x04 总结

配置VPC最重要:子网、路由表、网关、设定的规则。

1看是否可以上公网(网关)

2看是否“环环相扣”

3看VPC是否连接上EC2实例

4看xshell设置