Docker 是一种应用容器引擎

一 容器

Linux系统提供了Namespace和Cgroup技术实现环境隔离和资源控制

其中Namespace是Linux提供的一种内核级别环境隔离的方法,能使一个进程和该进程创建的子进程的运行空间都与Linux的超级父进程相隔离

注意:Namespace只能实现运行空间的隔离,物理资源还是所有进程共用的

为了实现资源隔离,Linux系统提供了Cgroup技术来控制一个进程组群可使用的资源(如CPU、内存、磁盘IO等)

把这两种技术结合起来,就能构造一个用户空间独立且限定了资源的对象,这样的对象称为容器

Linux Container是Linux系统提供的容器化技术,简称LXC,它结合 Namespace 和 Cgroup 技术为用户提供了更易用的接口来实现容器化

LXC仅为一种轻量级的容器化技术,它仅能对部分资源进行限制,无法做到诸如网络限制、磁盘空间占用限制等

二 Docker

DotCloud公司结合LXC和以下列出的技术实现了Docker容器引擎,相比于LXC,Docker具备更加全面的资源控制能力,是一种应用级别的容器引擎

| Chroot | 在container里构造完整的Linux文件系统()。Chroot 可以增进系统的安全性,限制使用者能做的事 |

| Veth | 在主机上虚拟出一张网卡与container里的eth0网卡进行桥接,实现容器与主机、容器之间的网络通信 |

| UnionFS | 联合文件系统,Docker利用该技术“Copy on Write”的特点实现容器的快速启动和极少的资源占用 |

| Iptables/netfilter | 控制container网络访问策略 |

| Tc | 该技术主要用来做流量隔离,限制带宽;(Tc 命令用于Linux内核的流量控制) |

| Quota | 该技术用来限制磁盘读写空间的大小 |

| Setrlimit | 该技术用来限制 container 中打开的进程数,限制打开的文件个数等 |

正是因为Docker依赖Linux内核的这些技术,至少使用3.8或更高版本的内核才能运行Docker容器,官方建议使用3.10以上的内核版本

Docker本质是宿主机上的一个进程,Docker通过Namespace实现资源隔离,通过Cgroup实现资源限制,通过写时复制技术(copy-on-write)实现了高效的文件操作

docker与openstack

docker与虚拟机

传统的虚拟化技术在虚拟机(VM)和硬件之间加了一个软件层Hypervisor,或者叫做虚拟机管理程序

Hypervisor的运行方式分为两类:

直接运行在物理硬件之上。如基于内核的KVM虚拟机,这种虚拟化需要CPU支持虚拟化技术

运行在另一个操作系统。如VMWare和VitrualBox等虚拟机

GuestOS 通过Hypervisor分享硬件,Guest OS发出的指令需要被Hypervisor捕获,然后翻译为物理硬件或宿主机操作系统能够识别的指令

故像 VMWare和VirtualBox等虚拟机在性能方面远不如裸机,但基于硬件虚拟化的KVM约能发挥裸机80%的性能

虚拟化的优点是不同虚拟机之间实现了完全隔离,安全性很高,并且能够在一台物理机上运行多种内核的操作系统(如Linux和Window)

缺点是每个虚拟机都很笨重,占用资源多而且启动很慢

docker 在容器启动后,容器里的进程直接与内核交互,无需经过Docker引擎中转,因此几乎没有性能损耗,能发挥出裸机的全部性能

但由于Docker是基于Linux内核技术实现容器化的,因此使得容器内运行的应用只能运行在Linux内核的操作系统上

目前在Window上安装的Docker引擎其实是利用了Window自带的Hyper-V虚拟化工具创建了一个Linux系统,容器内的操作实际上是使用这个虚拟系统实现的

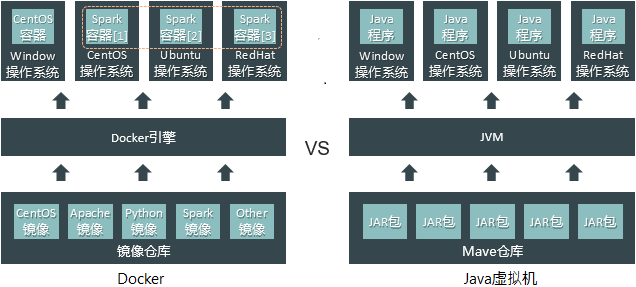

docker与jvm

Docker的口号是“Build,Ship,and Run Any App,Anywhere”,也就是可以基于Docker构建、装载和运行应用程序,一次构建到处运行

Java的口号是“Write Once,Run Anywhere”,即一次编写到处运行

Java是基于JVM适配操作系统的特点来屏蔽系统的差异,Docker则是利用内核版本兼容性的特点来实现一次构建导出运行

正如Java中如果应用代码使用了JDK10的新特性,基于JDK8就无法运行一样,如果容器内的应用使用了4.18版本的内核特性,那么在CentOS7(内核版本为3.10)启动容器时,

虽然容器能够启动,但里面应用的功能是无法正常运行的,除非把宿主机的操作系统内核升级到4.18版本

三 基本概念

镜像:Docker镜像就是一个只读的模板

例如:一个镜像可以包含一个完整的 ubuntu 操作系统环境,里面仅安装了 Apache 或用户需要的其它应用程序

镜像可以用来创建 Docker 容器,Docker 提供了一个很简单的机制来创建镜像或者更新现有的镜像,用户甚至可以直接从其他人那里下载一个已经做好的镜像来直接使用

容器:Docker利用容器来运行应用

容器是从镜像创建的运行实例,它可以被启动、开始、停止、 删除。每个容器都是相互隔离的、保证安全的平台

可以把容器看做是一个简易版的 Linux 环境(包括 root 用户权限,进程空间,用户空间和网络空间等)和运行在其中的应用程序

注:镜像是只读的,容器在启动的时候创建一层可写层作为最上层

仓库:仓库是集中存放镜像文件的场所,有时候会把仓库和仓库注册服务器( Registry)混为一谈,并不严格区分

实际上,仓库注册服务器上往往存放着多个仓库,每个仓库中又包含了多个镜像,每个镜像有不同的标签( tag)

仓库分为公开仓库( Public)和私有仓库( Private) 两种形式

最大的公开仓库是 Docker Hub,存放了数量庞大的镜像供用户下载,国内的公开仓库包括阿里云, 腾讯云, 网易蜂巢, daocloud等

用户也可以在本地网络内创建一个私有仓库

用户可以将自己的镜像使用push命令上传到公有或者私有仓库, 下次使用这个镜像时候, 只需要从仓库上 pull下来就可

Docker 仓库的概念跟 Git 类似,注册服务器可以理解为 GitHub 这样的托管服务

引擎:创建和管理容器的工具,通过读取镜像来生成容器,并负责从仓库拉取镜像或提交镜像到仓库中

Dockerfile,Docker镜像,Docker容器之间的关系:

Dockerfile重塑新镜像,定义的不仅仅是镜像中的磁盘文件

Docker镜像是Dockerfile的产物,自底之上打包软件及其环境,是软件的交付品

Docker容器是镜像的运行态体现,一切信息来源于镜像

总结:Dockerfile构建出Docker镜像,通过Docker镜像运行Docker容器

四 使用场景

1 使用系统镜像创建容器,当作虚拟机来使用,相比于传统虚拟机,启动速度更快,资源占用更少,可以启动大量的操作系统容器,方便进行各种测试

2 作为云主机使用结合Kubernetes这样的容器管理系统,可以在大量服务器上动态分配和管理容器

3 应用服务打包在Web应用服务开发场景,可以把Java运行环境、Tomcat服务器打包为一个基础镜像

在修改了代码包后加入到基础镜像来构建一个新的镜像,能很方便的升级服务和控制版本

4 容器云平台CaaSDocker的出现,使得很多云平台供应商开始提供容器云的服务,简称容器即服务CaaS

IaaS(基础设施即服务):提供虚拟机或者其他基础资源作为服务提供给用户

用户可以从供应商那里获得虚拟机或者存储等资源来装载相关的应用,同时这些基础设施的繁琐的管理工作将由IaaS供应商来处理

其主要的用户是企业的系统管理员和运维人员

PaaS(平台即服务):把开发平台作为服务提供给用户

用户可以在一个包括SDK,文档和测试环境等在内的开发平台上非常方便地编写应用,而且不论是在部署,或者在运行的时候,

用户都无需为服务器、操作系统、网络和存储等资源的管理操心,这些繁琐的工作都由PaaS供应商负责处理

其主要的用户是企业开发人员

SaaS(软件即服务):将应用作为服务提供给客户

用户只要接上网络,并通过浏览器,就能直接使用在云端上运行的应用,而不需要顾虑类似安装等琐事,并且免去初期高昂的软硬件投入

其主要面对的是普通的用户

CaaS(容器即服务):完成IaaS和PaaS两个层级的功能

相对于传统的IaaS和PaaS服务,CaaS对底层的支持比PaaS更灵活,而对上层应用的操控又比IaaS更容易

同时因为Docker是比VM更细粒度的虚拟化服务,所以能够对计算资源做到更高效的利用。CaaS可以部署在任何物理机,虚拟机或IaaS云之上

5 持续集成和持续部署互联网行业提倡敏捷开发,持续集成部署CI/CD便是最典型的开发模式

使用Docker容器云平台,就能实现从代码编写完成推送到Git/SVN后,自动触发后端CaaS平台将代码下载、编译并构建成测试Docker镜像

再替换测试环境容器服务,自动在Jenkins或者Hudson中运行单元/集成测试,测试通过后,马上就能自动将新版本镜像更新到线上,完成服务升级

整个过程全自动化,一气呵成,最大程度地简化了运维,而且保证线上、线下环境完全一致,而且线上服务版本与Git/SVN发布分支也实现统一

6 解决微服务架构的实施难题基于Spring Cloud这样的微服务框架,能够实现微服务的管理,但微服务本身还是需要运行在操作系统上

一个采用微服务架构开发的应用中,微服务的个数往往很多,这就导致了一台服务器上往往需要启动多个微服务来提高资源的利用率

而微服务本身可能就只能兼容部分操作系统,这就导致了就算有大量的服务器资源(操作系统可能不一样)

但由于微服务本身与操作系统可能相关,就不能做到让微服务在任意服务器上运行,这就带来了资源的浪费和运维的困难

利用Docker容器的环境隔离能力,让微服务运行在容器内,就能够解决以上所说的问题

7 临时环境部署

执行临时任务有时候用户只是想执行一次性的任务,但如果用传统虚拟机的方式就要搭建环境,执行完任务后还要释放资源,比较麻烦

使用Docker容器就可以构建临时的运行环境,执行完任务后关闭容器即可,方便快捷

8 多租户环境利用Docker的环境隔离能力,可以为不同的租户提供独占的容器,实现简单而且成本较低

五 安装

Docker使用C/S结构,即客户端/服务器体系结构。(一般在同一台服务器上)

Docker客户端与Docker服务器进行交互,Docker服务端负责构建,运行和分发Docker镜像

Docker客户端和服务端可以运行在一台机器上,也可以通过RESTful,stock或网络接口与远程Docker服务端进行通信

1 安装docker源(https://docs.docker.com/engine/install/)

#下载所需软件包

yum install -y yum-utils device-mapper-persistent-data lvm2

#下载docker源(https://download.docker.com/linux/centos/) yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo

#下载国内docker源

yum-config-manager --add-repo https://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

#下载docker yum -y install docker-ce

#下载其他版本docker

#先查看docker版本

yum list docker-ce --showduplicates

#下载指定版本

yum -y install docker-ce-[VERSION]

2 直接下载rpm包进行安装

https://download.docker.com/linux/centos/7/x86_64/stable/Packages/

3 验证是否安装成功(如下即成功安装)

4 启动服务

systemctl start docker

5 默认情况下只能使用本机客户端连接, 如果希望远程客户端连接, 可以修改服务端启动文件

[root@localhost ~]# cp /usr/lib/systemd/system/docker.service /usr/lib/systemd/system/docker.service.bak [root@localhost ~]# vim /usr/lib/systemd/system/docker.service #ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock #修改为下列所示 ExecStart=/usr/bin/dockerd -H fd:// -H tcp://192.168.198.135:2375 --containerd=/run/containerd/containerd.sock

[root@localhost ~]# systemctl daemon-reload

[root@localhost ~]# systemctl restart docker

客户端测试

docker -H 192.168.198.135 version

注:这样会带来安全隐患

暴露了2375端口的Docker主机,因为没有任何加密和认证过程,知道了主机IP以后,任何人都可以管理这台主机上的容器和镜像

非测试开发环境如果一定要开启远程访问的话,请务必要开启需要安全认证的tcp端口

设置安全证书详见:https://blog.csdn.net/qq_21187515/article/details/90262324