《网络攻防实践》第三周作业

一、前言

- 这个作业属于哪个课程:https://edu.cnblogs.com/campus/besti/19attackdefense

- 这个作业的要求在哪里:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471

- 我在这个课程的目标是:学习网络攻防相关知识,提升专业技能

- 这个作业在哪个具体方面帮助我实现目标:学习网络信息收集方法中网络踩点,网络扫描和网络查点的相关技术手段

二、知识点总结

1.网络信息收集的方法

- 网络踩点:Web信息搜索与挖掘,DNS和IP查询,网络拓扑侦察

- 网络扫描:主机扫描,端口扫描,系统类型探查,漏洞扫描

- 网络查点:旗标抓取,网络服务查点

三、实验内容

1.网络踩点

- Web信息搜索与挖掘

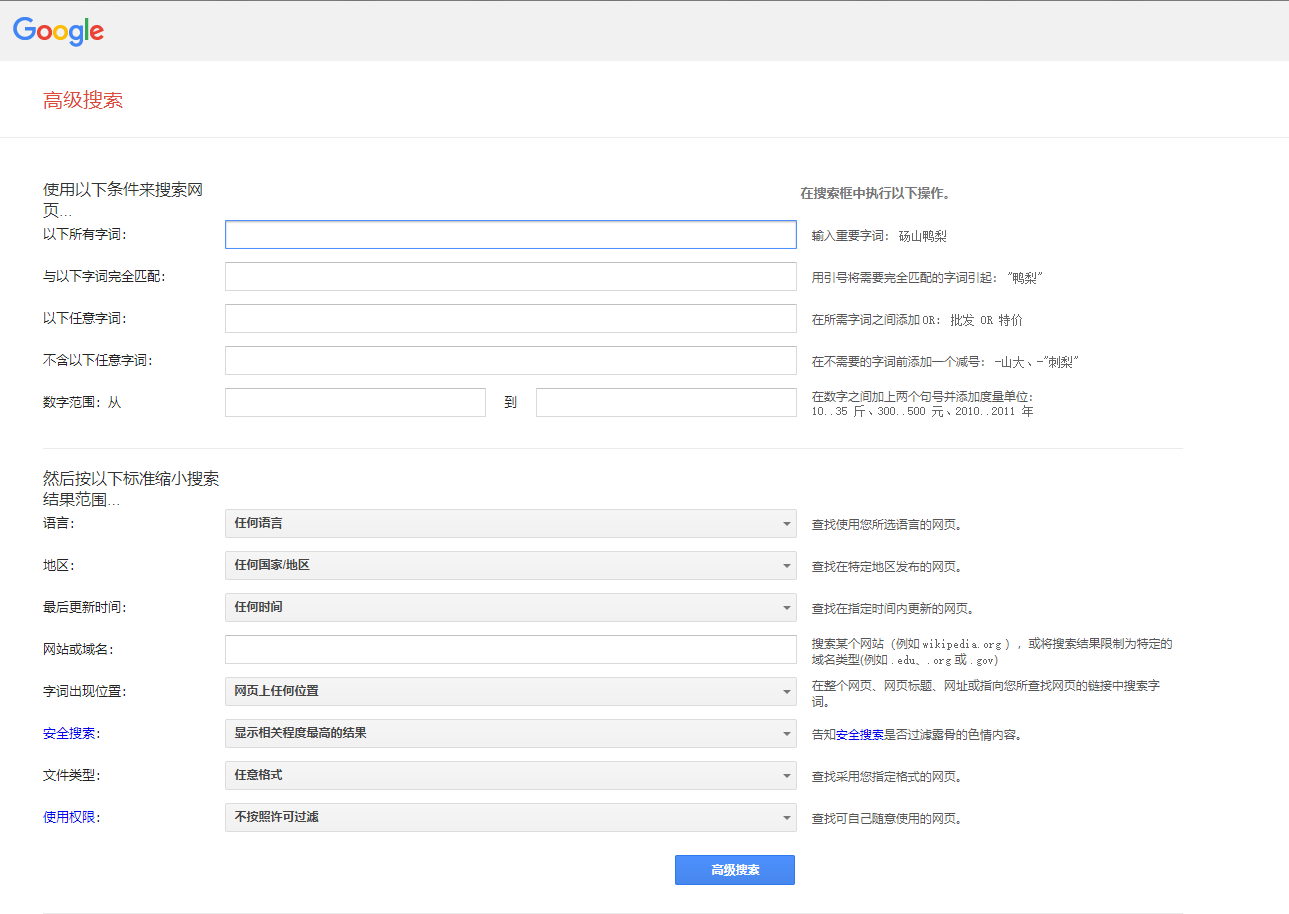

通过搜索引擎进行搜索,利用搜索引擎的基本搜索功能攻击者可以很容易找到目标组织的Web主页。利用高级搜索可以执行具有特定搜索条件的搜索

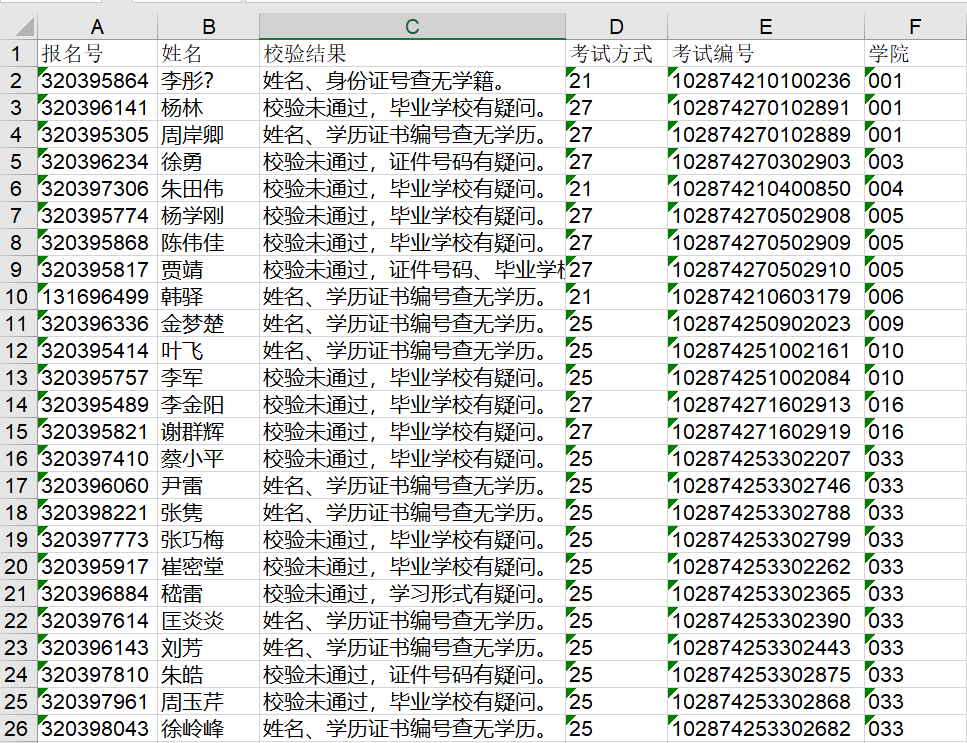

这里用身份证为例,搜索并下载了一个文件,如下图所示:

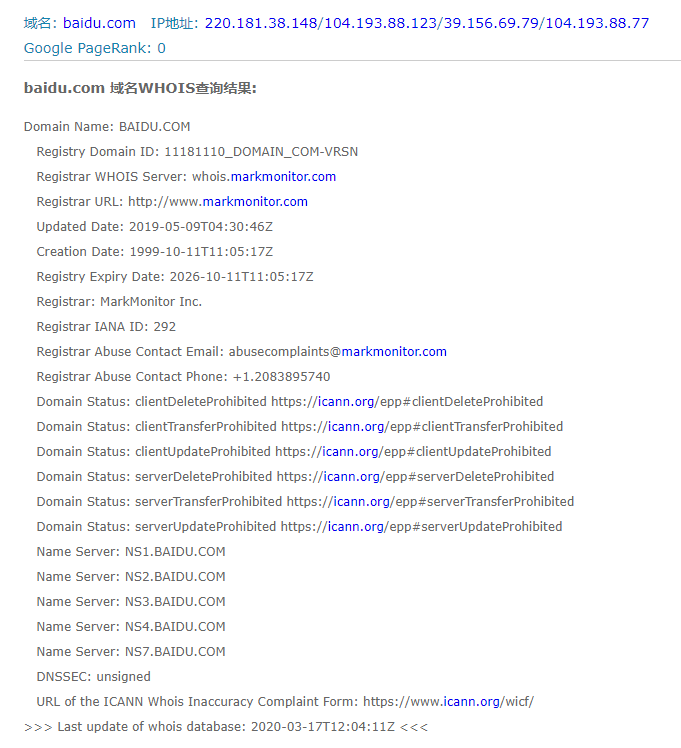

- DNS与IP查询,从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- 动手操作:通过whoissoft查询baidu.com域名的基本信息,如下图所示

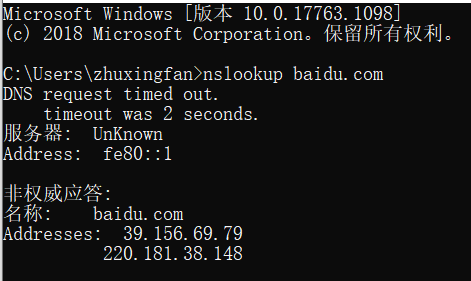

- 通过命令nslookup得到ip地址,如下图所示

- 通过中国互联网络信息中心查询该IPv4地址,得到注册人,联系方式,地址所在国家,城市和具体地理位置信息

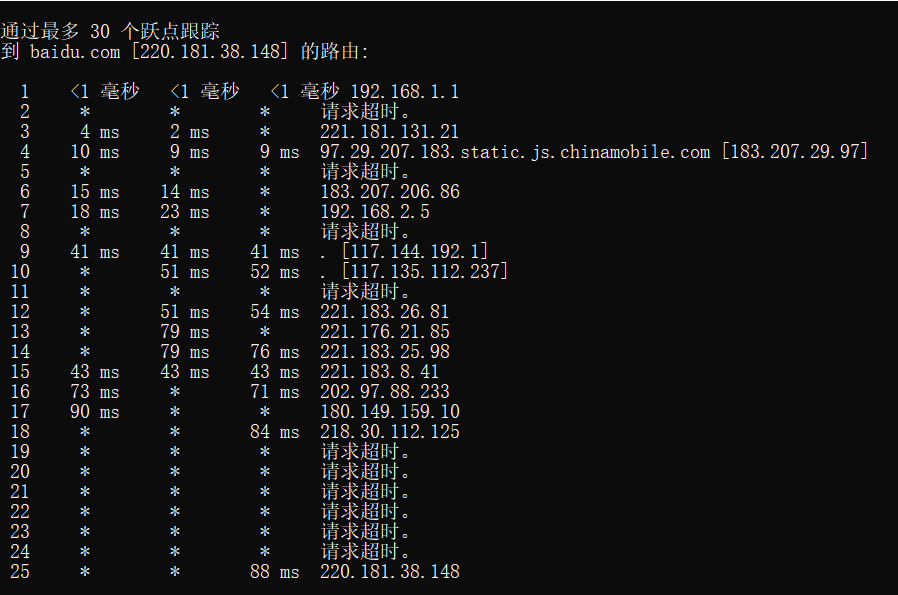

- 通过windows中tracert客户端程序,跟踪本地到baidu.com路由路径

- 动手操作:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

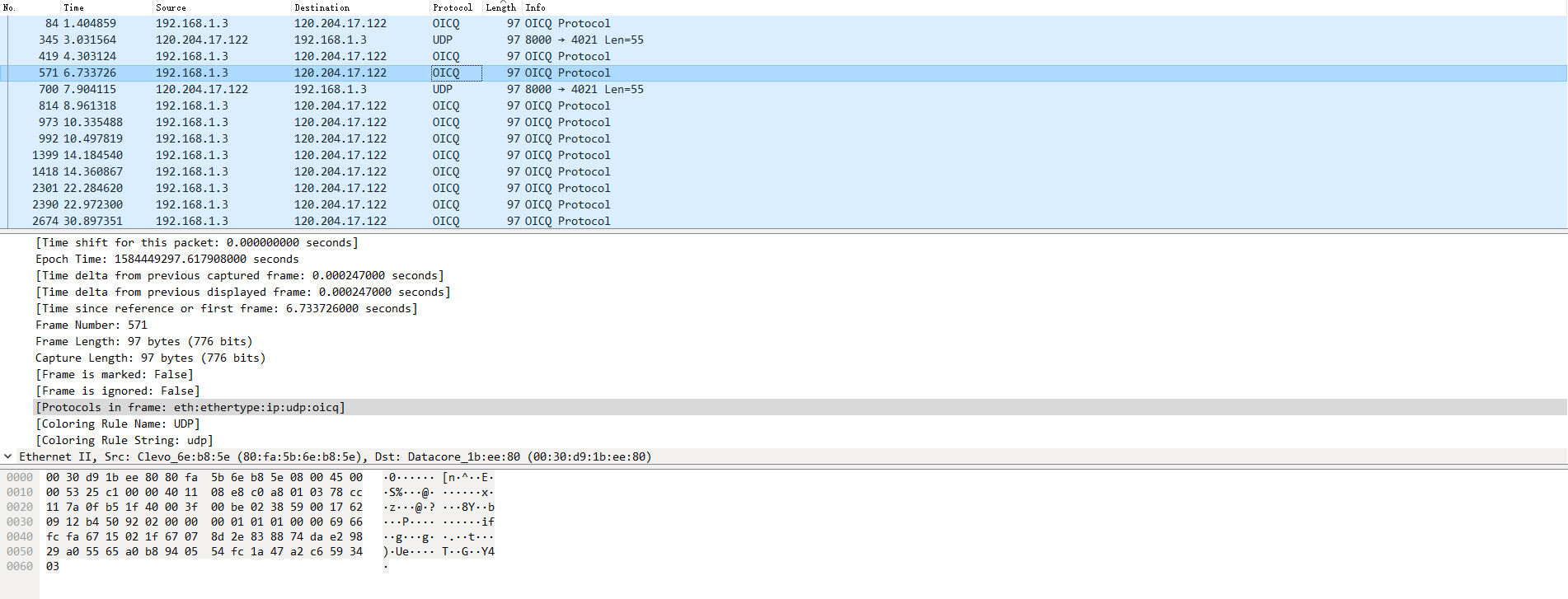

- 官网下载Wireshark软件并通过其捕捉好友qq电话ip地址,利用oicq进行捕包,如下图所示

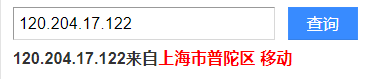

- 查询ip地址并验证无误

2.网络扫描

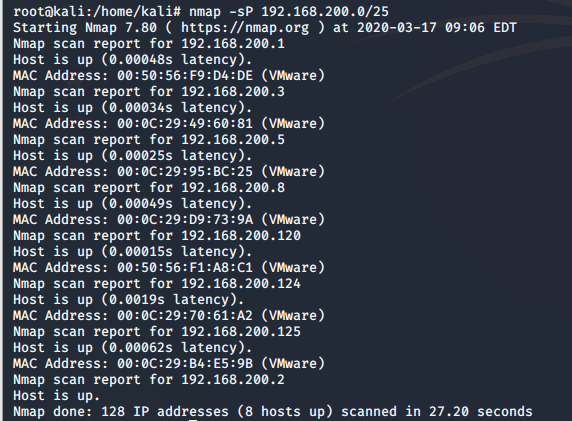

- 主机扫描:也称ping扫描,通过对目标网络IP地址范围进行自动化扫描,确定这个网络中都存在哪些的设备与系统

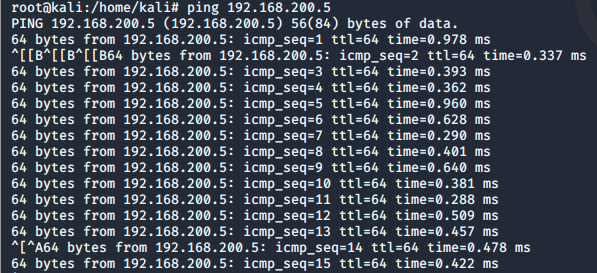

- 对该IP地址进行ICMP协议的ping操作

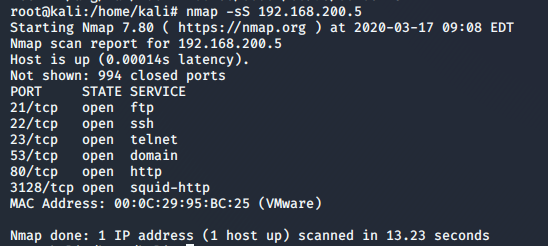

- 端口扫描:在主机扫描确定活跃主机之后,用于探查活跃主机上开放的端口。对靶机IP进行TCP SYN端口扫描,可以得到打开的TCP端口

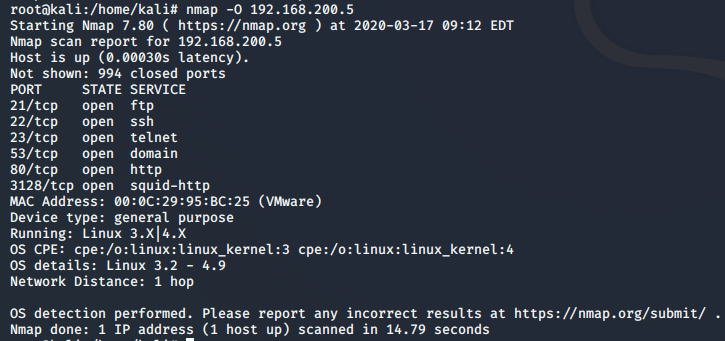

- 动手操作:系统类型探查:通过nmap -O扫描靶机安装的惭怍系统版本号为linux3.2

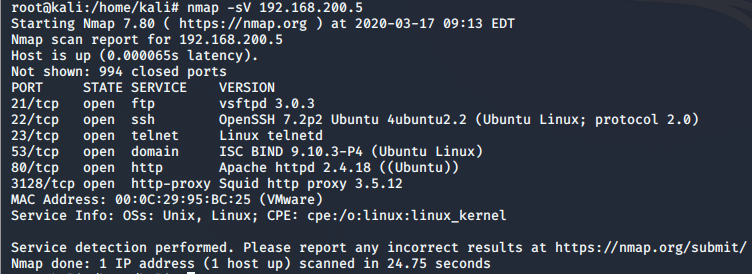

- 通过nmap -sV扫描靶机安装的网络服务

- 漏洞扫描:探测发现目标网络中特定操作系统、网络服务与应用程序中存在的安全漏洞。

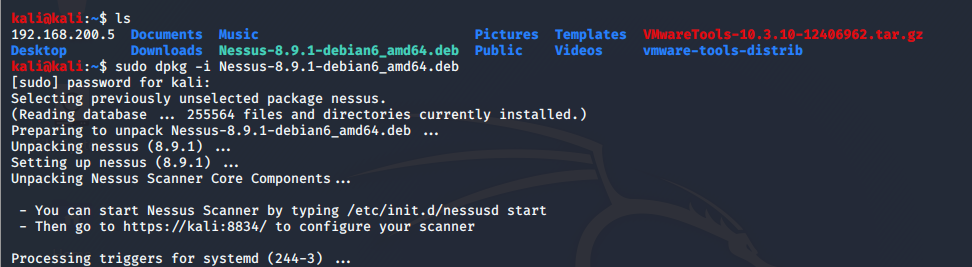

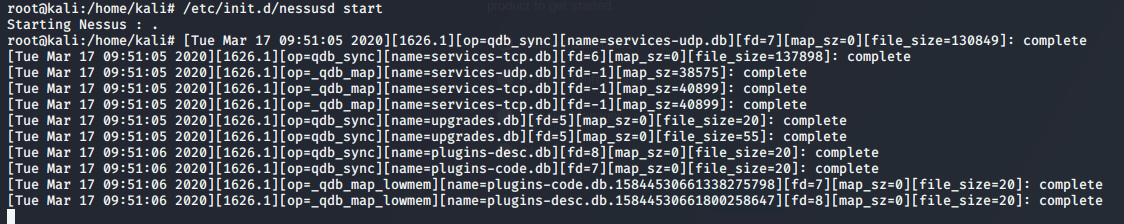

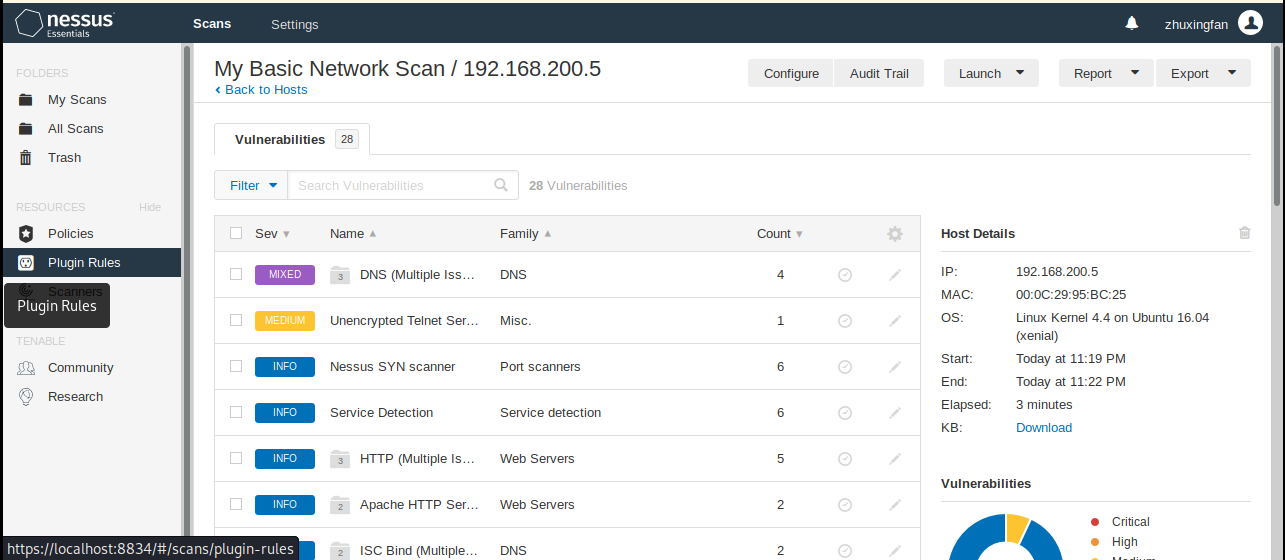

- 安装并开启Nessus Scanner

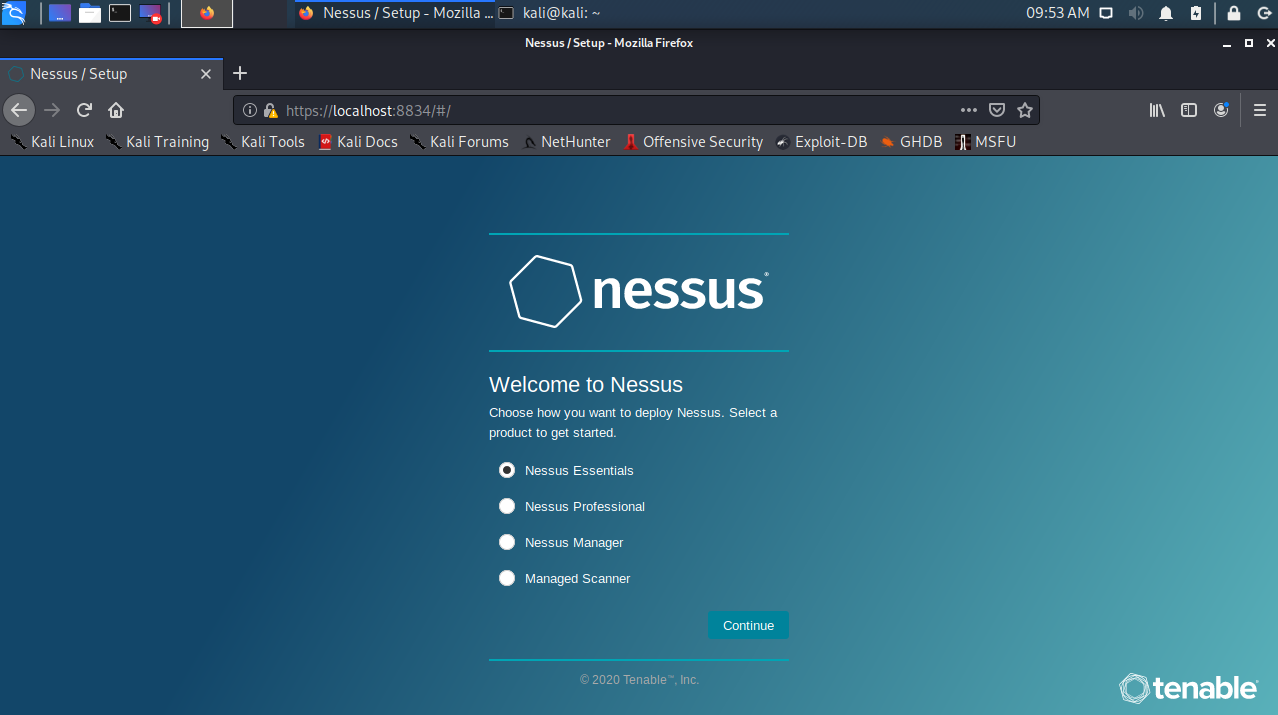

- 进入https://localhost:8834

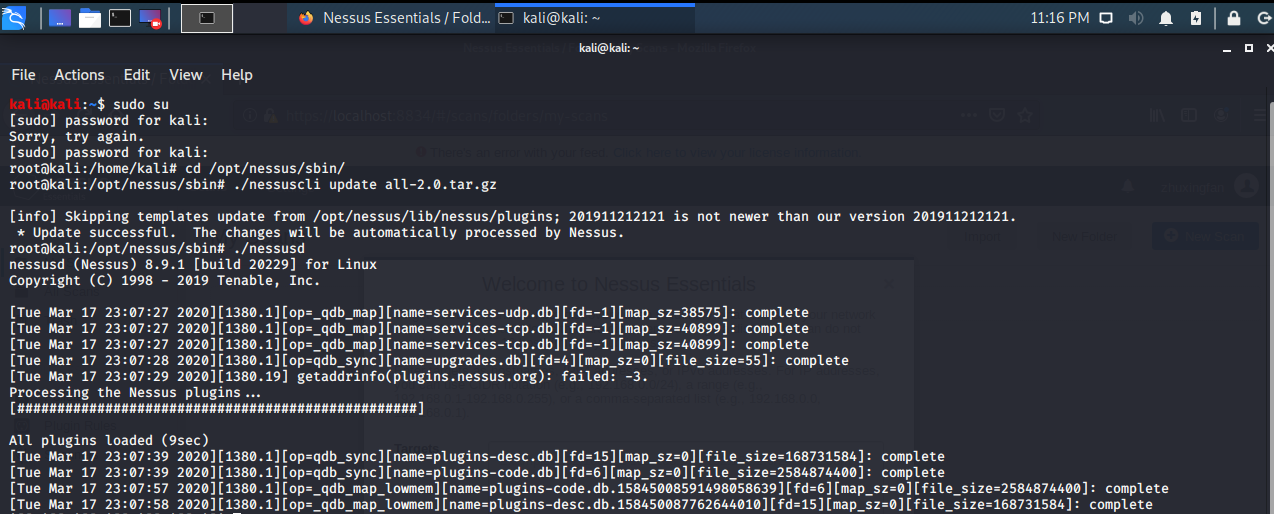

- 下载并配置插件

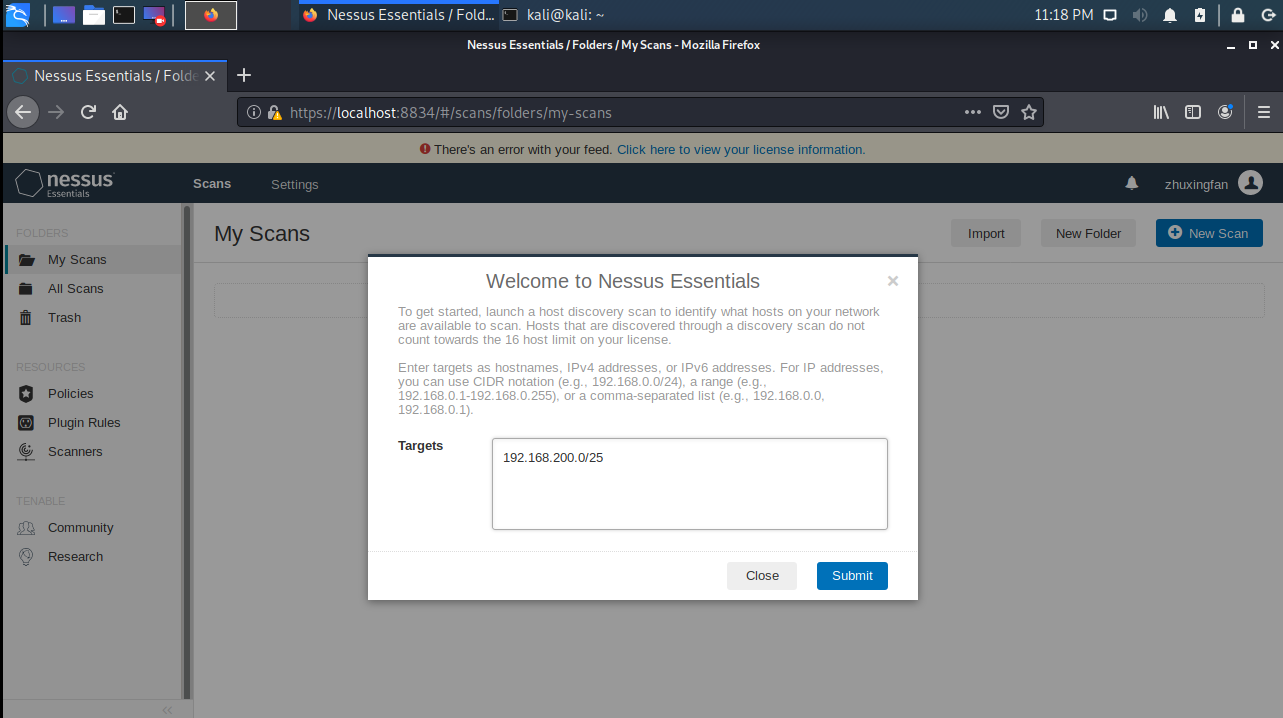

- 配置完成后再次进入(https://localhost:8834)登录漏洞检测页面。输入检测网段192.168.200.0/25

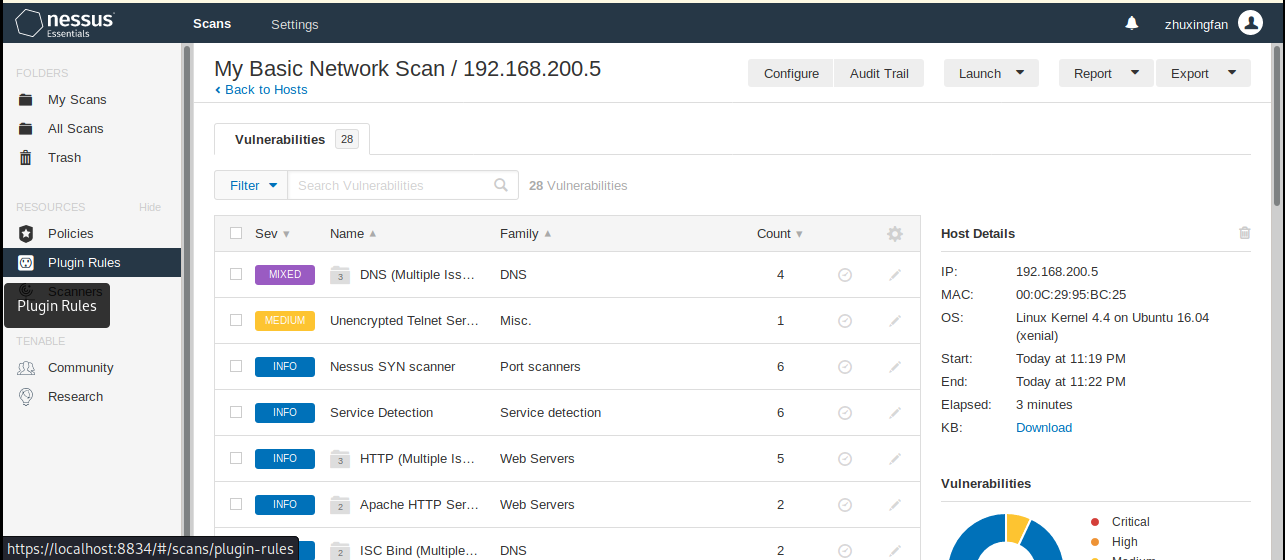

- 检测出如下漏洞

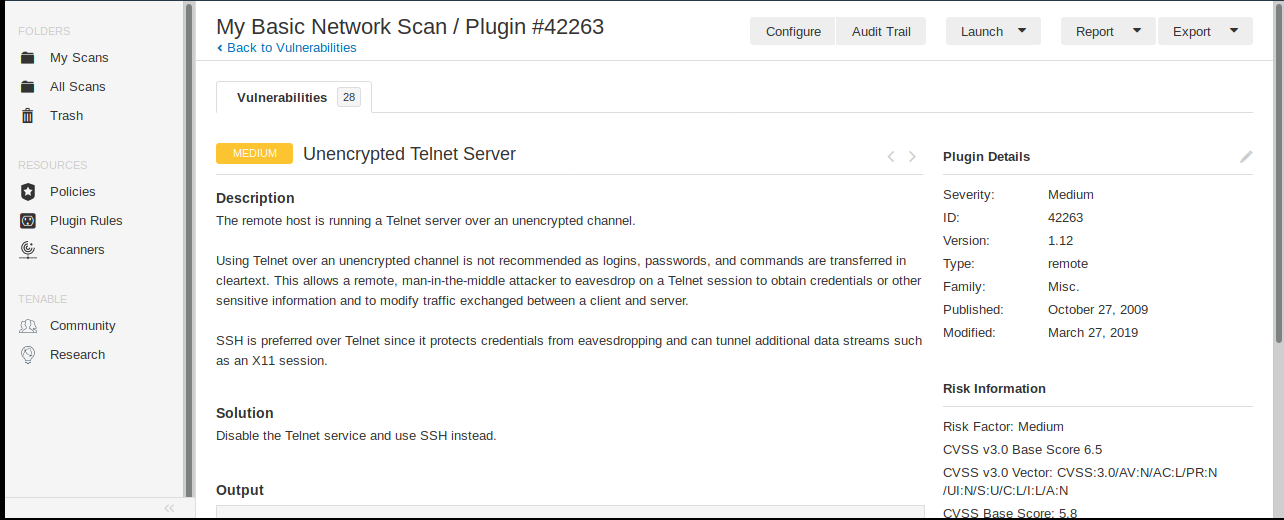

- 其中一个medium等级的漏洞

- 漏洞描述:远程SSL服务器上的远程x509证书已在Debian或Ubuntu系统上生成,其中包含其OpenSSL库的随机数生成器中存在漏洞,由于Debian打包器删除了OpenSSL远程版本中几乎所有的熵,攻击者可以很容易地获得远程密钥的私钥,并使用它来破译远程会话或在进行中间人攻击。

- 解决方案:将所有SSH、SSL和OpenVPN关键密钥进行重新生成。

- 动手操作:使用Nessus开源软件对靶机环境进行扫描。

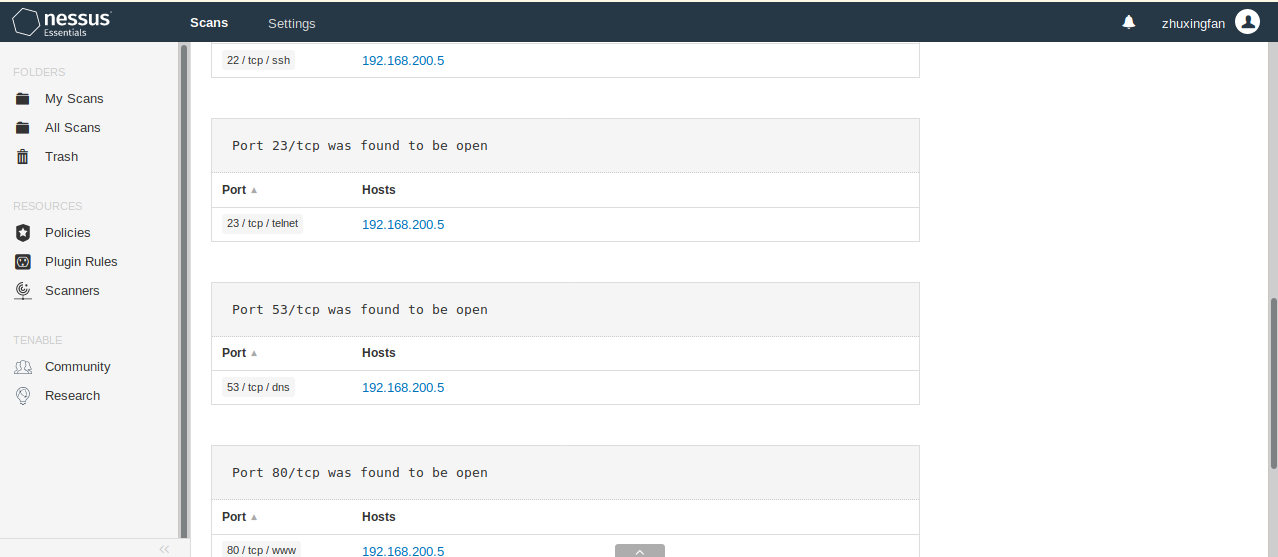

- 靶机上开放了哪些端口?

由Nessus SYN scanner可知开通的TCP端口有:21,22,23,53,80,3128- 靶机各个端口上网络服务存在何种安全漏洞?

- 如何攻陷靶机环境,以获得系统访问权?

通过获取靶机生成的远程密钥的私钥,监听靶机远程会话,获取系统的登录信息,借此获得系统访问权。

3.网络查点

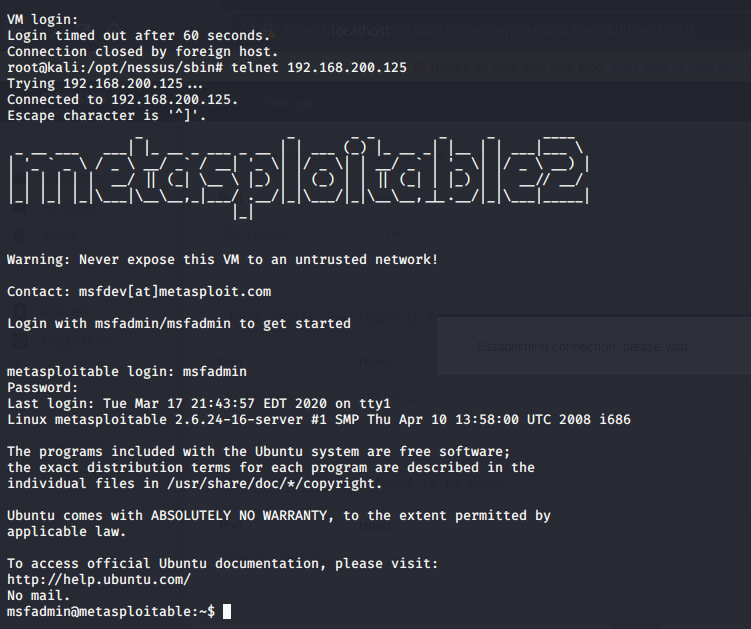

- 旗标抓取:利用客户端工具连接至远程网络服务并观察输出以手机关键信息的技术手段。

- 使用telnet对靶机进行抓取

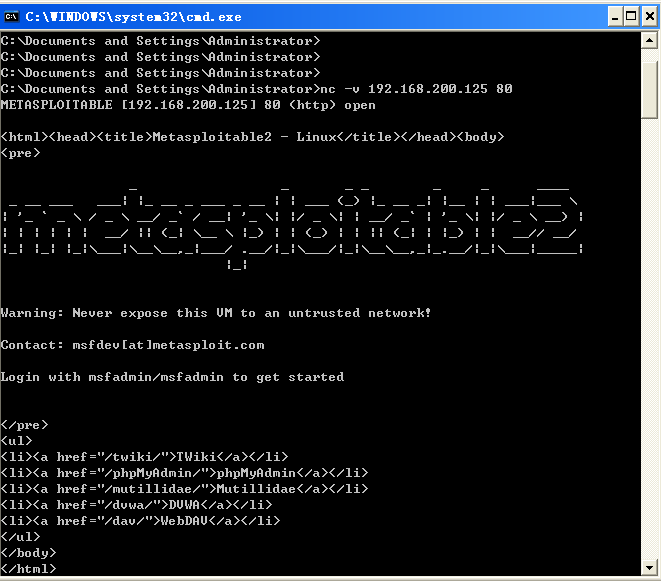

- 网络服务查点:利用网络的通用应用协议,进行网络服务旗标抓取。

- 使用netcat对靶机进行http协议抓取

四、实践作业

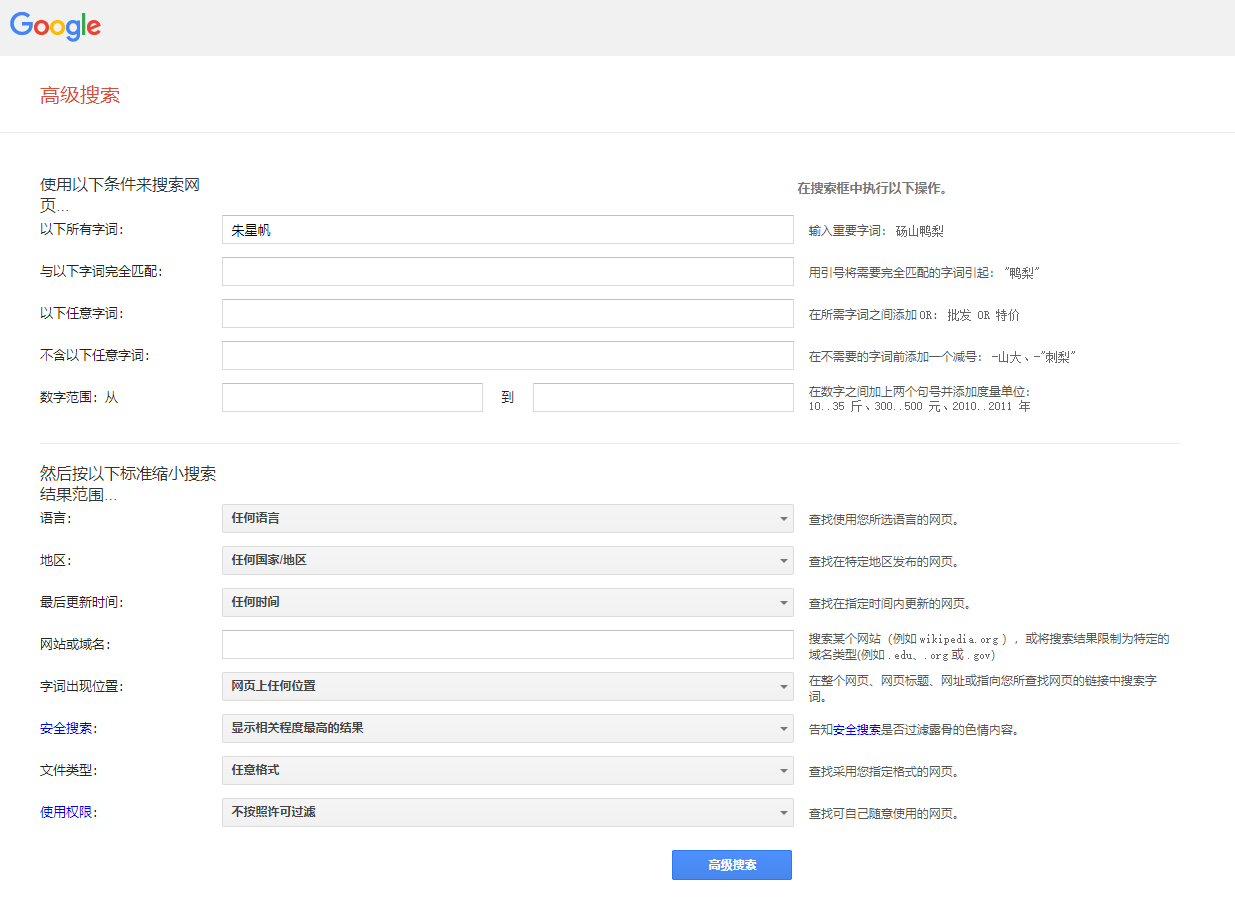

1.通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法。

- 首先进入谷歌高级搜索

- 发现大部分都是之前写博客留下的痕迹,有少许的重名

- 分别搜索电科院和本科院校西电,均无相关信息,说明信息并未泄露

2.使用nmap扫描特定靶机,并给出靶机环境的配置情况。

- 见上述nmap操作

3.使用Nessus扫描特定靶机,并给出扫描靶机环境上的网络服务及安全漏洞情况。

- 见Nessus上述操作

五、学习中遇到的问题及解决

- 靶机ip地址记错了,导致后续有些操作无法执行,解决方法是检查了一遍ip,更正了错误

- 下载Nessus插件报错,解决办法是利用offline下载模式先下到自己电脑上,然后拷贝到虚拟机中

六、学习感想和体会

- 本次学习内容给我最大感想就是做实验必须要耐心细致,有的时候安装插件非常耗时,我多次以为是卡住了,用ctrl+c取消安装。后面发现实际上就是要多等等,不能太浮躁导致半途而废。

2020 年 3月 18日