一、基本概念

1.交换机基于数据的源MAC地址进行学习

2.基于数据的目的MAC地址根据MAC地址表进行转发

3.对于数据的目的mac地址没有学习过,也就是没有MAC地址表项,会执行泛洪。

4.交换机的接口可以学习多个MAC地址

5.一个MAC地址只能被一个交换机接口学习

6.对于广播和组播的数据,交换机一律采取泛洪的措施

Switch> 用户模式 Switch>enable 进入特权模式 Switch# 特权模式 Switch#configure terminal 进入全局配置模式 Switch(config)# 全局配置模式 ctrl +v shift ? 控制台输入?

二、基本命令

Switch(config)#hostname SW1 配置路由器名称 Switch(config)#no hostname 取消设置的用户名 SW1(config)#enable password 123456 配置登录密码 SW1(config)#enable secret 1234567 配置使用加密密码 SW1(config)#interface Ethernet 0/0 进入e0/0端口 SW1(config-if)#interface e0/0.10 进入e0/0.10子接口 SW1(config-if)#no shutdown 启用端口 SW1(config-if)#shutdown 关闭端口 SW1(config-if)#exit 退出接口 SW1(config)#end 退出全局配置模式 SW1#write 保存设置 SW1#disable 退出特权模式

三、查看命令

SW1#show version 查看系统中的所有版本信息 SW1#show running interface e0/0 查看接口配置的信息 SW1#show ip route 查看路由器的路由表 SW1#show log 查看路由器的log信息 SW1#show ip arp 查看设别学习到的arp信息 SW1#show arp detail 查看设别具体从哪个端口上学习到的 SW1#show ip interface brief 查看路由器IP地址信息 SW1#show int e0/0 查看端口详细 SW1#show cdp neighbors detail 用于搜集吡邻信息 SW1#show interfaces description 查看接口链接的描述信息 SW1#show cdp 查看设备的cdp全局配置信息 SW1#show cdp interface e0/0 查看设备的e0/0端口的cdp配置信息 SW1#show cdp traffic 查看有关cdp包统计信息

四、基本设置

RO1(config)#int e0/0 进入e0/0端口 RO1(config-if)#description miaoshu 对端口设置描述 RO1#sh run int e0/0 显示端口详细描述 RO1(config-if)#no shutdown 启用端口 RO1(config)#line console 0 进入控制台口 RO1(config-line)#logging synchronous 开启信息同步 RO1(config-line)#exec-time 5 5 设置超时操作时间(分钟,秒) RO1(config-line)#no exec-timeout <0-35791> 关闭会话超时 RO1(config-line)#line vty 0 4 设置允许0-4个用户可以远程登录 RO1(config-line)#login 要求口令验证 RO1(config-line)#password 123456 设置登录口令xx RO1#copy running-config startup-config 保存配置 RO1#copy running-config tftp 保存配置tftp RO1#copy startup-config tftp 开机配置存到tftp RO1#copy tftp startup-config 下载配置文件到tftp RO1(config)#clock timezone GMT +8 设置时间时区 RO1#show clock 查看时区 RO1#sh cdp neighbors 查看各个接口链接,思科私有的 RO1#clock set 21:46:30 13 jun 2019 设置时间 RO1(config)#banner motd # ************************************************* weclome to alan ************************************************* # 为登录设置标语最后以#结束

五、VLAN基本命令

1.概念:虚拟的局域网络,工作于OSI参考模型的第二层。

两台pc在同一个vlan可以通,不在同一个vlan,二层网络不能通,必须要三层(路由器)才能通。

2.特点:一个vlan中所有的设备都是在同一个广播域内,广播不能跨越vlan传播。

3.vlan的成员模型

静态vlan(static vlan):交换机上端口以手动模式分配给vlan。

动态vlan:使用VMPS可以根据连接到交换机端口的设备的源MAC地址,动态的将端口分配给VLAN。

语音vlan:将端口配置到语音模式可以使端口支持连接到该端口的IP电话。

SW1(config)#vlan 2 创建vlan2

SW1(config-vlan)#name vlan2 给vlan命名

SW1(config-vlan)#int e0/0

SW1(config-if)#int range e0/1-2 一次进入多个端口

SW1(config-if)#switchport mode access 把端口设置成access模式

SW1(config-if)#switchport access vlan 2 把端口划进vlan2中

SW1#show vlan brief 显示vlan信息

SW1#show ip interface brief 显示所有端口信息

六、trunk基本信息

1.trunk概念:当一条链路需要承载多VLAN信息的时候,需要使用trunk实现,一般用于交换机与交换机之间,或者交换机与路由器之间。

2.实现协议:IEEE 802.1Q(公有协议)、ISL(思科私有)

802.1Q:会破坏原有的数据帧,默认情况下,trunk对所有的VLAN都打上Tag,除了Native Vlan。

ISL:通过硬件(ASIC)实现,不会 破坏传输的数据帧。

3.trunk的基本配置

Switch#show int trunk 查看本机的trunk信息 Switch#show running-config interface e0/0 查看接口配置信息 Switch(config)#default interface range e0/0-3 接口恢复默认 Switch(config)#vlan dot1q tag native 所有vlan都打上tag Switch(config)#interface e0/1 Switch(config-if)#switchport mode trunk 开启端口的trunk模式 Switch(config-if)#switchport trunk encapsulation dot1q 配置trunk,指定使用的协议为dot1q Switch(config-if)#switchport trunk native vlan 1 接口修改vlan为native vlan Switch(config-if)#switchport trunk allowed vlan all 允许所有vlan通过

Switch#show mac address-table 查看mac地址表

Switch(config-if)#switchport nonegotiate 关闭协商功能

Switch(config-if)#switchport mode dynamic desirable 开启协商

七、VTP基本信息

1.vtp:vlan只相同的domain name里面传递,vlan只跑在trunk链路上,传递内容(vlan id ,vlan name)。

2.用途:同步VLAN信息,一个能够宣告VLAN配置信息的信息系统,通过一个共有的管理域,维持VLAN配置的一致性。

3.VTP模式。

Server模式:创建,修改,删除VLAN,发送转发信息,宣告,同步,存储于NRAM中,Catalyst交换机默认是server模式,信息存于vlan.bat文件中。

Client模式:发送/转发信息,宣告,同步,不会存于NRAM中。

Transparent模式(透明模式):创建,修改,删除VLAN,发送转发信息,宣告,不同步,信息存储于NRAM中。

4.VTP运作。

vtp协议通过组播地址01-00-0c-cc-cc-cc在trunk链路上发送vtp通告。

vtp server和client通过最高修订号来同步数据库。

vtp协议每隔5分钟发送一次VTP通告或者有变化时发生。

5.VTP相关命令

Switch#show vtp status 查看vtp状态

Switch(config)#vtp domain CCNA 设置域名

Switch(config)#vtp password CCNA123456 设置密码

Switch(config)#vtp mode [erver,client,transparent] 设置模式

Switch#show int trunk 查看修剪的VLAN

Switch#show vtp password 查看vtp密码

Switch(config)#vtp pruning 开启修剪

Switch(config-if)#switchport trunk pruning vlan remove vlan 200 从修建名单里面移除这个VLAN

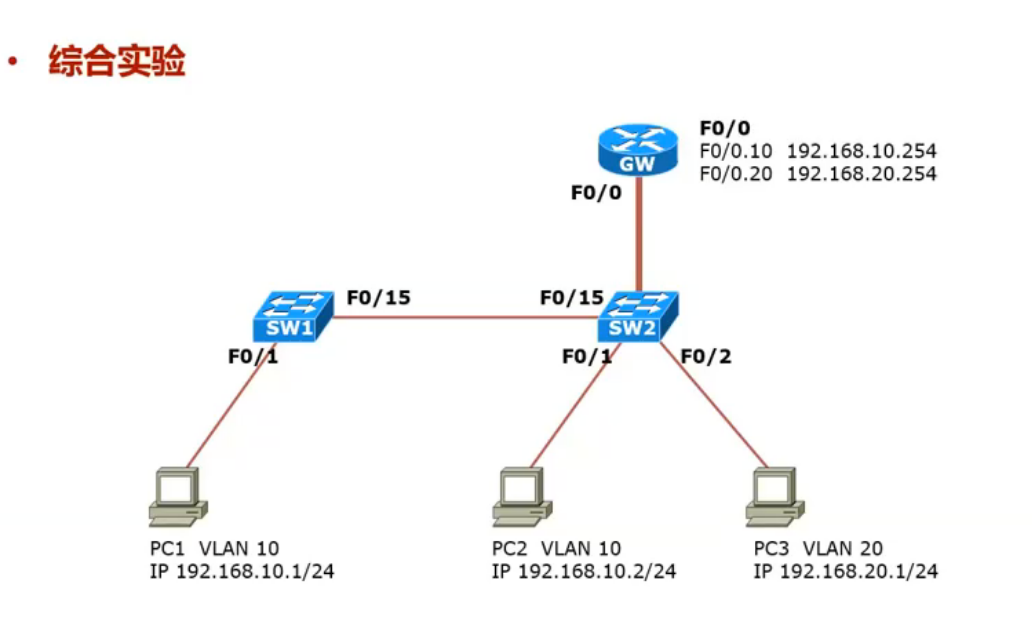

6.单臂路由

1.路由接口无法封装dot1q,所以用子接口来封装。

Router(config)#int e0/0 进入接口

Router(config-if)#int e0/0.10 进入子接口

Router(config-subif)#encapsulation dot1Q 10 封装dot1q协议

Router(config-subif)#ip add 192.168.10.254 255.255.255.0 为子接口配置IP地址

Router(config)#default int e0/0 重置接口

八、PVLAN,VLAN套VLAN

主VLAN

辅VLAN

团体VLAN:VLAN内部是可以通信的

独立VLAN:VLAN内部是不能通信的

辅助VLAN相互之间是不能通信的

所有的VLAN都是可以与主VLAN通信的

九、STP生成树

1.冗余拓扑:冗余拓扑能够解决单点故障问题,但也造成广播风暴,多帧复用,MAC地址不稳定的问题。

2.作用:解决环路

通过将特定的端口选为Blocking State,来实现五环路的拓扑。

IEEE 802.1d 规定了这一行为。

思科采用IEEE 802.1d的增强的私有协议生成树PVST+,实现流量分流。

3.STP的运作。

1.每个广播域选择一个根桥。(根据Bridge Identifier 字段选举)

2.每个非根桥上选择一个根端口。(离根桥最近的端口)

3.每个端选择一个指定端口。(离根桥最近的端口)

4.阻塞其他端口。

4.STP的相关命令

Switch#show spanning-tree summary 检查STP状态

Switch#show span vlan 1 查看网桥信息

Switch(config)#spanning-tree mode mst 设置模式

Switch(config)#spanning-tree mst configuration 进入设置模式

Switch(config-mst)#instance 1 vlan 10 设置实例1包含VLAN10

Switch(config)#spanning-tree vlan 1 priority 4096 设置优先级(4096的倍数)

Switch#show spanning-tree bridge 查看优先级

Switch(config)#int e0/0

Switch(config-if)#spanning-tree vlan 1 port-priority 64 修改端口的优先级(64的倍数)

5.企业pc接口配置

阻塞端口为备用端口,指定端口shutdown掉之后,阻塞端口启用需要50s,在企业网中,链接PC的端口不参与生成树的计算,可以开启portfast,为防止此端口误连交换机,一般会同时开启

bpduguard。

Switch(config)#spanning-tree portfast default 所有的默认接口(access)portfast

Switch(config)#spanning-tree portfast bpduguard default 所有默认接口开启bpduguard

Switch(config-if)#spanning-tree bpdufilter enable 过滤接口中的bpduguard报文,不会发出

Switch(config)#spanning-tree portfast bpdufilter default

九、以太捆绑

1.概念:将类似属性的链路逻辑聚合

负载均衡

视为一个逻辑端口冗余

2.作用:用于交换机,服务器之间的端口捆绑,对象是捆邦端口。

3.配置命令

Switch(config)#int ran e0/0-1 进入需要绑定的两个接口

Switch(config-if-range)#channel-group 1 mode on 设置组编号并启动

Switch(config-if-range)#no int po1 关闭端口

Switch#show etherchannel summary 检查状态

十、虚拟交换系统(VSS)

1.作用:用于交换机之间的捆绑,把多台交换机捆绑成一台。

十一、堆叠

1.概念:通过硬件把多台设备连接成一台设备。

十二、热备

1.实现协议:HSRP(思科私有)、VRRP(公用)

2.VRRP简介:关键的业务节点的冗余,可靠的业务支撑网络。

3.HSRP定义了路由器的备份组。

备份组:备份组是一组参与HSRP的路由器,它们一起来模拟一台虚拟的路由。

HSRP备份组包含了下列实体:

活跃路由(active)、备用路由(standby)、虚拟路由(virtual)、其他HSRP成员路由器

活跃路由器备份路由器发送Hello包是通过组播地址224.0.0.2 ,采用udp=1985端口,间隔时间为3s。

4.交换机端口配置ip地址

交换机属于二层设备,不能直接配置IP地址,需要配置IP地址:

1.switchi类型转换成route类型

2.SVI交换机虚拟接口。(条件:1.双up;2.trunk接口)

配置命令:

Switch(config)#int vlan 10

Switch(config-if)#ip address 192.168.10.254 255.255.255.0 为虚拟接口配置IP地址

Switch(config-if)#standby 1 ip 192.168.10.253 虚拟一个地址

Switch(config-if)#standby 1 priority 110 设置优先级(越大越优)

Switch(config-if)#standby 1 preempt 开启抢占

Switch#show run int vlan 10 查看接口的详细信息

Switch#show standby brief 查看虚拟接口列表

Switch#traceroute 192.168.10.254 检查网络跳数

5.HSRP与VRRP对比

HSRP:思科私有,IP重叠不允许,抢占默认关闭,组播地址(224.0.0.2),虚拟MAC地址(0000.0c0.ac+组ID)。

VRRP:公有协议,IP重叠允许,抢占默认开启,组播地址(224.0.0.18),虚拟MAC地址(0000.5eoo.01+组ID)。

6.上连线路shutdown掉,主备切换,降低优先级。

1.监控上连接口是否up

2.如果shutdown掉,修改接口优先级

Switch(config)#track 1 int e0/2 line-protocol 监控接口是否UP

Switch(config-if)#int vlan 10 进入接口

Switch(config-if)#vrrp 1 track 1 decrement 11 降低优先级

十三、DHCP协议(动态主机设置协议)

1.概念:使用C/S模式,Server端使用UDP的67端口,Client端使用68端口进行通信。

2.Server配置:

Switch(config)#service dhcp 开启dhcp服务

Switch(config)#ip dhcp pool CCNAPool 定义一个dhcp地址池,一个网段对应一个

Switch(dhcp-config)#network 192.168.10.0 255.255.255.0 定义地址池关联的网段

Switch(dhcp-config)#default-router 192.168.10.1 定义分配给客户端的网关IP

Switch(dhcp-config)#dns-server 114.114.114.114 定义分配给客户端的DNS服务器

Switch(dhcp-config)#lease 1 设置租期为1天

Switch(config)#ip dhcp excluded-address 192.168.1.1 移除掉这个IP地址,保证不会下发这个地址

Switch#show ip dhcp binding 查看dhcp绑定的条目

3.Client配置

pc(config)#no ip routing

pc(config)#int e0/0

pc(config-if)#no sh

pc(config-if)#ip address dhcp

4.手动绑定条目

Server:

OR2(config)#ip dhcp pool pc

OR2(dhcp-config)#host 192.168.10.3 /24

OR2(dhcp-config)#client-identifier [主机标识符]

Client:

pc(config-if)#ip address dhcp

5.DHCP中继

概念:当server和client不在一个广播域内时,需要配置DHCP Relay(DHCP中继),中继会将Client的广播转换为单播发送给server。

OR2(config-if)#ip helper-address 192.168.10.1 单播给DHCP

6.用户自己搭建伪DHCP服务器会导致什么问题:正常用户不能上网。

dhcp-snooping工作原理:开启服务,全部端口默认设置为不信任端口,手动把真正的DHCP服务器连接的接口设置信任接口,设备只会接收信任接口发出的offer报文。

解决问题:防止用户私自搭建DHCP服务器,防止ARP欺骗(动态arp地址检测)。

SW1(config)#ip dhcp snooping vlan 1 在vlan1开启功能

SW1(config)#int e0/2

SW1(config-if)#ip dhcp snooping trust 把dhcp服务器接口设置为trust接口

SW1(config)#no ip dhcp snooping information option 关闭option 8 报文,dhcp不会识别

SW1(config)#show ip dhcp snooping binding 查看dhcp获取的表象

SW1(config)#ip arp inspection vlan 1 开启

SW1(config-if)#ip arp inspection trust 设置接口为信任接口

SW1(config)#arp access-list test arp访问控制列表

SW1(config-arp-nac)#permit ip host 192.168.1.100 mac host aabb.cc00.7500 设置信任地址

SW1(config)#arp inspection filter test vlan 1 vlan 1上开启白名单

十四、ACL(网络控制列表)--------本文的ACL比较基础,基于IP层面。

1.两大功能:流量控制、匹配感兴趣流量。

2.ACL类型

标准访问控制列表:只能根据源地址做过滤,针对整个协议采取相关动作(允许或者禁止).

扩展访问控制列表:能根据源,目的地址,端口号等进行过滤,能允许或者拒绝特定的协议.

3.ACL操作

1.入接口控制:在进入入接口,后查询ACL控制列表,进行控制.

2.出接口控制:在出接口时,查询ACL控制列表,进行控制.

4.基本命令

OR2(config)#int e0/0 进入控制的接口

OR2(config-if)#ip access-group 100 in 启用ACL

OR2(config)#access-list 100 permit ip 192.168.1.1 0.0.0.0 192.168.2.1 0.0.0.0 允许1.1去访问2.1ip层的所有协议

OR2#sh run | s list 查看所有的ACL规则

OR2#show ip access-lists 检查ACL表

OR2(config)#access-list 110 deny tcp any host 192.168.2.200 eq 23 不允许所有用户telnet这台服务器

OR2(config)#ip access-list extended 100 删除一条ACL规则

OR2(config-ext-nacl)#no 20

OR2(config-std-nacl)#15 permit 192.168.1.4 插入一条ACL规则

5.通配符

0表示严格匹配,1表示无所谓.