PHP 代码审计代码执行注入

所谓的代码执行注入就是 在php里面有些函数中输入的字符串参数会当做PHP代码执行。

如此的文章里面就大有文章可以探究了

一 常见的代码执行函数

Eval,assert,preg_replace

Eval函数在PHP手册里面的意思是:将输入的字符串编程PHP代码

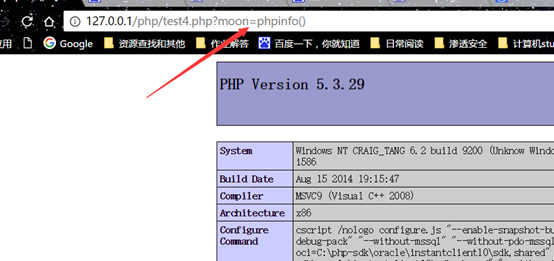

测试代码如下,然后在URL里面将变量moon的值赋值为phpinfo()

执行成功 得出当前PHP版本,

preg_replace执行正则表达式搜索和替换

当pattern 中存在/e 模式修饰符,即允许执行代码

assert()将检查给定的断言,如果其结果为FALSE,则采取适当的操作。

首先测试eval函数

preg_replace()

1第一个参数注入

/* 大致就是正则表达式过滤后是phpinfo()

必须有参数/e URL测试 加 reg=/e

*/

大致意思就是 将String中含reg的字符串的样式去除

首先都有参数/e ,这个模式下才能进行代码执行

然后输入要过滤的字符,输入</php>,模式/e,将<php>phpinfo()</php>过滤成

Phpinfo(),成功执行

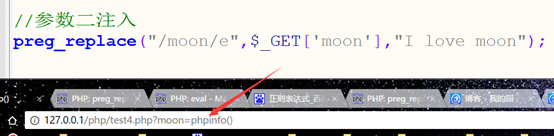

2 第二种方式比较简单好理解,直接注入

preg_replace("/moon/e",$_GET['moon'],"I love moon");

3参数三注入成功

后面附上整个测试代码

<?php //PHP 代码审计代码执行注入 /* if(isset($_GET['moon'])) { $moon=$_GET['moon']; //1.eval("$moon=$moon;"); //2.assert("$moon=$moon;"); } */ //正则代码执行 /* 参数一注入 echo $regexp = $_GET['reg']; $String = '<php>phpinfo()</php>'; //preg_replace("/<php>(.*?)$regexp","\1",$String); var_dump(preg_replace("/<php>(.*?)$regexp","\1",$String)); */ //参数二注入 //preg_replace("/moon/e",$_GET['moon'],"I love moon"); //参数三注入 preg_replace("/s*[php](.+?)[/php]s*/ies", "\1", $_GET['moon']); ?>