IDAPython是IDA的一个功能强大的扩展特性,对外提供了大量的IDA API调用。另外,还能在使用python 脚本语言的过程中获得能力提升,所以我强烈推荐所有的逆向工程师使用它。

然而不幸的是,除了下面这几项,关于IDAPython的信息和教程实在太少了。

· “The IDA Pro Book” by Chris Eagle

· “The Beginner’s Guide to IDAPython” by Alex Hanel

· “IDAPython Wiki” by Magic Lantern

为了增加IDAPython相关的教程资料,在该系列中我将会提供我写的一些有趣的实例代码。 而在第一部分,我会通过编写脚本来解码一个恶意软件里面的大量被混淆字的符串。

背景

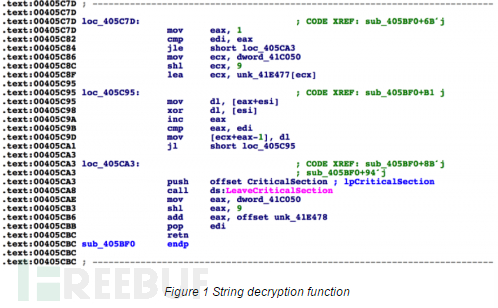

在逆向恶意样本的过程中,我遇到了下面这个函数:

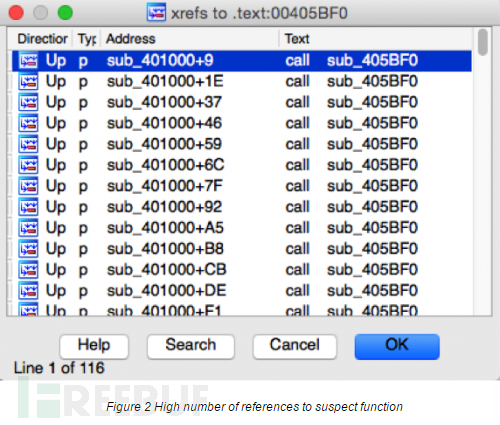

基于过去的经验,我觉得这个函数应该是用来解密二进制数据的。这个函数的交叉引用次数证明了我的猜测:

正如图2所示,这个特殊的函数被调用了116次。这个函数的每一次调用,都有一个二进制数据对象通过ESI寄存器作为参数传入。

通过这一分析,我更加确定这个函数是恶意软件运行时用来解密字符串的。面对这一情况,我可以选择下面这几种解决方案:

1. 手动解密并重命名这些被混淆的字符串

2. 运行这些样本,遇到这些字符串的时候进行重命名

3. 编写一个脚本来解密并重命名这些字符串

如果恶意软件只是解密少量的字符串,我会选择第一种或者第二种方案。然而,正如我们前面了解到的,这个函数被调用了116次,所以编写一个脚本似乎更有意义。

编写IDAPYTHON脚本

解决混淆字符串问题的第一个步骤是找到并重写解密函数。幸运的是,这里的解密函数比较简单。这个函数简单的将二进制数组中的第一个字符与剩下的数据逐字节的进行异或。

E4 91 96 88 89 8B 8A CA 80 88 88

在上面这个例子中,取出0XE4跟剩下的其他数据进行异或。解密的结果是’urlmon.dll’。我们可以用python这样实现:

def decrypt(data):

length = len(data)

c = 1

o = ""

while c < length:

o += chr(ord(data[0]) ^ ord(data[c]))

c += 1

return o

运行这段代码,我们得到了我们预期的结果

>>> from binascii import *

>>> d = unhexlify("E4 91 96 88 89 8B 8A CA 80 88 88".replace(" ",''))

>>> decrypt(d)

'urlmon.dll'

接下来就是找出代码中引用了解密函数的地方,提取作为参数出入的数据。 通过IDA找到函数的引用比较简单,IDA提供的API 函数XrefsTo()完美的解决了这个问题。下面这个脚本中,我将地址硬编码到解密脚本中。 下面的代码能够找出解密函数的引用地址。下面这个测试,我简单的将地址用16进制的格式打印出来。

for addr in XrefsTo(0x00405BF0, flags=0):

print hex(addr.frm)

Result:

0x401009L

0x40101eL

0x401037L

0x401046L

0x401059L

0x40106cL

0x40107fL

<truncated>

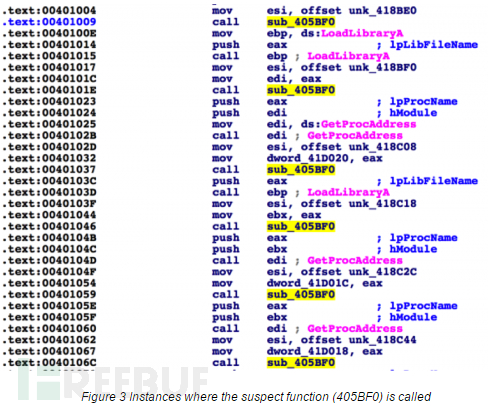

从交叉引用处识别参数并提取原始数据稍微复杂一点,但显然不是不可能的。首先我们要得到字符串解密函数调用点之前最近的一个 ‘mov esi, offset unk_??’指令的偏移地址。为了达到这个目的,我们会对字符串解密函数的每一处调用,逐条指令的回溯去查找 ‘mov esi, offset [addr]’ 指令。我们可以使用GetOperandValue()函数(API)来获取真正的偏移地址。

下面是代码实现:

def find_function_arg(addr):

while True:

addr = idc.PrevHead(addr)

if GetMnem(addr) == "mov" and "esi" in GetOpnd(addr, 0):

print “We found it at 0x%x” % GetOperandValue(addr, 1)

break

Example Results:

Python>find_function_arg(0x00401009)

We found it at 0x418be0

现在我们只要简单的将偏移地址处的字符串提取出来。 通常我们会使用GetString()函数,然而,由于混淆过的字串是原始的二进制数据,这个函数无法得到我们期望的结果。 所以我们通过逐字节的重复读取,直到遇到null(0×00)结束符为止。

下面是代码实现:

def get_string(addr):

out = ""

while True:

if Byte(addr) != 0:

out += chr(Byte(addr))

else:

break

addr += 1

return out

接下来就是将之前实现的功能整合到一起:

def find_function_arg(addr):

while True:

addr = idc.PrevHead(addr)

if GetMnem(addr) == "mov" and "esi" in GetOpnd(addr, 0):

return GetOperandValue(addr, 1)

return ""

def get_string(addr):

out = ""

while True:

if Byte(addr) != 0:

out += chr(Byte(addr))

else:

break

addr += 1

return out

def decrypt(data):

length = len(data)

c = 1

o = ""

while c < length:

o += chr(ord(data[0]) ^ ord(data[c]))

c += 1

return o

print "[*] Attempting to decrypt strings in malware"

for x in XrefsTo(0x00405BF0, flags=0):

ref = find_function_arg(x.frm)

string = get_string(ref)

dec = decrypt(string)

print "Ref Addr: 0x%x | Decrypted: %s" % (x.frm, dec)

Results:

[*] Attempting to decrypt strings in malware

Ref Addr: 0x401009 | Decrypted: urlmon.dll

Ref Addr: 0x40101e | Decrypted: URLDownloadToFileA

Ref Addr: 0x401037 | Decrypted: wininet.dll

Ref Addr: