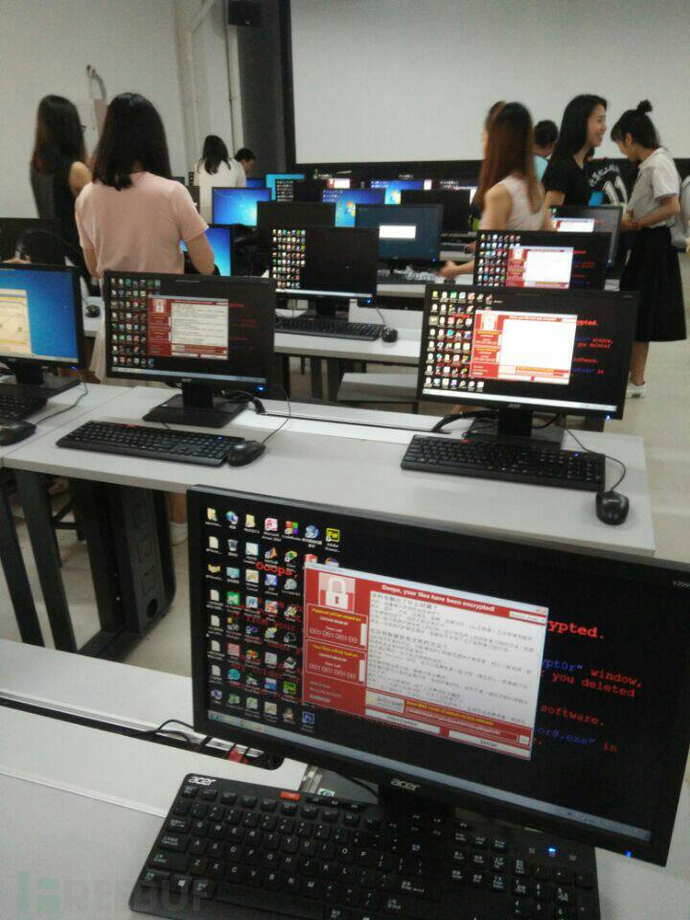

据BBC报道,计算机网络病毒攻击已经扩散到74个国家,包括美国、英国、中国、俄罗斯、西班牙、意大利等。请注意:目前国内正在大规模的传播勒索软件,本次攻击的主要目标是位于全国各地的高校。

疑似通过校园网传播,十分迅速。目前受影响的有贺州学院、桂林电子科技大学、桂林航天工业学院以及广西等地区的大学。

另外有网友反映,大连海事大学、山东大学等也受到了病毒攻击。

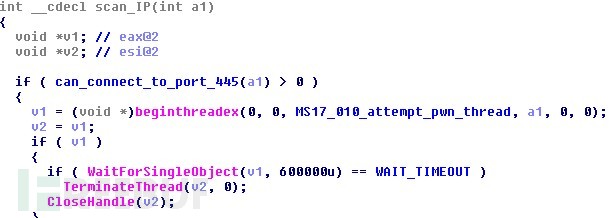

攻击者利用Windows系统默认开放的445端口在高校校园网内进行传播,攻击者不需要用户进行任何操作即可进行感染。

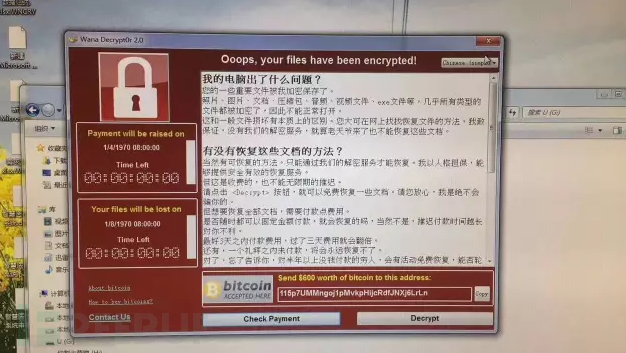

感染后设备上的所有文件都将会被加密,攻击者声称用户需要支付300~600美元的比特币才可以解锁。

而目前众多高校学生正在忙着论文,一旦被加密即使支付也不一定能够获得解密密钥。

冲击波式黑客神器再现江湖

NSA黑客武器的神奇之处在于,只要你电脑联网,不需要你做任何操作,它就能远程入侵你的系统,随意植入木马病毒。

是不是想到了冲击波蠕虫?那时小编正在上学,还记得是刚刚重装的系统,开机联网还不出一两个小时,倒计时60秒关机的冲击波蠕虫就出现了,只能用shutdown –a的命令苟延残喘。

在冲击波之后,联网就能攻击的蠕虫最著名的是震荡波蠕虫,2008年又出现了conficker蠕虫,之后这类黑客神器就绝迹于江湖。近年来虽然经常曝光各种漏洞,但都需要用户操作才会触发攻击,比如访问个网页、打开个文档、预览个图标,真正无需用户任何交互的漏洞攻击已经成为传说。

但是!NSA武器库的公开又将人们对系统安全的信心重新打入冰窖。原来Windows的防线在NSA眼中竟形同虚设,仅仅公开曝光的影响Windows个人用户的黑客武器就有十款之多。

NSA的攻击一定是低调和秘密的,不会像冲击波一样到处搞破坏弄得尽人皆知。但是NSA的武器公开后,一向嗅觉敏锐的木马黑产简直是捡到了宝,说不定正在通宵干活改造NSA的武器,普通网民也会成为这些黑客神器的攻击目标。

漏洞名称:

Microsoft Windows SMB远程任意代码执行漏洞 (MS17-010)

包含如下CVE:

CVE-2017-0143 严重 远程命令执行

CVE-2017-0144 严重 远程命令执行

CVE-2017-0145 严重 远程命令执行

CVE-2017-0146 严重 远程命令执行

CVE-2017-0147 重要 信息泄露

CVE-2017-0148 严重 远程命令执行

漏洞描述

SMBv1 server是其中的一个服务器协议组件。

Microsoft Windows中的SMBv1服务器存在远程代码执行漏洞。

远程攻击者可借助特制的数据包利用该漏洞执行任意代码。

以下版本受到影响:Microsoft Windows Vista SP2,Windows Server 2008 SP2和R2 SP1,Windows 7 SP1,Windows 8.1,Windows Server 2012 Gold和R2,Windows RT 8.1,Windows 10 Gold,1511和1607,Windows Server 2016。

修复方案

方法1

1.目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为https://technet.microsoft.com/zh-cn/library/security/MS17-010

对于XP、2003等微软已不再提供安全更新的机器,推荐使用360“NSA武器库免疫工具”检测系统是否存在漏洞,并关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

免疫工具下载地址:http://dl.360safe.com/nsa/nsatool.exe

2.安装正版操作系统、Office软件等。

3.关闭445、137、138、139端口,关闭网络共享;

4.强化网络安全意识,“网络安全就在身边,要时刻提防”:不明链接不要点击,不明文件不要下载……

5.尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘/U盘/网盘上。

方法2

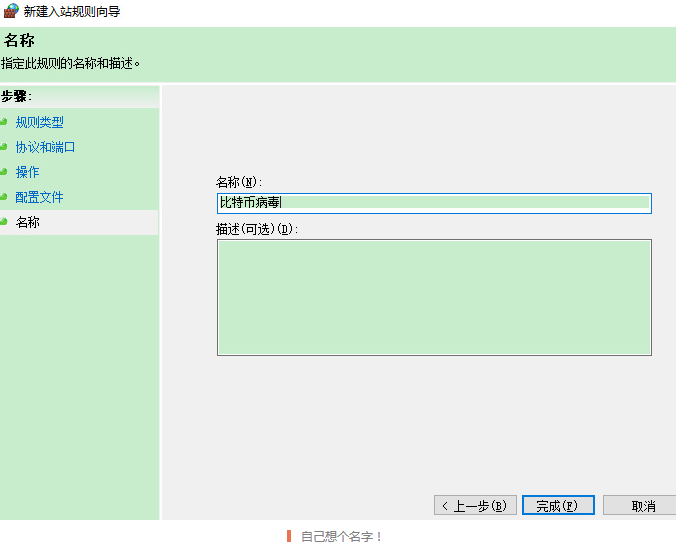

更新不了系统的解决方案,批处理禁用该漏洞可能利用到的端口,全版本通用,自编写,右键管理员启动即可

venus.zip

我写的为了保险起见将漏洞所涉及的端口全部禁用了

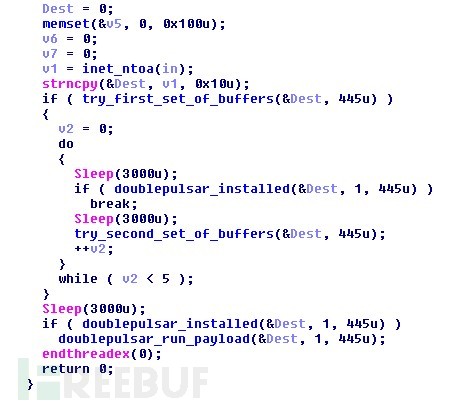

蠕虫病毒细节:

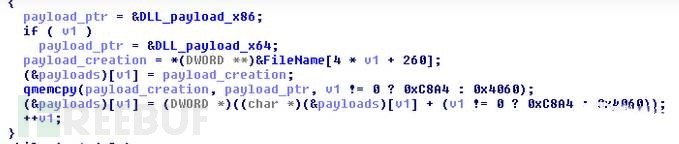

病毒payload

蠕虫病毒扫描ip并进行传播

doublepulsar后门安装

方法3:应急脚本

rem 关闭智能卡服务

net stop SCardSvr

net stop SCPolicySvc

sc config SCardSvr start=disabled

sc config SCPolicySvc start=disabled

rem 开启服务

net start MpsSvc

rem 开机启动

sc config MpsSvc start=auto

rem 启用防火墙

netsh advfirewall set allprofiles state on

rem 屏蔽端口netsh advfirewall firewall add rule name=”deny udp 137 ” dir=in protocol=udp localport=137 action=block

netsh advfirewall firewall add rule name=”deny tcp 137″ dir=in protocol=tcp localport=137 action=block

netsh advfirewall firewall add rule name=”deny udp 138″ dir=in protocol=udp localport=138 action=block

netsh advfirewall firewall add rule name=”deny tcp 138″ dir=in protocol=tcp localport=138 action=block

netsh advfirewall firewall add rule name=”deny udp 139″ dir=in protocol=udp localport=139 action=blocknetsh advfirewall firewall add rule name=”deny tcp 139″ dir=in protocol=tcp localport=139 action=block

netsh advfirewall firewall add rule name=”deny udp 445″ dir=in protocol=udp localport=445 action=block

netsh advfirewall firewall add rule name=”deny tcp 445″ dir=in protocol=tcp localport=445 action=block

pause如何关闭455端口(附打开方法):

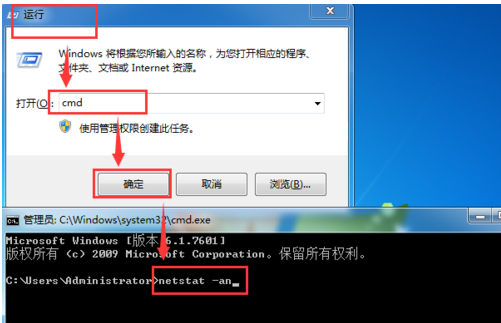

CMD命令手动关闭445端方法:

WIN+R 输入cmd,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启如果已经开启可以依次输入以下命令进行关闭:

net stop rdr

sc config rdr start= disabled

net stop srv

sc config srv start= disabled

net stop netbt

sc config netbt start= disabled

②打上最新官方补丁https://technet.microsoft.com/zh-cn/library/security/MS17-010

统有些端口是我们平时用不到但是又存在危险的端口,例如139、135、445等端口,windows默认是开着的,这时我们可以手动关闭这些端口!

关闭445端口的方法!

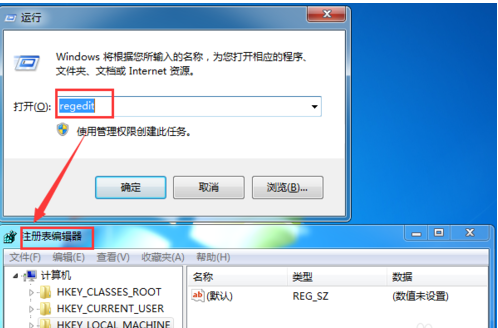

方法一.注册表

首先,来查看下系统当前都开放了什么端口,怎样查看呢?调出cmd命令行程序,输入命令”netstat -na“,可以看到。

<ignore_js_op>

接着,可以发现当前系统开放了135、445以及5357端口,而且从状态看都处于监听状态”Listening“

<ignore_js_op>

然后,确认自己的系统已经开放了445端口之后,我们开始着手关闭这个高危端口。首先进入系统的”注册表编辑器“,步骤是:依次点击”开始“,”运行“,输入regedit进入”注册表编辑器“。

<ignore_js_op>

接着,依次点击注册表选项”HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesNetBTParameters“,进入NetBT这个服务的相关注册表项。

<ignore_js_op>

然后,在Parameters这个子项的右侧,点击鼠标右键,“新建”,“QWORD(64位)值”,然后重命名为“SMBDeviceEnabled”,再把这个子键的值改为0。

<ignore_js_op>接着,如果你的系统为windows xp系统的话,那么重新启动就可以关闭系统的445端口了。但是如果是windows 7系统的话,这样还不行!

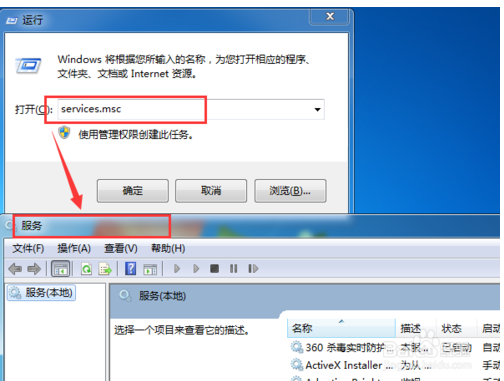

你还要做的就是把操作系统的server服务关闭,依次点击“开始”,“运行”,输入services.msc,进入服务管理控制台。

<ignore_js_op>

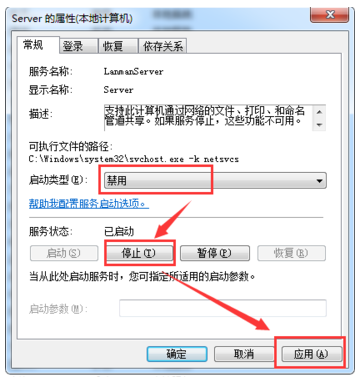

然后,找到server服务,双击进入管理控制页面。把这个服务的启动类型更改为“禁用”,服务状态更改为“停止”,最后点击应用即可。

<ignore_js_op>

445端口的打开方法:

开始-运行输入regedit.修改注册表,添加一个键值 Hive: HKEY_LOCAL_MACHINE Key: SystemCurrentControlSetServicesNetBTParameters Name: SMBDeviceEnabled Type: REG_DWORD Value: 1 重新启动 运行--CMD--输入netstat -an 可以看到开放的端口

关闭445端口方法二

1.请在控制面板>程序>启用或关闭windows功能>取消勾选SMB1.0/CIFS文件共享并重启系统。

2.打开控制面板>查看网络状态和任务>更改适配器设置>右键点击正在使用的网卡后点击属性>取消勾选Microsoft网络文件和打印机共享,重启系统。

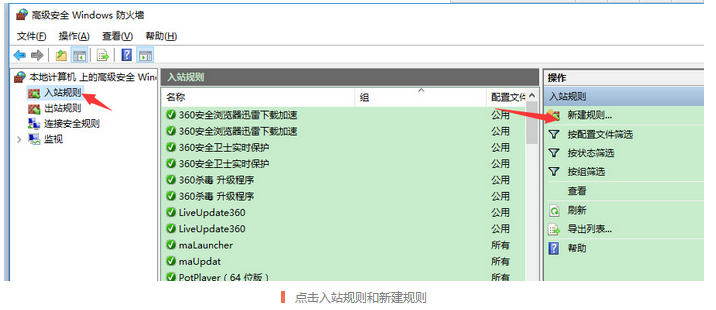

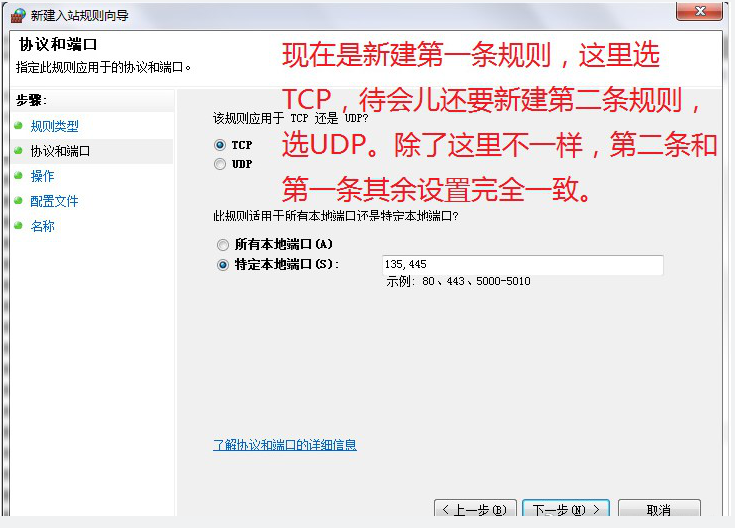

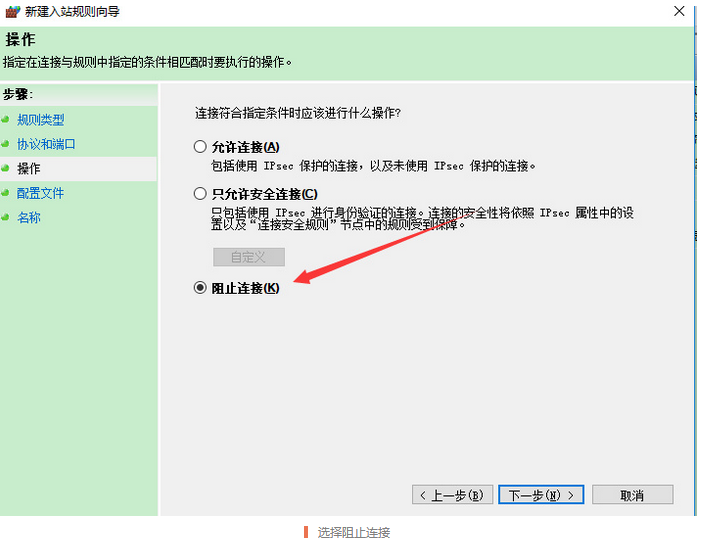

关闭445端口方法三:通过开启Windows系统防火墙来阻挡攻击

<ignore_js_op>

<ignore_js_op>

<ignore_js_op>

<ignore_js_op>

已经被感染电脑的解决办法:

1:打开那个勒索软件界面,点击copy. (复制黑客的比特币地址)

2:把copy粘贴到btc.com (区块链查询器)

3:在区块链查询器中找到黑客收款地址的交易记录,然后随意选择一个txid(交易哈希值)

4:把txid 复制粘贴给 勒索软件界面按钮connect us.

5:等黑客看到后 你再点击勒索软件上的check payment.

6:再点击decrypt 解密文件即可。相关修复工具,可去我的网盘下载:jes.ys168.com

空间登录密码为O,文件夹密码为:010