0x01 准备

OD

基本查壳软件

picpick可执行文件(不是快捷方式)

0x02 查壳

软件是2018年9月,还是比较新的

显示EP区段是.vmp1,没见过,不知道是压缩壳还是加密壳,搜索所示yoda或者是伪装壳,反正还是需要找到OEP

首字节是68,AF,D9,77

0x03 OD载入

这个类似于Aspack壳的特征,然后近callF7更近,之后经过单步调试发现壳会在两个jmp之间跳转,可能有一定的跳转条件,暂时没有时间研究,那么使用最后一次异常法试一次(试了一次程序好像没有暗桩和替换代码)

-

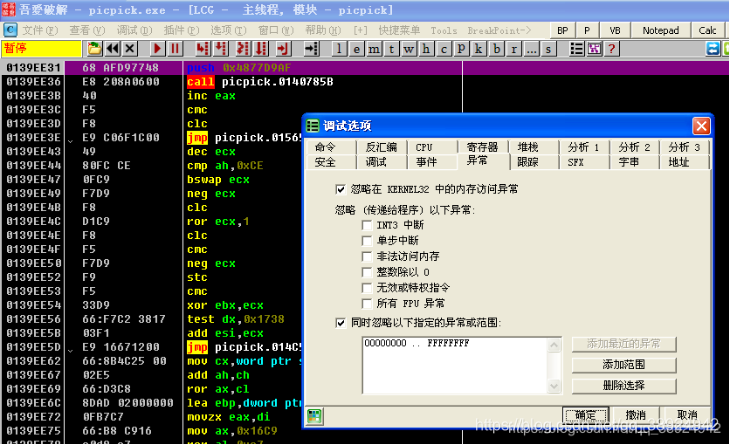

选项->调试 不忽略异常

-

4次ctrl+F9程序直接起飞

-

所以调试最后一次异常,按3次ctrl+F9,鼠标向上拖看到Push ebp,经过多次测试发现这个就是程序的入口点,之后F2设置断点

0x04 利用od自带的插件ollydump进行脱壳

脱完了,为1111文件,之后运行文件发现能运行,连修复IAT都省略了,真是方便

成功了,最后用peid查了一下壳但是没有查出是什么编程语言编写的。。