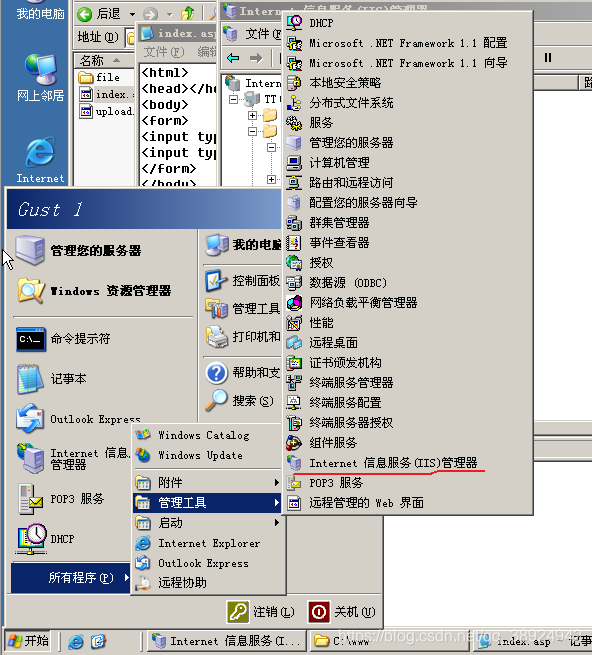

Windows 打开IIS管理器的方式

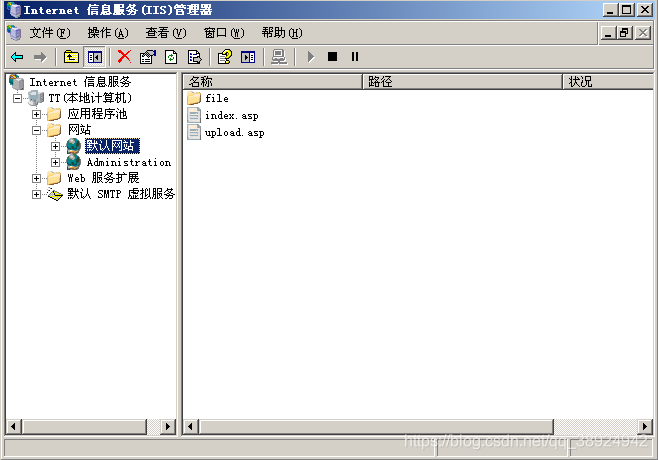

这个是网站IIS网站目录

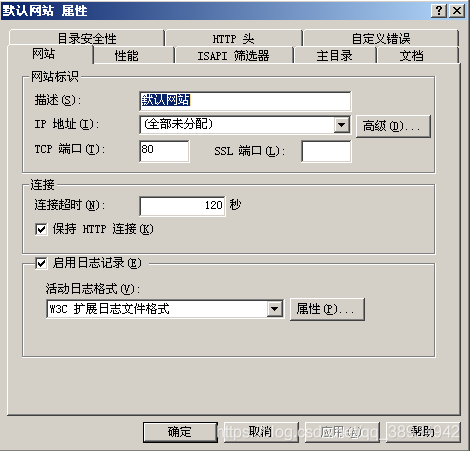

右击默认网站中的属性,可以查看网站的属性,比如网站根目录,或者是端口

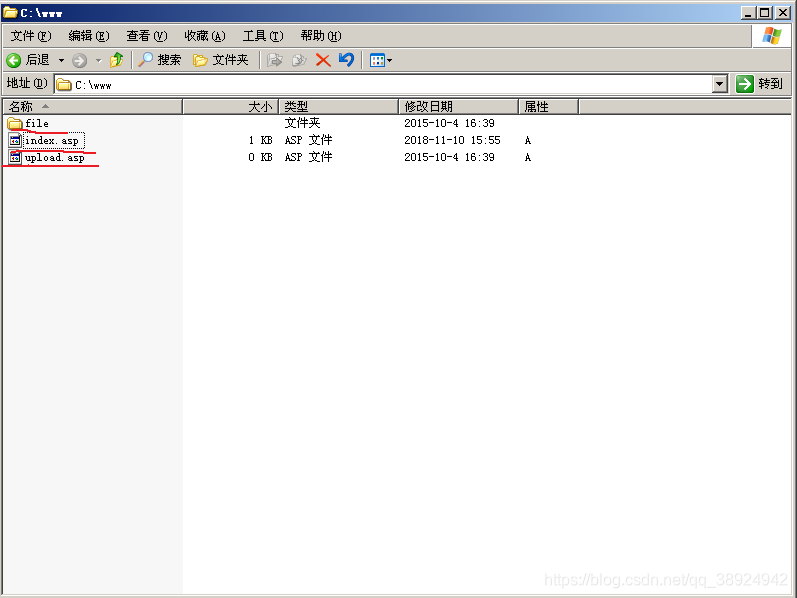

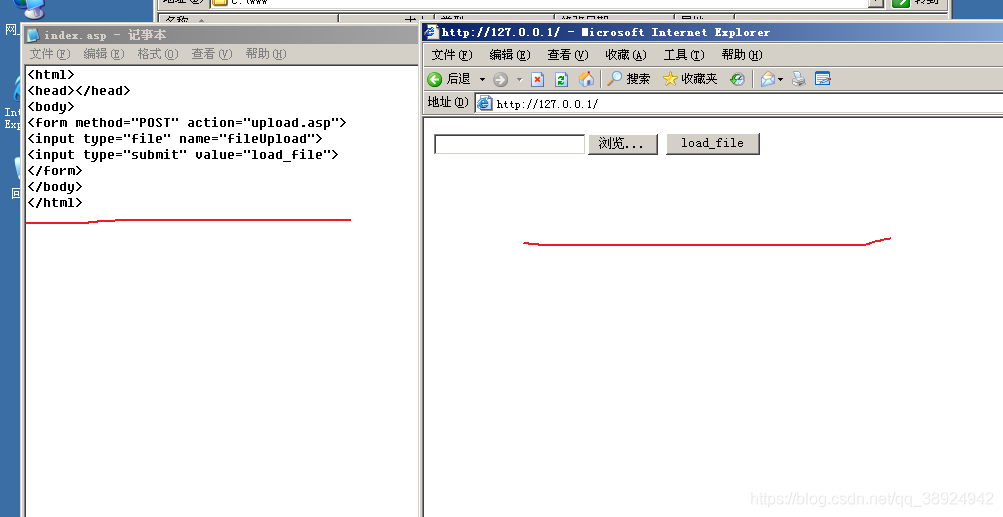

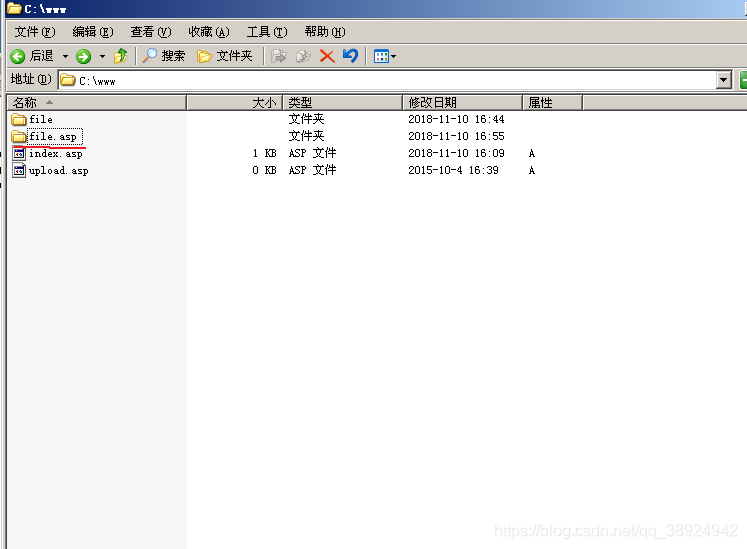

这个是网站的目录C:www,有三个文件分别是file文件夹,index.asp,upload.asp。其中

Index.asp是上传文件的地方,upload.asp是处理上传文件,最后一个file文件夹是存放

上传文件目录的地方

Index.asp,这个网页的功能非常简单是选择一个文件上传到upload.asp

这里有一个问题,问题就是不会编写upload.asp文件,这个文件的作用是

接收上传的文件,并且储存到file这个目录

当然了上面介绍的这个和IIS网站目录解析漏洞没什么关系,那什么是网站目录解析漏洞呢,第一个就是扩展名非asp的文件都可以当作asp文件执行第二个是文件夹后面接上.asp后那么这个文件夹中的所有文件都可以当作Asp文件执行。

那么这个漏洞有什么意义呢,比如一个IIS6搭建的网站,提供给用户上传功能,但是只能上传图片(那怎么过滤图片呢有两种方法,第一查看扩展名,第二是查看文件的二进制格式看看是不是图片),刚才说过IIS这个漏洞可以把任意文件当作asp文件执行(如果一个文件的扩展名采用".asp;*.jpg"的形式,那么该文件也会被当做asp文件解析执行 *随便些什么,也可以不写原理:IIS识别不出后缀,默认用第一个后缀),那么我就上传一个图片其中植入了Asp一句话木马,之后用中国菜刀连接,之后直接控制服务器。

之后这个漏洞补上了之后上传图片木马就没有用了,因为网站不执行它,没法用菜刀连接,所以这个威胁就堵上了。

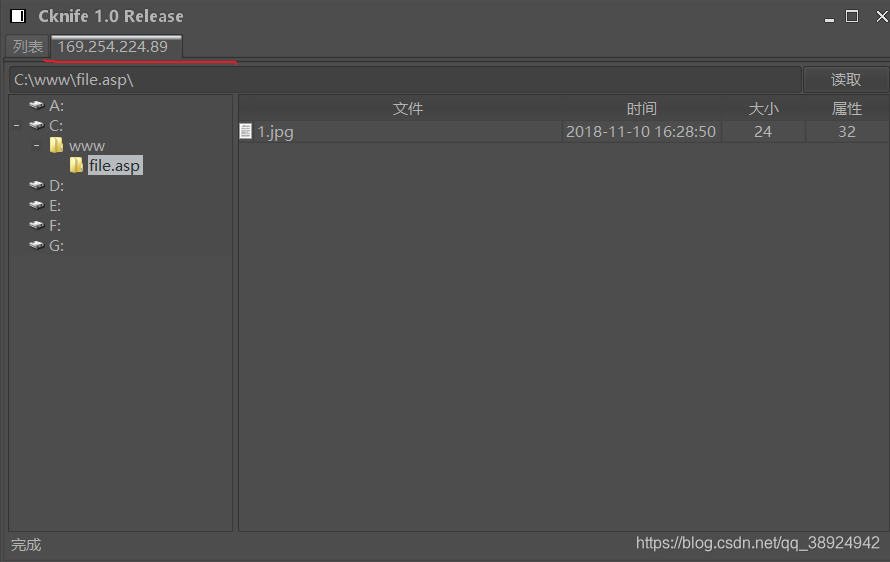

(1)

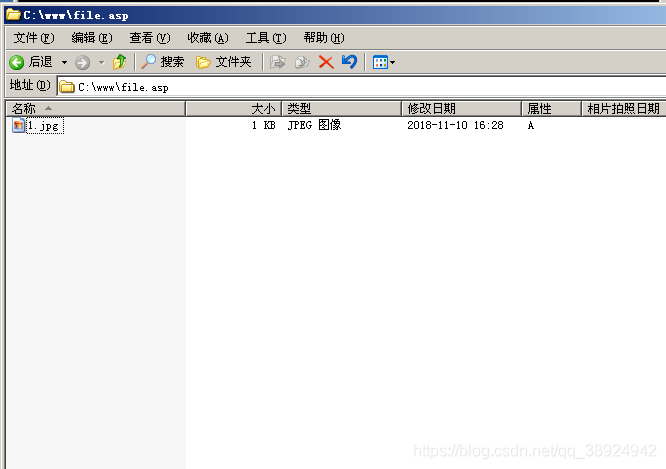

刚才说了目录名后面有.asp的目录下所有文件都可以当作asp文件执行

打开这个目录,我在图片之中插入了asp一句话木马(可以百度查一下一句话执行的原理)

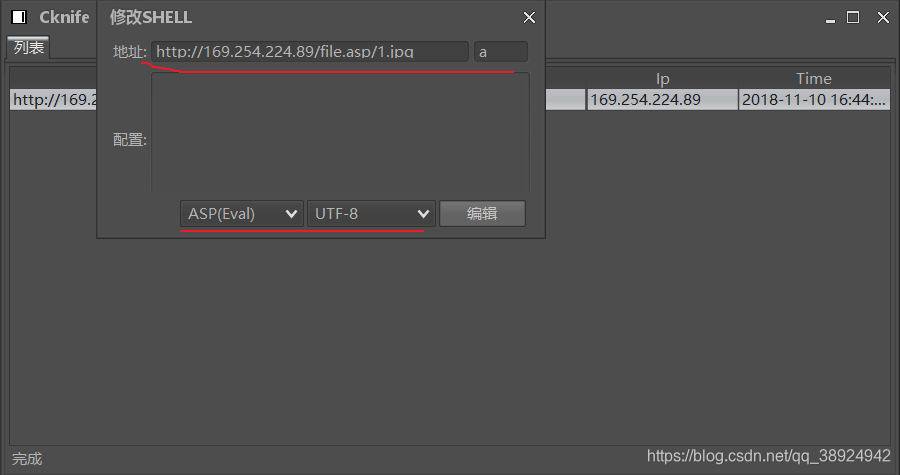

之后用菜刀连接它,首先右击添加

之后双击就来连接上了windows2003的服务器(至于中国菜刀能干什么,可以自行百度)

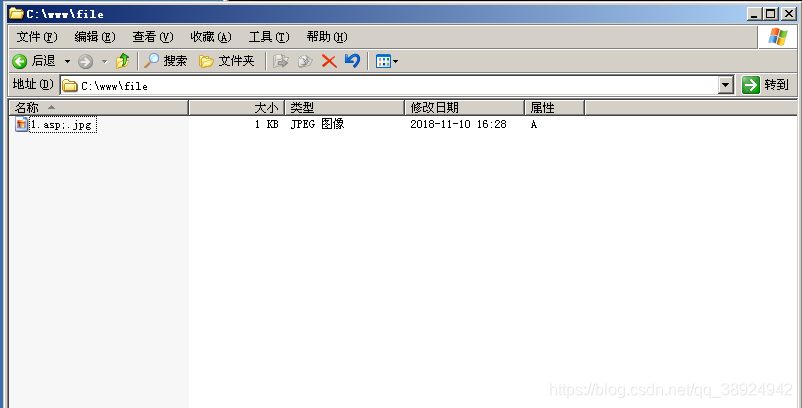

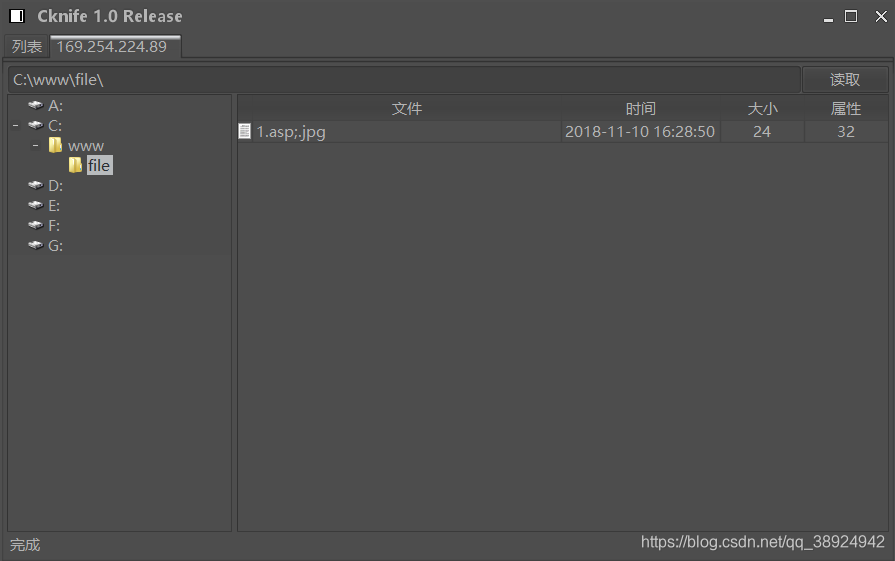

(1)之后进入file目录

这个并不是在图片中植入asp木马,而是直接在asp木马的扩展名的后面

直接加上了;.asp ,所以就变成了1.asp;.jpg之后再用菜刀连接(如果一个

文件的扩展名采用".asp;*.jpg"的形式,那么该文件也会被当做asp文件

解析执行 *随便些什么 ,也可以不写原理:IIS识别不出后缀,默认用

第一个后缀)

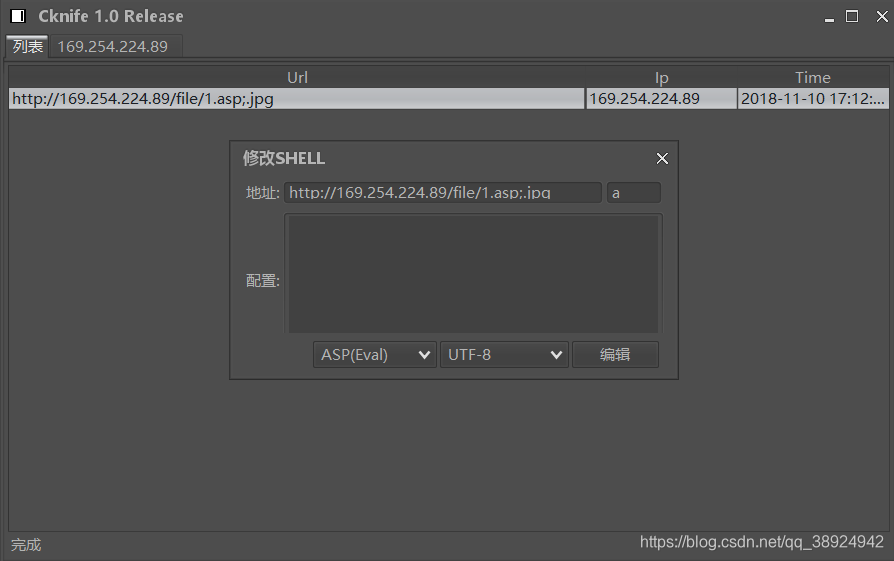

之后用菜刀连接

连接成功

总结:

这个漏洞在当时是利用非常广泛的,因为当时IIS6服务器是利用非常广泛的,现在

IIS6和asp编程语言已经被淘汰了,已经没有什么利用价值了,只供学习之用。

PS:如果认为我这个博客有什么问题或者有修改意见的,请一定要告诉我,非常感谢(我的邮箱2412875746@qq.com)