目录

网络中存在的典型安全隐患:

- 假冒

- 窃听

- 篡改

- 冒名传送

- 否认传送

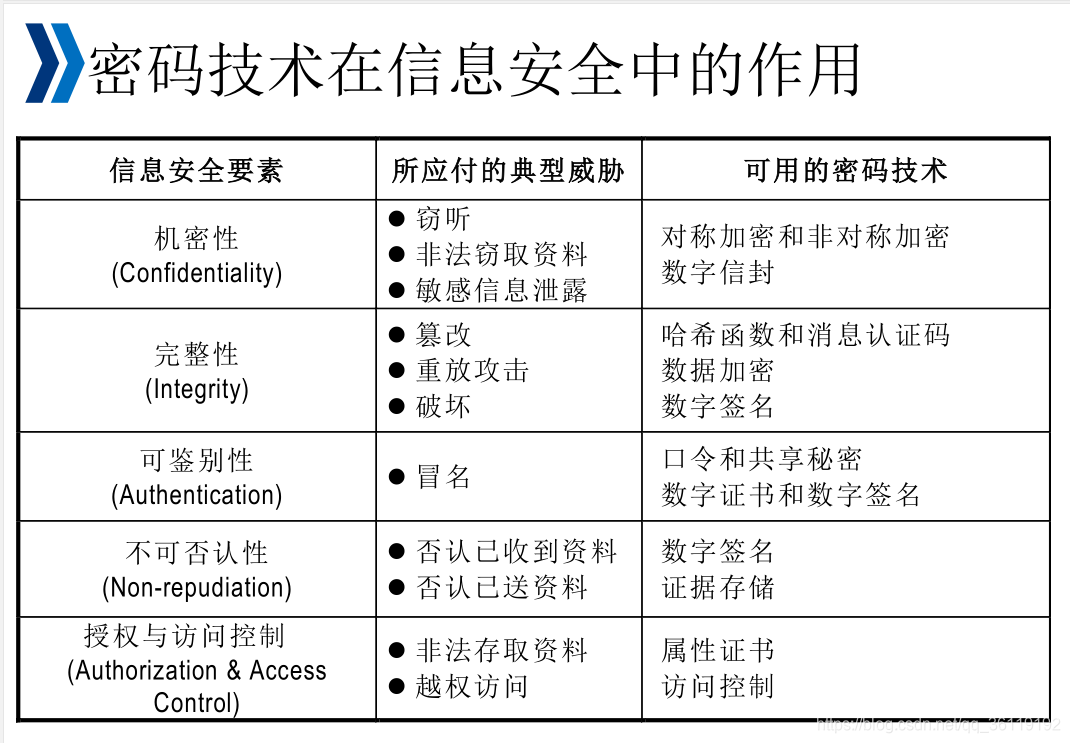

信息安全要素:

- 可鉴别

- 授权

- 机密性

- 完整性

- 不可抵赖性

应用系统安全性需求和典型攻击

机密性

- 需求:数据传输、存储加密

- 攻击:窃听、业务流分析

完整性

- 需求:数据和系统未被未授权篡改或者损坏

- 攻击:篡改、重放、旁路、木马

可鉴别性

- 需求:数据信息和用户、进程、系统等实体的鉴别

- 攻击:伪造、冒充、假冒

不可抵赖性

- 需求:防止源点或终点的抵赖,自身独有、无法伪造的

- 攻击:抵赖、否认

授权

- 需求:设置应用、资源细粒度访问权限

- 攻击:越权访问、破坏资源

密码学的应用

机密性

利用的技术:对称加密和非对称加密

应用

数字信封(混合加密):由于对称加密体制和非对称加密体制各有优缺点。所以,在实际生活中,我们还是经常用混合加密方式来对数据进行加密的。常见的混合加密算法主要是指 RSA加密算法 和 DES加密算法 这两种加密算法混合加密

发送端:

- 信息(明文)采用DES密钥加密得到密文。

- 使用RSA公钥加密前面的DES密钥信息得到key,最终将密文和key进行传递。

接收端:

- 用RSA私钥解密key得到DES密钥。

- 再用DES秘钥解密文信息,最终就可以得到我们要的信息(明文)。

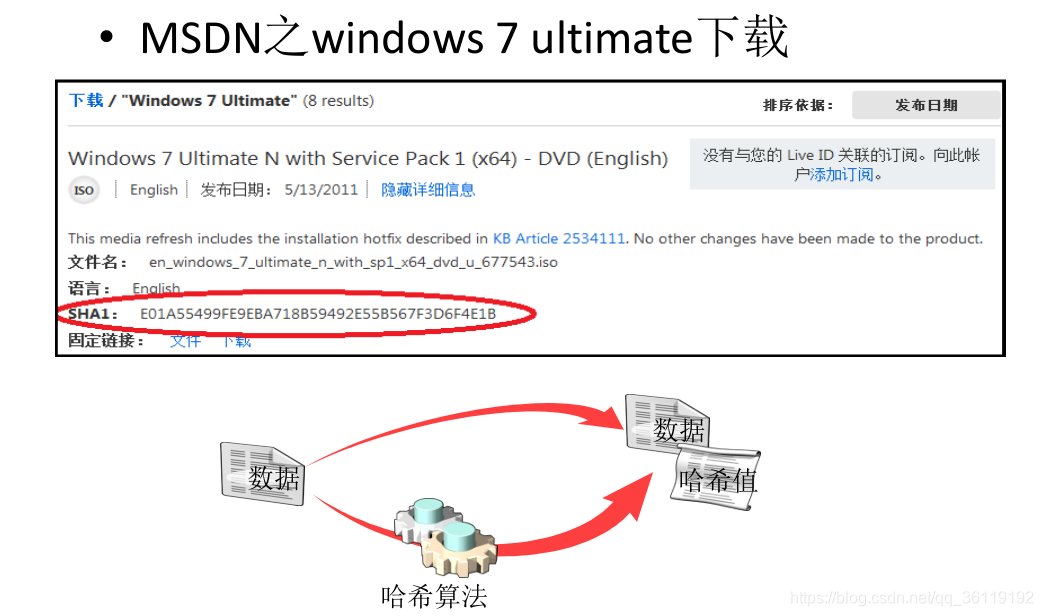

完整性

利用的技术: 哈希算法

应用

- 发送端:通过对文件进行哈希运算得到摘要key,并将文件和摘要key一起发送给对方

- 接收端:用相同的哈希算法对文件进行哈希得到摘要 key2,对比 key 和 key2 是否相等

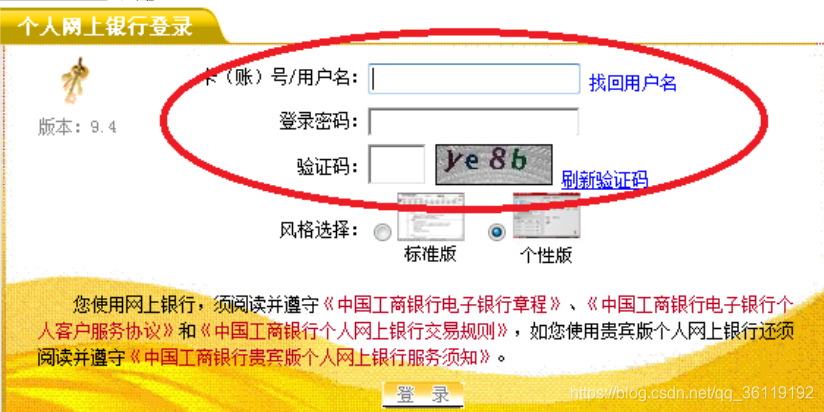

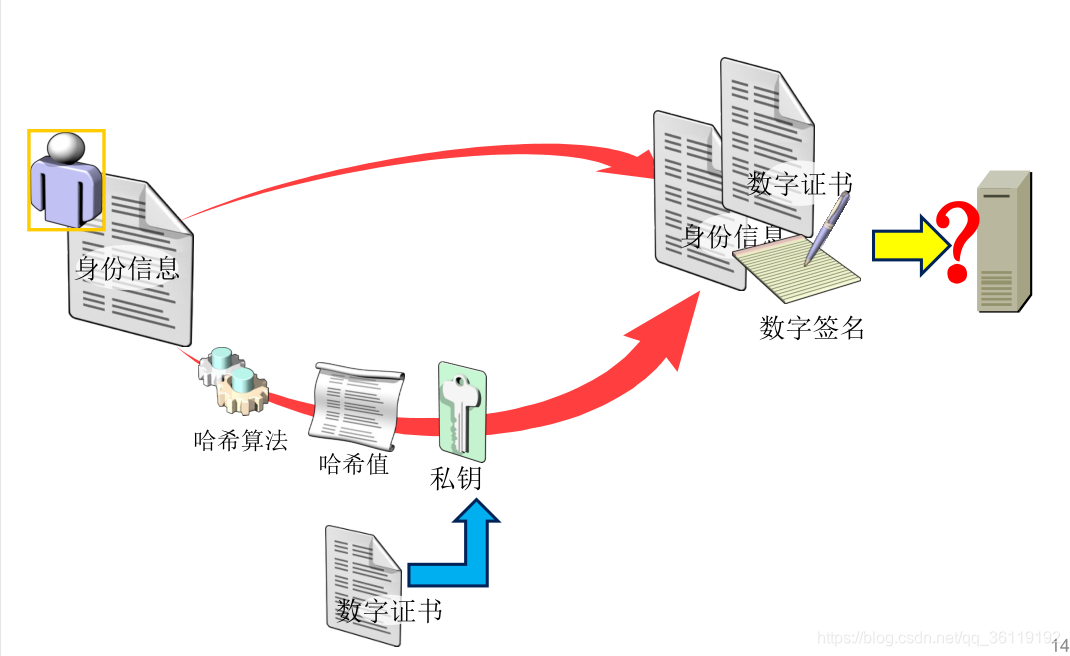

可鉴别性

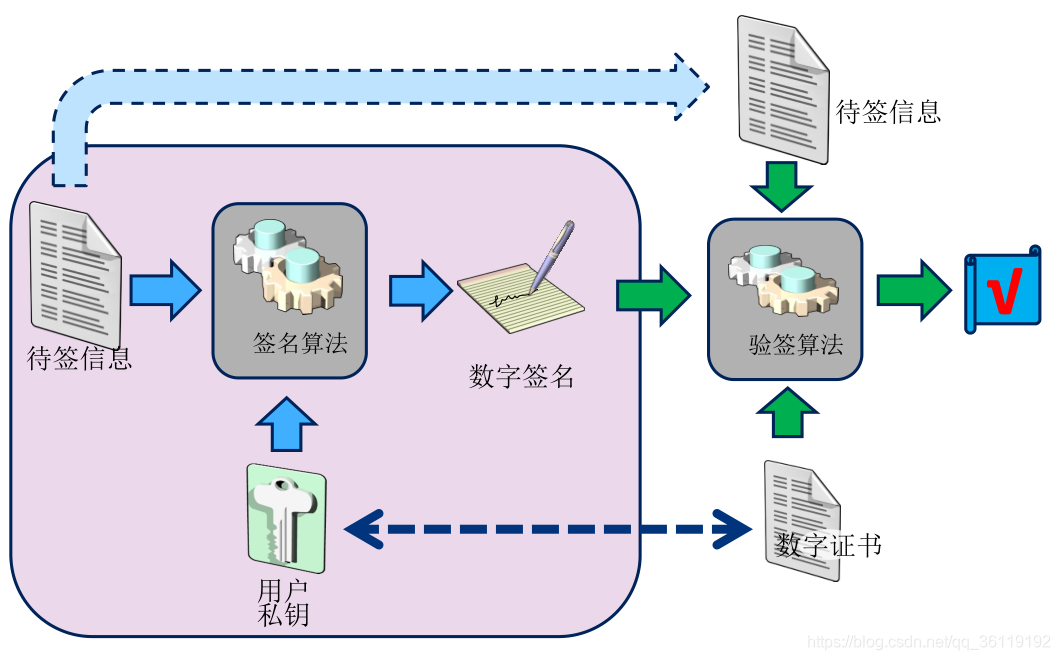

利用的技术:数字证书、数字签名

实体鉴别:通过口令、共享秘钥、数字证书和数字签名等,告诉别人,你是谁!

- 单向鉴别:只有一方鉴别另一方

- 双向鉴别:通信双方相互进行鉴别

消息鉴别: 通信消息是合法的、完整的

- 发送端:对身份信息进行哈希运算,得到哈希值,再利用数字证书的私钥对哈希值进行加密,得到数字签名,将身份信息、数字证书和数字签名都发送给对方

- 接收端:利用数字证书的公钥对数字签名进行解密,得到key1。再利用相同的哈希算法对身份信息进行哈希,得到key2。如果key1等于key2,那么这个人的身份信息就是正确的

口令验证身份

数字签名和数字证书验证身份

不可否认性

利用的技术:数字签名、证据存储

证明信息已经被发送或接收:

• 发送方: 不能抵赖曾经发送过数据,使用发送者本人的私钥进行数字签名

• 接收方: 不能抵赖曾经接收到数据,接收方使用私钥对确认信息进行数字签名

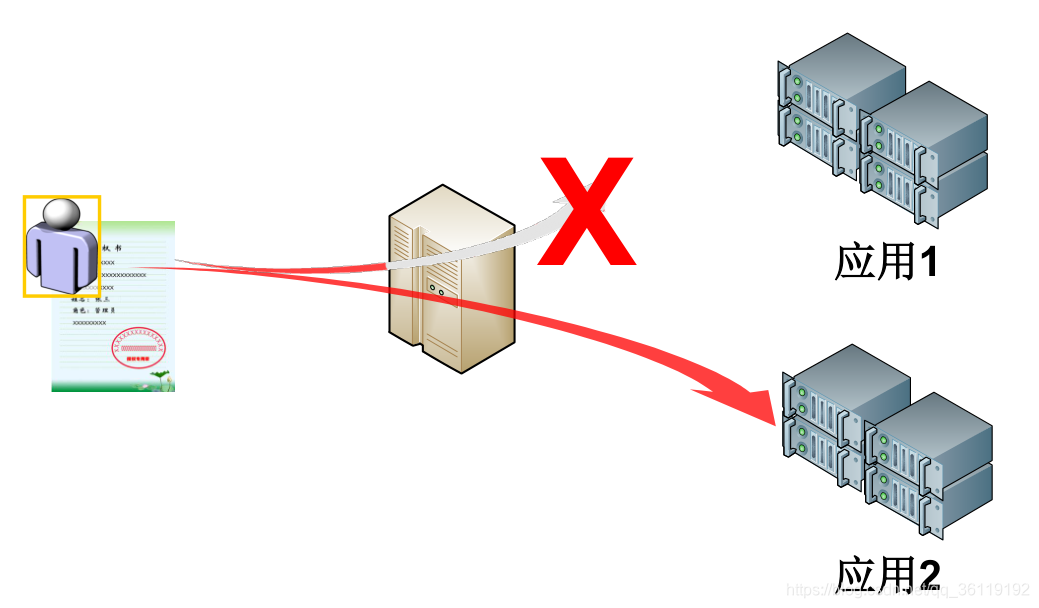

授权

利用的技术:授权管理 访问控制

应用

相关文章:密码学(对称与非对称加密 哈希算法)